Amazon Echo sur un Raspberry Pi, avec le mot clé de votre choix

mercredi 7 septembre 2016 à 10:00Vous vous souvenez de ce tuto vidéo qui explique comment transformer un Raspberry Pi en Amazon Echo ?

Et bien le projet initial a fait des petits forks dont celui-ci qui a la particularité de supporter le moteur de détection de mot clé Snowboy. Cela va vous permettre de définir vous même le mot clé de votre choix pour déclencher une action de la part d'Alexa. Au lieu de dire "Alexa" pour activer votre Raspberry Pi, vous pourrez dire "Toto", "Germaine", "Bidule", "Robert"...etc. Peu importe, c'est vous qui décidez.

D'une manière générale, que ce soit avec "Alexa", "OK Google" ou "Hey Siri", cela implique que l'appareil auquel vous parlez vous écoute en permanence. Et ce que vous dites, du genre : "OK Google, ajoute un rendez-vous chez mon proctologue pour demain à 15h30" est automatiquement envoyé dans le cloud pour être traité et bien sûr stocké.

Avec Snowboy c'est un peu différent. Le mot clé que vous définissez est traité par un réseau neuronal, qui vous pond un fichier de conf, que vous pourrez alors utiliser dans votre propre projet.

Il y a des tas de fichiers téléchargeables sur le site de Snowboy et chacun peut contribuer à ce qu'un mot clé soit universellement reconnu en enregistrant sa voix sur ce mot clé. Par exemple, j'ai créé le mot clé "Korben" et il manque encore 1 999 occurrences pour que mon mot clé devienne universel. C'est-à-dire que le moteur saura le reconnaitre, peu importe votre voix. Pour le moment, c'est surtout calqué sur ma voix.

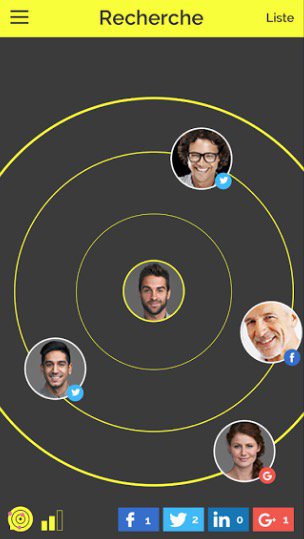

Ensuite pour utiliser ce mot clé d'activation personnalisé, il faut installer le moteur Snowboy qui fonctionne en local sur un Raspberry Pi, ou un OSX ou un Ubuntu, ou un iOS / Android (à l'aide d'un wrapper pour ces derniers) et via votre code Python, lui indiquer quel fichier pmdl (personnel) ou umdl (universel) utiliser pour le mot clé. Pas besoin d'Internet donc, ce qui apporte un bon gage de confidentialité. Et surtout, ça permet d'éviter de lancer un moteur complet de retranscription de texte, qui consommerait beaucoup trop de ressource.

Hormis AlexaPi, d'autres projets comme Jarvis (Avec lequel je m'amuse un peu en ce moment) utilisent ce moteur.

Merci à Nicolas pour le partage !

Cet article merveilleux et sans aucun égal intitulé : Amazon Echo sur un Raspberry Pi, avec le mot clé de votre choix ; a été publié sur Korben, le seul site qui t'aime plus fort que tes parents.