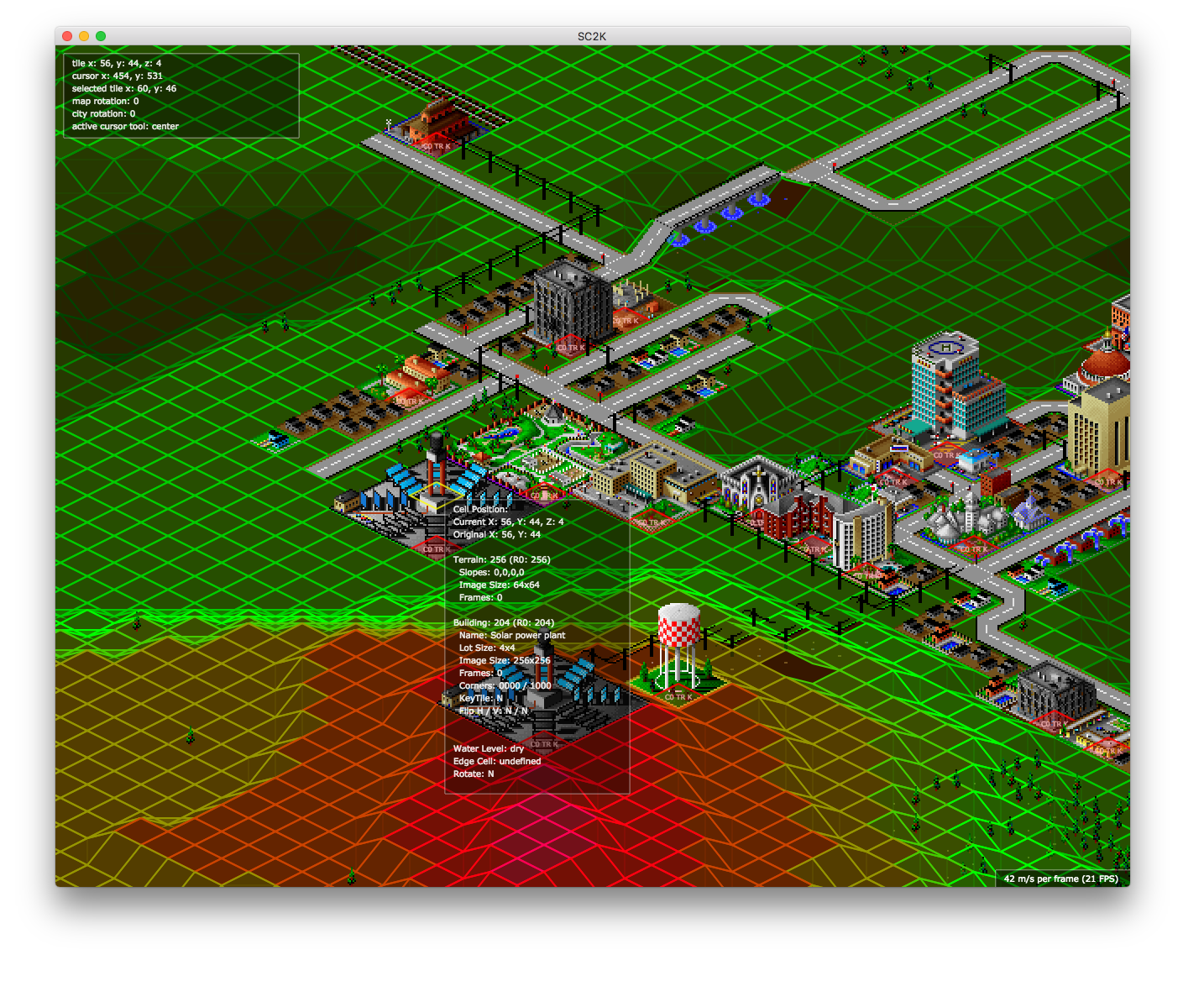

OpenSC2K – Le remake open source de Sim City 2000

mercredi 7 février 2018 à 08:25

Sorti en 1994, Sim City 2000 a été l'un de mes tous premiers jeux sur PC. J'y ai passé des heures à gérer des émeutes, régler des problèmes de circulation et construire des merveilles. Le mien était une version DOS piratée, et il était tout en américain. J'ai donc dû déchiffrer les mécanismes du jeu par moi-même, enrichissant par la même occasion mon vocabulaire anglais.

C'est un excellent souvenir pour moi alors quand je vois que des développeurs sont en train de faire un remake de Sim City 2000 à base de JavaScript, HTML5 Canvas, SQLite et le tout sur Electron, je ne peux qu'être fan !

OpenSC2K disponible ici sur Github n'en est pour le moment qu'à ses débuts et permet d'importer et de voir ses villes. Et beaucoup de choses restent à intégrer comme la simulation, certains bâtiments, le zoom…etc. On est plus proche pour le moment d'un outil de visualisation de map que d'un jeu.

Mais le développeur derrière ce projet est ambitieux et souhaite même améliorer Sim City 2000 en proposant par exemple des cartes plus grandes, de nouveaux types de réseaux (en plus du routier, ferroviaire ou du réseau d'eau…etc.)…etc.

Ça me plait beaucoup comme projet. Si cela vous dit de tester, voici comment installer cette première version.

git clone https://github.com/rage8885/OpenSC2

cd OpenSC2KSi vous êtes sous Windows, pensez bien à ajouter les outils prérequis propres à cet OS :

npm install --global --production windows-build-tools

npm installPuis faites passer cette commande pour mettre en place la bonne lib SQLite dans Electron

node_modules/.bin/electron-rebuild -f -w better-sqlite3Et faites ceci pour lancer le "jeu" :

npm startPar défaut et pour des questions de droits, OpenSC2K ne propose pas de carte, mais vous pourrez importer les vôtres (format .sc2) sans problème.

Amusez-vous bien et surtout n'hésitez pas à contribuer au projet pour le faire progresser plus vite !