ID Ransomware – Identifier un ransomware

mercredi 13 avril 2016 à 09:30Si vous êtes infecté par un ransomware, mais que vous ignorez lequel, voici un outil développé par Demonslay335 qui permet d'identifier la bête.

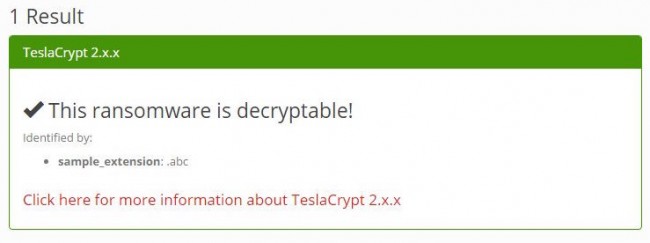

Baptisé ID Ransomware, ce service en ligne vous propose simplement en uploadant un de vos fichiers chiffrés ou le fichier contenant le message de la rançon, de poser un nom sur la vérole numérique qui vous a touché.

ID Ransomware est capable de reconnaitre les 52 malwares suivants :

7ev3n, Booyah, Brazilian Ransomware, BuyUnlockCode, Cerber, CoinVault, Coverton, Crypt0L0cker, CryptoFortress, CryptoHasYou, CryptoJoker, CryptoTorLocker, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CrySiS, CTB-Locker, DMA Locker, ECLR Ransomware, EnCiPhErEd, Hi Buddy!, HOW TO DECRYPT FILES, HydraCrypt, Jigsaw, JobCrypter, KeRanger, LeChiffre, Locky, Lortok, Magic, Maktub Locker, MireWare, NanoLocker, Nemucod, OMG! Ransomcrypt, PadCrypt, PClock, PowerWare, Radamant, Rokku, Samas, Sanction, Shade, SuperCrypt, Surprise, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, UmbreCrypt, Unknown, VaultCrypt

Si ID Ransomware vous sort plusieurs résultats possibles après analyse, c'est parce que certains ransomware possèdent les mêmes signatures. Les résultats seront alors triés en fonction de la probabilité que ce soit tel ou tel malware.

Évidemment, il ne permet pas de déchiffrer les données, mais au moins, vous saurez à quoi vous en tenir puisqu'il vous dira si celui-ci peut être déchiffré sans payer.

Cet article merveilleux et sans aucun égal intitulé : ID Ransomware – Identifier un ransomware ; a été publié sur Korben, le seul site qui t'aime plus fort que tes parents.