Amesys, réfugiée politique aux Emirats Arabes Unis ?

mardi 5 février 2013 à 13:09Depuis quelques mois, les journalistes qui suivent l’AmesysGate sont au courant. Mais l’enquête est longue et difficile. Stéphane Salies, le nouveau propriétaire de la technologie Eagle via un tour de passe passe organisé par Philippe Vannier, le patron de Bull…

Ah, merde, non… on commençait trop sérieux. Reprenons autrement…

C’est l’histoire d’un mec… Y fait un truc qu’il veut pas qu’on le sache… T’as tous les journalistes qui cherchent à savoir quoi. Ils rament, hein, les journalistes. Et là, PAF!, pas de bol, c’est son pote qui le raconte à un journal en pensant pas à mal…

Oui, nous savions tous que Stéphane Salies est à la tête d’une entreprise domiciliée aux Emirats Arabes Unis. Comme Stépane et Philippe sont de joyeux lurons qui font des blagues de toto, Stéphane, sans doute en accord avec Philippe (pour pas se prendre un procès sur la base du droit des marques) a appelé sa nouvelle société Advanced Middle East Systems.

Z’avez compris la blague ?

Advanced Middle East Systems : A.M.E.Sys.

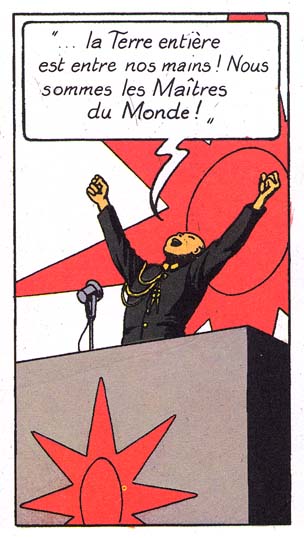

Elle est bonne, non ? Franchement, à ce stade, on se dit que Philippe Vannier et Stéphane Salies ont un sentiment très fort qui les habite : ils peuvent faire à peu près n’importe quoi, le dire, et même le crier haut et fort, personne ne leur dira quoi que ce soit.

Tout le monde se doutait qu’il y avait baleine sous gravillon. Mais va donc enquêter sur une boite aux Emirats Arabes Unis, coco… Tous les dons des généreux lecteurs de Reflets n’y suffiraient pas.

Et devinez qui a craché le morceau alors qu’on ne lui demandait rien, mais alors rien du tout ? Celui de qui on aurait pu attendre la plus grande discrétion. Parce que le salon qu’il a monté, temple des surveillants compulsifs, vendeur d’armes numériques, n’aime pas la publicité. Du tout, même. Au point d’interdire la visite d’ISS aux journalistes.

Et oui, c’est le fameux Dr. Jerry Lucas, fondateur du salon ISS qui a balancé…

C’est en lisant une interview de lui que l’on découvre le pot aux roses, si l’on ose dire.

Doucement, mais surement.

When we held our first ISS World MEA in Dubai, 100 percent of the exhibiting vendors were from Western Countries. At this upcoming March ISS World MEA in Dubai, 30% of the exhibiting companies are from non-western countries: from China (ZTEsec and Semptian), India (ClearTrail and Vehere), Saudi Arabia (Creative TeleSoft), South Africa (iSolve, Seartech and VASTech), Turkey (C2Tech), Poland (Macro-Systems) and United Arab Emirates (Advanced Middle East Systems and Global Security Network) to name a few.

D’abord, il nous dit clairement que Advanced Middle East Systems and Global Security Network est une société basée aux Emirats Arabes Unis.

Puis, il confirme l’information que les journalistes couvrant l’AmesysGate connaissent déjà. Mais c’est agréable d’avoir confirmation par le fondateur d’ISS…

What’s the spur to this influx of new vendors?

That’s an interesting question. The main reason in my opinion is the western governments reaction to certain Arab Spring revelations. During the uprisings in Tunisia, Libya and Egypt protesters raided respective ministry of interior offices and found vendor brochures, proposals and contracts for intelligence gathering products deployed in telecom networks. This information was passed on to privacy group and bloggers and eventually picked up by the mass media. Eventually these media revelations were picked up by Western politicians looking to make a name for themselves. When you can state the injustice and the villain causing the injustice in 10 seconds or less you have a hot political issue that the general public can relate too. The injustice in this case, governments surveillance of political dissidents and the villains, companies supplying the means to undertake network surveillance.

How have some of the major Western vendors reacted?

A number of western vendors made a decision because of the negative press attention to abandon the global intelligence gathering market. In the US Congress Representative Chris Smith (R, NJ) sponsored a bill that went nowhere to ban the export of intelligence gathering products period. In France a Bull Group subsidiary, Amesys legally sold intelligence gathering systems to Lybia but received a lot of bad press during Arab Spring. Since Amesys represented only a few percent of Bull Group’s annual revenues, they just sold the division. Amesys is now a UAE company, Advanced Middle East Systems (Ames).

My take away here is governments particularly in the Middle East, Africa and Asia have concerns about the long term regional presence of western intelligence gathering vendors who desire to keep a low public profile. For example, choosing not to exhibit at ISS World Programs. The next step by these vendors could be abandoning the regional marketplace and product support.

Comme il est probable que ces déclarations ne restent pas bien longtemps en ligne, nous avons fait une petite copie d’écran. On ne sait jamais, hein…

Donc, dans sa seconde salve d’informations décoiffantes, le président de TeleStrategies qui organise l’ISS nous le dit franchement :

Amesys a légalement vendu des systèmes de collecte de d’informations à la Libye, mais a récolté beaucoup d’articles négatifs au cours du printemps arabe. Puisque Amesys ne représentait qu’un faible pourcentage du chiffre d’affaires annuel du Groupe Bull, ils ont simplement vendu la division. Amesys est désormais une société des Emirats Arabes Unis, Advanced Middle East Systems (Ames).

Hop. Facile, décontrasté, comme dirait Garcimore.

DENISE FABRE ET GARCIMORE par TVVORE47

Enfin… Voila…

Non. Ce n’est pas fini. Il reste quelques petites questions.

Les mêmes questions que celles que nous posons inlassablement aux gouvernements de François Fillon et de Jean-Marc Ayrault.

- Comment le pouvoir politique peut-il cautionner ce cynisme hors normes ?

- Comment laisser Amesys racheter Bull ?

- Comment laisser Amesys vendre des outils de surveillance globale des communications dans des pays connus pour être des tyranies ou des Etats policiers ?

- Comment laisser Bull vendre la technologie Eagle?

- Comment laisser Bull opérer de tels tours de passe passe, si grossiers que tout le monde s’en rend compte ?

- Comment accepter qu’Eagle (ou Amesys, selon Jerry Lucas) passe entre les mains d’une société basée aux Emirats alors que le FSI a investi plusieurs millions pour avoir un pied dans ce domaine ?

S’il y a un journaliste dans la salle, ça vous fait quelques questions à poser au patron de Bull lors de son prochain point de presse, des pistes à creuser et plein de bonnes questions pour le gouvernement du changement (#oupas).