L’information, la guerre, la réalité, et nous

vendredi 20 décembre 2013 à 19:52A qui profite le crime ? Cette question a toujours été d’actualité au cours du temps dans le domaine du pouvoir politique. Plus précisément la domination du pouvoir politique sur ce qui est appelé communément « la population ».

C’est ainsi qu’avec la possibilité du plus grand nombre d’accéder à l’information, les différents pouvoirs politiques ont dû s’adapter afin de continuer à dominer et contrôler leurs populations avec toujours un même but : perdurer dans le temps, conserver le pouvoir ou des bribes de pouvoir, une place enviable dans le système. L’alternance dans les pays démocratiques est un moyen de laisser croire que certains perdraient le pouvoir à la fin des mandats électifs, obligés de le laisser à d’autres, et qu’avec ces jeux de « gains » et de « pertes », jamais personne ne pourrait être accusé de « conserver » le pouvoir, comme dans les régimes autoritaires. Chacun sait que tout cela est faux : les arrangements entre les membres de la classe politique sont pléthoriques, comme avec la classe des dirigeants du monde des affaires. Et qui de se planquer dans une institution, qui dans un conseil d’administration, qui un cabinet, qui un comité d’experts, etc.

Tous ces constats sont connus mais inquiètent, puisque ce sont le plus souvent des ténors de partis populistes qui les soulignent et aimeraient bien s’en servir pour le saisir, ce pouvoir. Tout en étant pourtant exactement dans la même démarche que ceux qu’ils dénoncent, mais déformant cette réalité par un jeu savant de camouflage : ils n’ont jamais été au sommet du pouvoir, donc ils ne tenteraient pas de participer à cette captation.

Le problème qui survient dans ces situations, c’est lorsqu’il n’est plus possible de cacher entièrement la réalité. Et là, une seule solution : la guerre. Et une guerre, si elle n’est pas directement autour de soi, c’est avant tout une information, rien d’autre. Sur une réalité distante, qui se voudrait « objective », cohérente, et que chacun devrait bien soupeser…avant de la contester ou simplement la mettre en question. Parce que c’est la guerre, quand même.

Internet : tout est clair

Le sentiment général avec le réseau mondial, c’est que « tout » est là, et donc, que la vérité y est étalée à la portée de chaque être humain. Plus rien ne pourrait donc être soustrait au phénomène de la critique de la raison, puisque l’information sur Internet est libre et transparente. Nous serions censés savoir obligatoirement ce qui est vrai et ce qui ne l’est pas, et les informations officielles relayées par les médias traditionnels ou les communiqués officiels devraient donc facilement être contestés, les preuves de leur fausseté, publiables à souhait en n’importe quel lieu sur la planète, et accessibles à tous.

C’est ce que Wikileaks a démontré avec le dévoilement de la vidéo « Collateral Murder », puis avec la publication des différents câbles militaires et diplomatiques. L’emballement des citoyens a été important, et on le comprend. Pour la première fois, le crime d’Etat était étalé au grand jour, et rien ne pouvait le censurer. La vérité au grand jour et le crime d’Etat qui ne paie plus…incroyable. Oui, mais…cette exception fait-elle la règle ? Dans quelle mesure, une fois un tel événement survenu, les forces (politiques) dirigeantes ne pourraient-elles pas utiliser ce phénomène au lieu de le subir ? Qui croit encore à la version officielle d’un Etat quand des événements dérangeants surviennent ? Si un gouvernement annonce qu’ »en aucune manière il n’est mêlé à cet attentat, ou bien ce coup d’Etat, que les choses se sont passées de telle manière et pas d’une autre », qui peut encore croire à ces discours ? Que se passe-t-il quand un Etat avoue des choses normalement inavouables ? Sa version officielle doit-elle être soumise à la critique ou prise d’un coup d’un seul pour vraie ? Et alors, pourquoi ?

I want to believe

Le travail d’un journaliste est d’informer. Avec des éléments vérifiés, sourcés. Des preuves matérielles aussi, quand ça le demande. Le public, d’ailleurs, ne s’y trompe pas, il ne supporte pas le manque de preuves journalistiques. Sauf quand ça l’arrange. Pour les journalistes, le problème se pose aussi : que faire quand il n’y a pas de preuves formelles mais des éléments censés appuyer une vérité, et validés par des officiels ? Prenons l’affaire Snowden. Un type crie au complot à Hong-Kong : il a les preuves que la NSA surveille toute la planète.

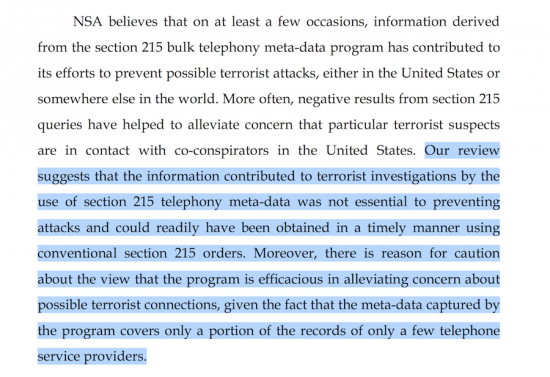

Les USA n’ont rien vu venir, alors qu’ils viennent tout juste de juger Manning, et laissent Snowden s’échapper en Russie. De là, l’agent du privé balance au compte-goutte ses slides preuves de la surveillance de la NSA. Et ce ne sont en réalité pas des preuves. Mais tout le monde hurle quand même au scandale, parce que ces non-preuves sont validées comme en étant, par ceux-là mêmes qui sont accusés, c’est-à-dire l’administration américaine. Attendez ! Quoi ? On ne conteste plus la version officielle d’un Etat ? Là, d’un seul coup, il faut les croire, sur un truc aussi énorme ? Et cette vérité c’est quoi ? Et bien c’est que tout un tas de matériels installés un peu partout, leur permet de choper le trafic de millions et de millions de personnes pour copier les tout sur les (très) gros serveurs de la NSA. Sans que personne nulle part ne s’en soit rendu compte, ou alors, n’a rien dit. Démentiel. Oui. Totalement. Et donc les preuves ? Et bien, ce sont des slides. Des slides ? Oui, oui, des écrans type « Power Point ».. Mais officiels. Comme ceux présentés à l’ONU par Colin Powell en 2003 pour convaincre tout le monde de déclarer la guerre à l’Irak, parce que ses slides, à Colin, montraient des preuves d’armes de destruction massive cachées par Saddam. Enfin en réalité, ce n’était pas le cas, mais bon. Ah oui, bien entendu : des slides officiels. Normal. Logique. Rien à dire. Et donc, avec l’affaire Snowden, des techniciens, des ingénieurs, ont montré du matériel, on a des logs précis, on a vu les données, il y a eu du monitoring des flux de la NSA ? Non. Rien du tout. Juste des slides. Ok.

Pas la peine de crier, on t’entend même pas…

Ceux qui défendent une idée, des valeurs, un parti, enfin bref, tous ceux qui sont « engagés », ont une fâcheuse tendance à chercher à aller là où ça les arrange. Ce qui est logique en soi, mais comporte quelques chausse-trappes. Comme se faire manipuler et aller exactement là où certains ont envie qu’ils aillent. Un principe assez ancien, utilisé par les prestidigitateur, et que désormais un grand nombre de personnes connaissent, est intéressant à analyser avant d’aller plus loin : le détournement d’attention. Pour réussir un « tour de magie » il faut faire croire au public que l’on va faire une chose précise pour que son attention soit entièrement concentrée sur cette chose, afin d’en faire une autre qu’ils ne verront pas et que le magicien pourra ensuite faire apparaître, comme par magie, justement. L’illusion est parfaite, on n’y a vu que du feu. Chacun peut croire à la magie, et crier au scandale si l’on cherche à montrer le « truc » d’un tour de magie, ou tenter simplement de montrer que ce n’est pas la « réalité ». Dans le cas où la « magie » est une manipulation d’Etat, d’une mise en cause durable de nos libertés, faut-il réfléchir aux différents tours de passe-passe qui sont en train de survenir ? Ou bien non, on fonce, on y croit ?

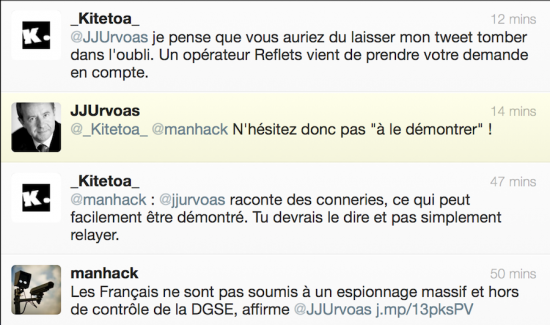

Que s’est-il passé après que les slides terrifiants « démontrant » que les Etats-Unis s’étaient transformés en régime autoritaire, hybride de la Stasi et du KGB de Staline à l’échelle planétaire (avec le logo NSA dessus, et tout et tout) ont été publiés dans la presse internationale ? Hum… Pas grand chose. Ah, si : les défenseurs des libertés ont crié. Normal. Mais quelles ont été les réactions de haut niveau ? Les gouvernements, les institutions, la diplomatie ? Rien. Ou presque. Même pas un arrêt des accords de libre-échange à venir. Le néant. Donc, il est acté (par le sommet) qu’une dictature mondiale s’est montée, violant toutes les règles des pays déclarés démocratiques, ainsi que la vie privée de leurs populations ? Oui. Avec quoi pour le démontrer ? Des slides. Brrrrrr. Donc nous crions. Scandale ! Horrible ! Impensable ! Inacceptable ! Mais nos gouvernements, eux, ils ne disent rien. Enfin, si, une réponse juridique arrive en France : l’article 13 (puis 20) de la loi de programmation militaire. Un truc qui légalise les écoutes numériques sans passer par un juge. Etonnant, non ?

Tout ça est pur hasard…

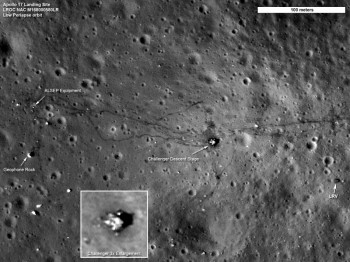

Résumons un peu : un super-Etat en perte de vitesse mais qui tente de dominer la planète depuis au moins 70 ans, et y parvient particulièrement depuis 20 ans, a de sérieux ennuis avec son économie, sa capacité à se maintenir au dessus de la mêlée. Un concurrent très féroce est en train de le laminer, la Chine. Cette nouvelle puissance doit le dépasser à tous les niveaux en 2020 et vient d’envoyer (encore) un engin sur la Lune, avec quelques giga-octets de Ram, des vrais écrans de contrôle, des protocoles réseaux, et des calculs de trajectoire par informatique. Une base chinoise va s’y construire, sur la Lune, avec des hommes qui iront se poser dessus, et qui vont certainement extraire du minerai, installer des lanceurs de fusées pour aller plus loin dans l’espace, et y monter du militaire, bien entendu. Pendant que les programmes de la NASA sont gelés (ou presque), à cause d’un bête shutdown provoqué par une dette publique abyssale.

C’est à ce moment là que le monde découvre que les USA ont la capacité de surveiller n’importe qui, n’importe où, et stocke toutes nos données, et ce, grâce à des slides power point, pardon, grâce à du DPI intercontinental de la mort et plein d’autres trucs à base de sondes sur des fibres, des routeurs backdoorés, enfin bref, le top-du-top du chalutage numérique des grands fonds, que personne n’imaginait même que ça puisse exister à ce point là. Tout ça est prodigieux. Et ça gueule chez les gens…(pas les politiques), dans le vide. Parce que le président dentifrice, le bon Barak au prix Nobel de la paix, a expliqué que pour avoir de la sécurité, ben faut sacrifier un peu de ses libertés. L’inverse de la phrase de Benjamin Franklin :

Ceux qui sont prêts à abandonner une liberté fondamentale pour obtenir temporairement un peu de sécurité, ne méritent ni la liberté ni la sécurité.

Voilà. Pas plus que ça. Let’s go coco. On reste amis, hein, et on continue.

Le succès réside dans le scénario (et les acteurs)

Comme dans toute bonne série télévisée, le scénario est très important. Les acteurs aussi. De bons dialogues.

Des trucs dingues, limite pas réalistes, mais justement, plus c’est costaud, plus ça embarque le téléspectateur. Et que certains ne viennent pas critiquer la crédibilité de la série si une majorité adore, ça risque d’énerver…la majorité. Les journalistes ne connaissent pas la source de l’affaire, Snowden ? Rien pour savoir qui il est ? Pas grave. Les documents qui révèlent le terrible complot mondial sont des slides que n’importe quel collégien aurait pu créer (ou un service infographie de la NSA) ? Pas grave. Personne n’a de preuves techniques réelles de ce qui est révélé ? Pas grave. Les officiels américains avouent tout, et valident l’ensemble, ne cherchent même pas à atténuer le bazar ? Pas grave. Avec une population mondiale qui est massivement outrée ? Pas grave. Aucun Etat ne bronche, et même, la France renforce ses lois pour surveiller sa population ? Pas grave non plus.

Tout baigne. Tout est ok. Il faut juste continuer à gueuler. Dans le vide ? Parce que le tour de passe-passe ne fait que commencer, et la grande série mondiale n’est pas terminé. La saison 03 (06,07 ?) va bientôt démarrer. Ca risque d’être encore plus fort. Et délirant aussi. Mais l’illusion est parfaite. Comme le crime. Avec une question à laquelle il va falloir répondre, quand même, et posée en début d’article : à qui profite-t-il ?