L’obscurantisme, cette valeur sûre de l’insécurité

mercredi 8 juin 2016 à 16:44 Malgré les efforts d’une poignée de parlementaires, la situation les lanceurs d’alerte en matière de sécurité informatique demeure la même depuis 20 ans. Le petit monde de la sécurité a, lui, bien évolué, les attaques, leur impact sur les sociétés privées ou les administrations aussi. La seule chose qui semble immuable, c’est la vision manichéenne du législateur, de ceux qui pensent savoir, qui imposent des lois, comme pour nous imposer un curseur moral. Comme si nous avions besoin d’un curseur moral, imposé par des personnes qui dans 99% des cas ne comprennent pas la porté des problématiques auxquelles nous sommes quotidiennement confrontés. Pourquoi devrions nous nous laisser guider par un législateur qui fait le choix de placer l’ensemble de sa population sous surveillance ? D’appliquer des mesures antiterroristes à l’ensemble de la population ? Comme s’il en avait peur…

Malgré les efforts d’une poignée de parlementaires, la situation les lanceurs d’alerte en matière de sécurité informatique demeure la même depuis 20 ans. Le petit monde de la sécurité a, lui, bien évolué, les attaques, leur impact sur les sociétés privées ou les administrations aussi. La seule chose qui semble immuable, c’est la vision manichéenne du législateur, de ceux qui pensent savoir, qui imposent des lois, comme pour nous imposer un curseur moral. Comme si nous avions besoin d’un curseur moral, imposé par des personnes qui dans 99% des cas ne comprennent pas la porté des problématiques auxquelles nous sommes quotidiennement confrontés. Pourquoi devrions nous nous laisser guider par un législateur qui fait le choix de placer l’ensemble de sa population sous surveillance ? D’appliquer des mesures antiterroristes à l’ensemble de la population ? Comme s’il en avait peur…

Nous n’avons pas peur de vous, nous aurions pourtant des raisons d’avoir peur à chaque fois que nous tirons sur un fil et qu’une pelote se déroule, mais ce n’est pas le cas.

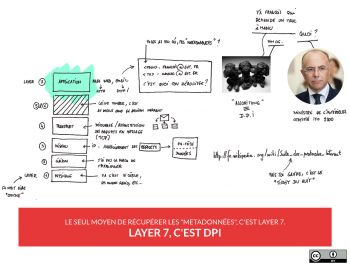

Nous reconnaissons l’importance de vos responsabilités dans la recherche d’une meilleure société, d’un équilibre. Mais cet équilibre, volontairement (combien d’évadés fiscaux poursuivis ?), ou pas (combien de lanceurs d’alertes poursuivis sur des problématiques qui vous dépassent parce que la compréhension de l’impact de la non-action vous est étranger ?), vous le brisez. Vous devenez le layer 8 de notre modèle démocratique, un modèle qui fonctionne pourtant tellement mieux que le vôtre.

En matière de « criminalité informatique », j’en suis à ma seconde affaire, toujours sans plaignant ni victime. Cette fois ci, on me reproche d’avoir mis en évidence, pas écrit, juste copié-collé, un bout de code qui aurait servi à attaquer le site des impôts. À cette période, ce n’était pas un seul site ministériel qui était pourtant menacé mais Gandi, un hébergeur qui croulait sous de violentes attaques par déni de service. Ce n’est pas un site mais des dizaines, centaines de milliers qui étaient menacés d’indisponibilité. Cette publication a permis de les faire cesser. Mais non… un magistrat a trouvé fin de me poursuivre, avec un dossier vide, sans même qu’il soit établi que la personne qui s’est attaquée au site des impôts était venue s’emmerder à utiliser le script du proof of concept que j’avais publié alors que le binaire (prêt à cliquer), se trouvait alors et se trouve toujours sur d’autres sites.

Ce genre de petites blagues de la justice a un coût financier et personnel que vous aviez l’opportunité de nous épargner. Car je suis loin d’être le seul dans ce cas. Il existe des cas bien pires que le mien. J’ai encore en tête celui de Serge Humpich, qui a démontré il y a plusieurs années une vulnérabilité sur les cartes bleues. Serge a été victime d’un harcèlement juridique dont nous n’avons pas même idée. Serge avait pourtant tout fait correctement, alerté les bonnes personnes… Il a payé ce service rendu à toute la société au prix fort, pendant plusieurs années. Pourtant sans Serge, nous sommes des millions qui aurions pu voir nos comptes bancaires vidés du jour au lendemain sans qu’aucune explication ne soit donnée puisqu’aucune loi n’oblige une banque à avouer qu’elle a été victime d’un vol ou d’une intrusion.

Vous n’avez donc pas fait le choix de nous l’épargner, pire, vous avez fait le choix de tenter de nous faire taire… Sans même avoir la moindre conscience qu’une brèche sur des données personnelles ouvre naturellement la porte à d’autres brèches, sur d’autres applications, brèches qui se traduisent dans la vie réelle par des vols de données qui pénalisent chaque années des millions de gens. Vous avez fait le choix de l’obscurantisme « surtout ne pas dire que 200 000 mots de passe sont dans la nature, peu importe qu’ils soient réutilisés sur d’autres sites »… Bravo. On ne parle pourtant pas de « transparence », on parle de bon sens.

Quand Michel Sapin se targue d’une avancée significative pour le statut de protection des lanceurs d’alerte, je ricane… Une exemption de peine… Quelle rigolade. Qu’est-ce qu’une porte défoncée à 6h du matin, 48h de garde à vue et quelques milliers d’euros pour se défendre après tout ?… Pour avoir aidé des gens à en protéger d’autres.

Parallèlement, les sociétés ou administrations, qui sont pourtant rarement étrangères à ce que nous découvrons, ne sont jamais inquiétées, ou très, très rarement. La CNIL fait ce qu’elle peut avec les moyens qu’on lui donne et nous reconnaissons que l’art de la défense est plus complexe que celui de l’attaque. Mais c’est très rarement qu’un système d’informations se retrouve compromis par une vulnérabilité inconnue (un 0day), l’immense majorité se retrouvent compromises par des vulnérabilités dont les correctifs sont disponibles depuis des semaines, des mois…

Chaque structure, en fonction de ses moyens et du patrimoine informationnel qu’elle doit protéger actera pour une politique sécuritaire qui lui est propre. Toutes ne peuvent appliquer le bottin téléphonique de l’ANSSI pour protéger leur patrimoine informationnel, c’est ça la réalité de terrain. Et l’ANSSI, elle a probablement des choses plus sérieuses à faire avec nos équipements industriels connectés qu’à se voir devenir la plateforme d’intermédiation entre un internaute qui tombe sur des données personnelles et une PME.

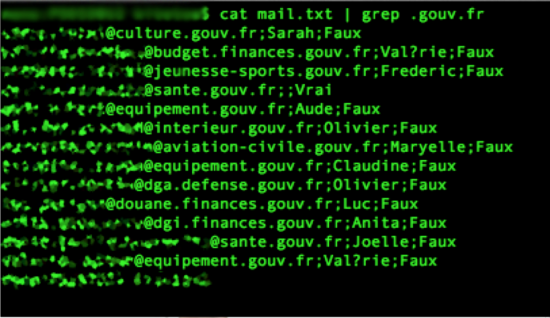

Et pendant ce temps, nous tombons tous les jours sur vos adresses mail @**.gouv.fr en accès public sur des sites web de sex shops, c’est limite si nous ne connaissons pas les pratiques sexuelles de certains… que nous ne rendons pas publiques, non, on s’en fout, ce n’est pas pour ça que nous vous confions vos mandats. Mais peut-être qu’un jour vous prendrez conscience de la monumentale erreur que vous faites, par exemple en ne rendant pas obligatoire la communication sur une brèche qui a conduit à une fuite de données personnelles. Cet obscurantisme nous conduira, un jour, à quelque chose de bien plus grave.