Les boites noires du #PJLrenseignement ne sont pas une nouveauté

jeudi 16 avril 2015 à 16:42 Avec l’éviction du juge, l’installation de « boites noires » sur les réseaux des FAI et autres hébergeurs ou réseaux sociaux est le point le plus hallucinant du projet de Loi sur le renseignement. Il implique un changement de paradigme qui devrait faire frémir tous les parlementaires (ce qui n’est absolument pas le cas, au contraire) et plus largement, tous les Français. Et pourtant, l’arrivée de ces boites noires n’est en rien une nouveauté.

Avec l’éviction du juge, l’installation de « boites noires » sur les réseaux des FAI et autres hébergeurs ou réseaux sociaux est le point le plus hallucinant du projet de Loi sur le renseignement. Il implique un changement de paradigme qui devrait faire frémir tous les parlementaires (ce qui n’est absolument pas le cas, au contraire) et plus largement, tous les Français. Et pourtant, l’arrivée de ces boites noires n’est en rien une nouveauté.

Bernard Cazeneuve l’a dit hier à l’Assemblée Nationale, les boites noires ne fonctionneront pas avec du deep packet inspection. Vraiment ? Mais alors que sont-elles et comment fonctionnent-elles ? Secret-défense, monsieur, circulez, il n’y a rien à voir. C’est à peu la réponse à laquelle nous avons eu droit à toutes nos questions un tantinet technique lors d’une réunion à la Numa à laquelle s’étaient invités moult conseillers de Matignon ou de l’Intérieur. Montrant ainsi la fébrilité du gouvernement qui déléguait des proches pour contrer les arguments des opposants, dans un débat qui avait pourtant peu de chances de dépasser les murs de la Numa.

Donc, pas de DPI. Il va falloir nous expliquer par quel magie vaudou le gouvernement entend surveiller les métadonnées de l’Internet français pour les faire analyser par des algorithmes visant à mettre en lumière des préparatifs d’attentats, sans utiliser du DPI pour collecter lesdites métadonnées. Ah, non, oui, on oubliait. Secret-défense la magie vaudou…

Comme nous sommes des trolls complotistes monomaniaques et paranoïaques, nous continuons de penser que ce type d’opération ne se fera pas sans DPI. Aujourd’hui, le dispositif est prévu pour ne collecter que des métadonnées. Et de manière anonyme (cela reste un débat qui peut être aisément tranché par quelques chercheurs spécialisés dans l’anonymisation des débats, il y en a de très bons à l’INRIA capable de dé-anonymiser des données). Mais l’évolution des lois sécuritaire n’incite pas à la confiance. Demain, après un possible nouvel attentat, une nouvelle loi pourrait imposer la collecte du payload, c’est à dire des contenus. Une fois l’infrastructure en place, rien de plus simple que de passer au niveau supérieur.

Des boites noires pas complètement inconnues…

Avant les boites noires du projet de Loi sur le renseignement, il y a eu toute une préparation menée d’abord par l’équipe Sarkozy, puis par l’équipe Hollande.

Né au LIP6, un labo de recherche de Paris VI, le DPI a été utilisé pour créer une spin-off. Une entreprise qui exploitait des brevets de l’université et reversait de l’argent en contrepartie. Cette société, c’est Qosmos, que les lecteurs de Reflets connaissent depuis la fameuse interview de son PDG, Thibault Bechetoille, par l’équipe du journal, en mars 2011. Bien avant que qui que ce soit ne parle de ce sujet.

Avant les boites noires du projet de Loi sur le renseignement, il y a eu Amesys. Et son Eagle, outil de captation à l’échèle d’une nation.

Ces deux entreprises ont été financées par BPIfrance, l’outil de soutien aux entreprises du gouvernement français. Qosmos pour sa part travaille en très étroite collaboration avec la DGSE sur le projet Kairos (secret-défense lui aussi) et l’on imagine mal que ce soit pour faire de la captation de lolcats sur Internet. Même sur le fameux Darkweb évoqué par le gouvernement hier à l’Assemblée.

L’équipe de Nicolas Sarkozy a fortement appuyé Philippe Vannier (patron d’Amesys, puis de Bull probablement offert en forme de reconnaissance pour services rendus) et Amesys pour la vente d’un système d’interception « nation-wide » à la Libye de Kadhafi.

Qosmos a pour sa part été prise la main dans le pot de confiture en essayant de vendre ses sondes DPI à la Syrie par le biais d’un consortium international.

Ça, c’est la partie visible. Celle qui a été évoquée dans la presse un peu partout dans le monde. C’est déjà une belle reconnaissance du savoir-faire de la FrenchTech. Oui, nous savons faire des outils d’interception à l’échelle d’une nation.

La partie moins visible, c’est que :

- Ces produits de ces deux entreprises ont été développés avec les fonds récoltés auprès des dictateurs Mouammar Kadhafi et Bachar el-Assad. Les deux contrats ont financé les développements.

- Une fois développés, bêta-testés sur place, les produits ont été vendus ailleurs. Petite liste non exhaustive :

- Pour Amesys :

- Qatar, Maroc, Kazakhstan, Arabie saoudite, Emirats arabes unis, Gabon,…

- Pour Qosmos :

- Libye (l’entreprise s’en défend mais reconnaît que des sondes ont été livrées et installées), Singapour, Canada, et très probablement aux Emirats arabes unis…

- Pour Amesys :

Nous avons donc des boites noires développées avec l’argent de dictateurs dans des pays étrangers qui les achètent, un bêta-testing dans ces pays, un financement public via BPIfrance, un appui politique pour les premiers contrats, un service de renseignement (DGSE) très proche de l’une des deux entreprises, et accessoirement, deux procédures ouvertes pour complicité d’actes de torture devant le pôle crimes contre l’humanité, crimes et délits de guerre au sein du Tribunal de grande instance de Paris. Un intéressant sac de noeuds…

IMSI-catchers : une Maskirovka pour la presse

Tout à coup, en réponse à des attaques terroristes, apparaît l’idée des boites noires pour la France. Il est très probable qu’elle s’appuient sur les développements effectués jusqu’ici. Ce qui est très malin, au départ, de la part du gouvernement, c’est d’avoir noyé ces boites noires dans un projet plus vaste comportant des mots-clef permettant de détourner l’attention des journalistes, comme « IMSI-catcher ».

Si les affaires Amesys et Qosmos ont fait l’objet d’articles, c’est quasiment toujours de manière sporadique, en fonction de l’actualité précise (procès, révélations de contrats). Jamais la presse n’a suivi ce sujet de manière récurrente. Pourtant, il y avait matière a interpeller les politiques impliqués et à s’inquiéter du développement de ces technologies. L’affaire Snowden a montré jusqu’où tout cela pouvait mener. Il y avait fort à parier que la France s’engage sur ce terrain. Si ce n’est déjà fait, comme l’indique Le Monde dans son article sur la PNCD qui intercepterait déjà en masse depuis des lustres.

Reflets se réjouit de la multiplication ces derniers jours des articles sur les dangers d’une surveillance de masse en France (ou ailleurs). Mais l’implication régulière depuis 2011, quand nous avons commencé à interpeller sans relâche les autorités et les entreprises concernées, aurait peut-être permis de freiner les ardeurs du gouvernement a installer les fameuses boites noires.

Un bon client de longue date : le gouvernement français

Les boites noires de ce qu’est devenu Amesys, c’est à dire Advanced Systems, font les choses bien et si vous lisez les prospectus de ses produits, vous en mesurerez les capacités. De quoi franchement inquiéter la population française si les mêmes outils étaient déployés ici.

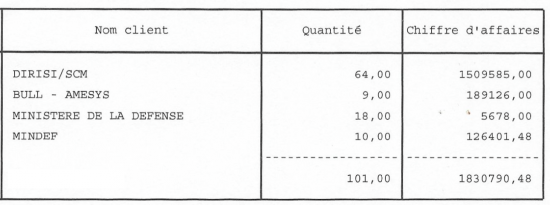

Or, Amesys (canal historique) a une longue tradition de business avec les autorités françaises. Avec la DIRISI qui s’occupe des achats de ce type de matériel pour l’armée, mais aussi avec le ministère de la Défense. Ou avec la DGSE, la DRM, la DGA, etc.

Notez que Jean-Jacques Urvoas, le député qui a tant inspiré le projet de Loi sur le renseignement avait déclaré à l’Assemblée Nationale qu’il n’avait connaissance que Amesys ou Qosmos soient des fournisseurs du gouvernement. Attention M. Urvoas, dans un paragraphe, vous allez être ridicule. Malheureusement, il ne suffira pas de fermer cette page pour éviter cela. Comme vous lorsque vous étiez levé pour quitter la salle lorsque nous vous avions posé des questions dans une réunion publique.

Jusqu’à maintenant, et depuis 2011, Reflets a diffusé de très rares documents liés à ses enquêtes sur Amesys ou Qosmos. Nous estimions que nos lecteurs pouvaient nous croire sur parole, sans que nous ayons à insérer des fac-simile de documents internes desdites entreprises. Nous ne pensions pas non plus avoir besoin d’insérer des « ALERTE » ou des « EXCLUSIF » pour attirer l’attention. Or hier, à l’Assemblée, le ministre de l’Intérieur, Bernard Cazeneuve a ressenti le besoin d’expliquer qu’il ne croyait pas ce qu’il lisait dans la presse. Que des menteries, ces articles sur la surveillance de masse. « Moi ce qu’il y a dans les articles de presse, par principe je n’y crois pas, par nature et par essence. Ce n’est pas parce qu’on répète à l’envie « surveillance de masse » qu’on a raison », indiquait hier le ministre de l’Intérieur. Dont acte. Nous allons donc publier quelques documents pour lui donner des raison de nous croire.

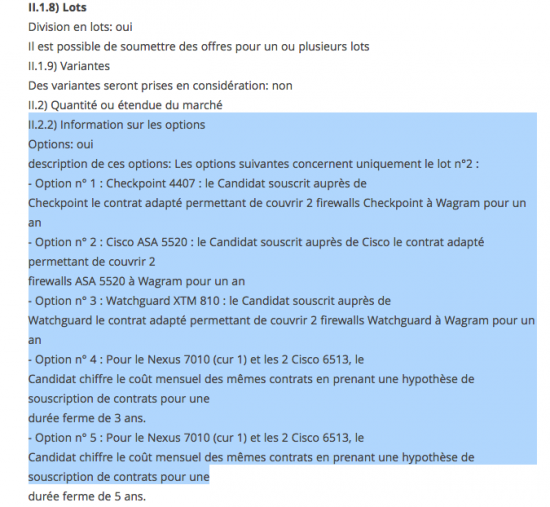

Issu de la comptabilité d’Amesys pour 2013, ce document montre des échanges commerciaux conséquents avec la DIRISI et le ministère de la Défense. Pour faire quoi exactement, monsieur Cazeneuve ?

Le ministre semble sous-entendre que tout ce que nous avons écrit sur le sujet est sujet à caution. Si tel était le cas, Amesys, Qosmos, BlueCoat et d’autres nous aurait déjà assommé sous des procès. Ils savent sans doute que nous arriverions au tribunal chargés de cartons de documents qu’ils n’ont pas envie de voir entrer dans une procédure judiciaire ?

Des écoutes sur les câbles ? De téléphonie ? Impossible… Ou Pas.

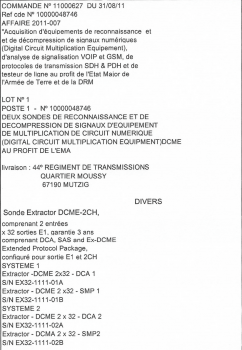

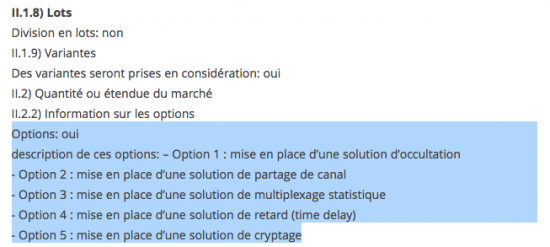

Autre exemple, cette facture d’Amesys pour un projet mené par l’Armée de terre et la DGA (Direction Générale de l’Armement).

On y parle de Digital circuit multiplication equipment.

Des sondes un peu partout chez les FAI

Des sondes DPI, il en existe chez à peu près tous les FAI. La comptabilité de Qosmos sur ce point est très claire. Free est un bon client. Quant à Amesys, elle a répondu à un projet nommé « Matrice 10GB » chez Orange en décembre 2010 pour l’installation de DPI de test :

« Pour répondre à des besoins de monitoring sur ses architectures complexes utilisant des infrastructures complexes utilisant avoir une solution flexible que nous appellerons matrice pour rediriger et filtrer à la demande le flux en provenance d’un splitter ou d’un port de capture vers un outil d’analyse, optimisant de la sorte l’utilisation de ces derniers. En amont des matrices seront déployées par l’ingénierie site des splitters 70/30 installés dans des répartiteurs optiques ou des TAP Cuivre Gigabit. Les matrices seront déployées dans une armoire où seront aussi regroupés sondes et analyseurs de protocoles. Deux catégories d’usages sont aujourd’hui identifiées :

-

La collecte en permanence des points précis de l’infrastructure à des fins de supervision de la qualité de fonctionnement via des équipements sondes

-

la collecte de manière ponctuelle pour l’analyse des flux réseau dans le cadre de la résolution d’un incident ou du traitement d’un problème (analyseur de protocoles). »

Ces usages du DPI n’ont rien de commun a priori avec celui envisagé par le gouvernement. Il s’agit là de qualité de service, de facturation de services, bref, pas vraiment de la surveillance de masse.

Qosmos et les terroristes qui masquent leurs adresses IP

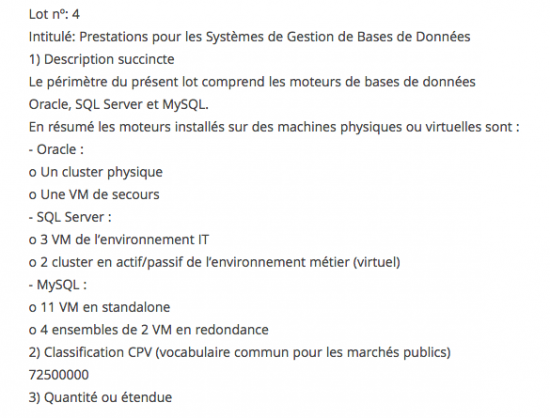

Autre point intéressant, les affirmations de Bernard Cazeneuve sur les terroristes ou probables terroristes émettant des « signaux faibles », comme le fait de masquer son adresse IP. Il parle là de Tor ou de VPN. Il compte les repérer sans DPI.  Pourtant, Qosmos fait cela très bien. Surtout Tor ou OpenVPN, comme le démontrent ces listes de protocoles reconnus et classifiés par les sondes Qosmos (faites clic-clic sur les images).

Pourtant, Qosmos fait cela très bien. Surtout Tor ou OpenVPN, comme le démontrent ces listes de protocoles reconnus et classifiés par les sondes Qosmos (faites clic-clic sur les images).

Un savoir-faire dont il serait dommage de se passer, d’autant que des fonds publics ont déjà été dépensés en masse pour soutenir cette entreprise. Le gouvernement n’est jamais à l’abri d’une enquête de la Cour des Comptes sur le mauvais usage des fonds publics.

Bien entendu, le ministre, s’il est de bonne foi, ne comprend pas un mot de ce qu’il raconte et n’a aucune idée du volume de faux positifs qui vont remonter pour « usage de Tor » ou « utilisation d’un VPN ». Les journalistes qui utilisent Tor, les opposants, les associations de défense des droits de l’homme, les employés d’entreprises qui fournissent un VPN pour un accès distant à leur réseau…

Mais qu’importe… L’important est que les boites noires voient le jour. Chacun sait comment tout cela finira, surtout les services de renseignement et le gouvernement. Les Français… C’est moins sûr. Et puis il y a plus important. Le finaliste de ce jeu de téléréalité, le vainqueur du match de foot…