Moi, bluetouff, cybercriminel… récidiviste

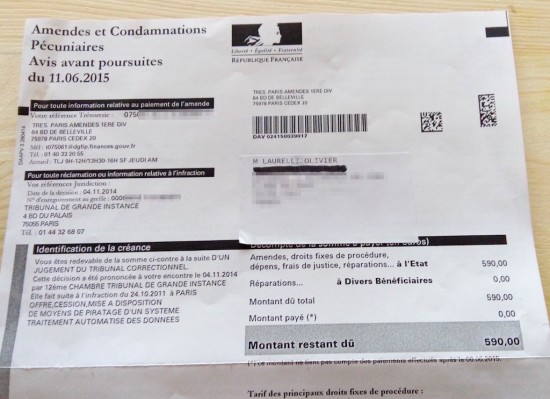

vendredi 7 août 2015 à 17:32Voici 2 jours que je retourne dans tous les sens les publications qui auraient pu me valoir une nouvelle condamnation, cette fois au motif de l’article 323-3-1 du code pénal. Voici pour le moment l’hypothèse que je retiens si je me fie à la date des faits inscrite sur l’avis avant poursuite du 11/06/2015 que j’ai reçu le 04/08/2015 (logique), pour un jugement rendu le 04/11/2014 sans que je n’en soi, à aucun moment notifié, sans procédure contradictoire, sans même que je ne sache que j’étais mis en cause dans une autre affaire que celle de l’ANSES.

Après des heures passées à éplucher mes publications de la période des faits indiquée sur le document que j’ai reçu (à savoir la période de novembre 2011), je pense, sans aucune certitude, enfin commencer à comprendre ce qu’on me reproche.

Novembre 2011, une attaque DDOS de grande envergure vise des hébergeurs comme Gandi et NBS System pour ne citer qu’eux. La cause est identifiée : des serveurs de jeu d’OVH et de l’hébergeur allemand 1&1 sont à l’origine d’une majorité du trafic de cette attaque. De mémoire, il s’agissait des FPS de Valve, qui sont régulièrement le vecteur de ce genre d’attaques. Des explications techniques sur ce type de DDoS amplifiés sont disponibles par exemple dans cet échange. Problème : OVH ne veut à l’époque, à tord ou à raison, rien entendre et laisse faire, il ne veut pas couper les machines de ses clients gamers qui relaient sans le savoir le trafic, massif, qui paralyse plusieurs grosses cibles. Valve de son côté a mis beaucoup de temps à patcher.

Le code servant à l’attaque est identifié, je le récupère je ne sais plus trop où (ça va quand même faire 5 ans), mais comme souvent, il s’agit d’un proof of concept et non d’un code utilisable out of the box. Il démontre la vulnérabilité, ce n’est pas un soft packagé sur lequel on clic pour allumer une cible, il ne dispose pas d’interface graphique, bref il faut un minimum de compétences pour l’utiliser.

Puis je ne sais plus à quelle période, sûrement quelques mois après cette publication, peut-être même un an, je suis invité à me présenter dans un commissariat de quartier, situé proche des Halles à Paris. Je me présente spontanément, je ne suis pas mis en cause, à aucun moment on ne me notifie une garde à vue ou une quelconque mise en cause de près ou de loin, l’entretien est cordial. On m’interroge sur les motivations de cette publication, l’OPJ semblait bien avoir compris de quoi il en retournait, et ce n’est pas la première fois que j’explique clairement que ces attaques sont quelque chose de nuisible à Internet en général et qu’elles sont stupides, ni même la première fois que je fais de la prévention là dessus en encourageant d’autres méthodes, légales celles ci, de se faire entendre… puis, plus aucune nouvelle de cette affaire.

A l’issue de cette entrevue avec un OPJ, j’ai consentis à retirer ce proof of concept de mon blog, un blog relativement confidentiel, puisque je n’y écris pas sous mon pseudo habituel. Son but n’était donc pas de faire des milliers de clics, ils s’adressait à un public bien ciblé. Il était accessible à l’URL http://cypherpunk.fr. En outre le code en question est évidemment encore disponible sur le net.

Sur ce blog, il y avait un peu de code, principalement dans un espace privé… mais comme ça parle de sécurité et de frameworks python, c’est forcément un blog de cybercriminel, la preuve il est écrit en vert fluo sur fond noir, si c’est pas une signature de pirate ça !

Sachez que mon blog sur les engins explosifs artisanaux est localisé à cette adresse.

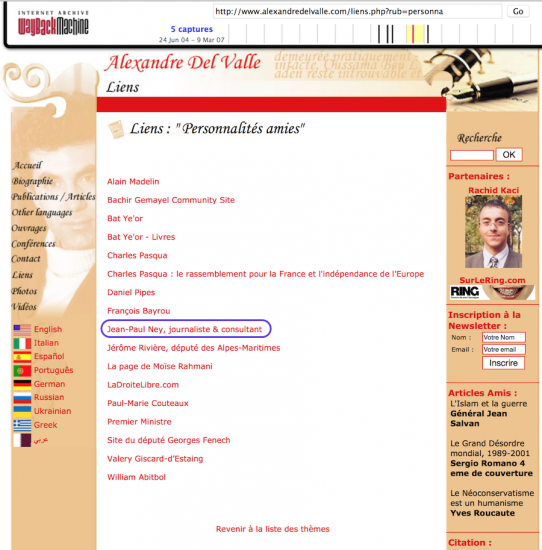

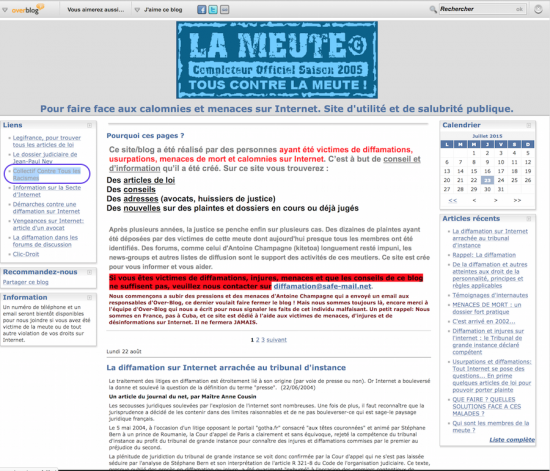

Je ne sais pas ce que l’OPJ a écrit dans son enquête, mais j’imagine très bien ce qu’un procureur en a pensé sans aucune explication, sans aucun recul… c’est déjà pas simple tous les jours avec Gogleuh, alors avec ça… Je vous laisse juger sur pièce avec ce que j’ai pu retrouver de ce blog défunt dans webarchives.

Ce blog me servait de base de travail, et les scripts vraiment hostiles n’étaient pas publics, ils étaient bien privés et destinés à mener des tests sur les applications de mes clients. Ah je ne vous ai pas dit… C’est une partie de mon activité professionnelle. L’autre partie vous la connaissez, c’est d’expliquer et rendre compte dans des blogs et des sites de presse sur des problématiques liées à la surveillance et la sécurité informatique, comme ici sur Reflets, ou sur Rue89.

Mais n’ais-je pas essayé de tuer toute la planète avec une recherche Gogleuh après tout ?

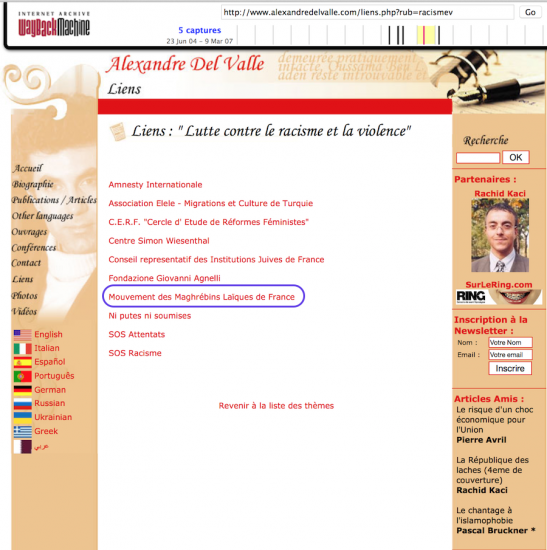

Pire j’organise depuis des années Pas Sage en Seine, un odieux rendez-vous de hackers qui mettent à disposition du public sans motif légitime des outils et des connaissances destinées à comprendre ou à se protéger.

Quoi qu’il en soit, la loi dispose en son article 323-3-1 :

Le fait, sans motif légitime, notamment de recherche ou de sécurité informatique, d’importer, de détenir, d’offrir, de céder ou de mettre à disposition un équipement, un instrument, un programme informatique ou toute donnée conçus ou spécialement adaptés pour commettre une ou plusieurs des infractions prévues par les articles 323-1 à 323-3 est puni des peines prévues respectivement pour l’infraction elle-même ou pour l’infraction la plus sévèrement réprimée.

Tirer dans le dos du messager ?

Comme je n’ai évidemment jamais eu accès au dossier, je suis incapable de vous dire ce qui a déclenché cette procédure ni vous dire avec certitude si c’est bien de cette affaire dont il s’agit, je sais juste qu’il n’y a pas de plaignant, ce qui complique évidemment pour moi la compréhension de ce qu’il s’est passé et qui laisse perplexe le TGI quand je lui demande des précisions sur les faits.

Le juge n’a pas retenu comme motif légitime l’information ni le fait que la sécurité informatique soit un peu mon activité professionnelle principale… c’est un point de vue que j’entends contester attendu que je n’ai eu droit à aucune procédure contradictoire jusque là et que ça me semble au bas mot curieux que la justice n’ait pas réussi à mettre la main sur moi pour me notifier de quoi que ce soit sur cette affaire en dehors de ma condamnation, et que parallèlement elle me trouvait très bien pour l’affaire qui m’a opposé à l’ANSES et qui m’a notamment valu une perquisition à mon domicile à peu près à la même période. Probablement une panne de fax, allez comprendre.

On a donc un délit de mise à disposition de moyens de piratage sans motif légitime. Et oui, sur un blog technique, on explique, on fait de la pédagogie, on démontre. Et croyez le ou non, on ne démontre pas un DDoS avec des représentations de Picsou Magazine.

Pourquoi l’avoir fait publiquement ? Tout simplement parce que le code était disponible publiquement sur Internet, ça n’avait rien d’un scoop et je n’ai par exemple pas choisi de le publier sur reflets.info qui drainait une audience autrement plus importante que ce blog. Un imbécile l’a utilisé pour taper une autre cible ? Oui et alors ? J’en suis donc complice ?

J’ai toujours eu une position un peu nuancée sur le full disclosure, je le trouve dans certains cas nécessaire, mais je pratique le responsible disclosure depuis des années, il doit y avoir un paquet d’entreprises et d’administrations qui peuvent en témoigner.

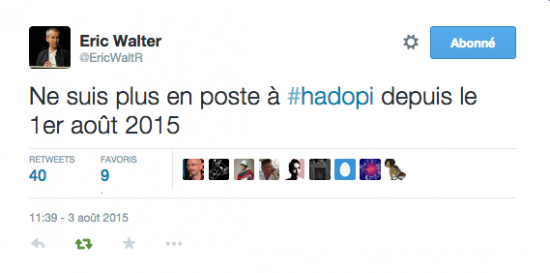

Autre chose me chiffonne, il n’y a pas de plaignant, donc pas de victime. Mais comme pour l’ANSES, un jour un procureur se réveille et décide de lancer des poursuites à mon encontre… je ne sais pas quand, je n’ai pas la chronologie de cette procédure, mais je vous fiche mon billet que ça matche pas mal avec l’histoire de l’ANSES. Hasard du calendrier ?

Le comble…

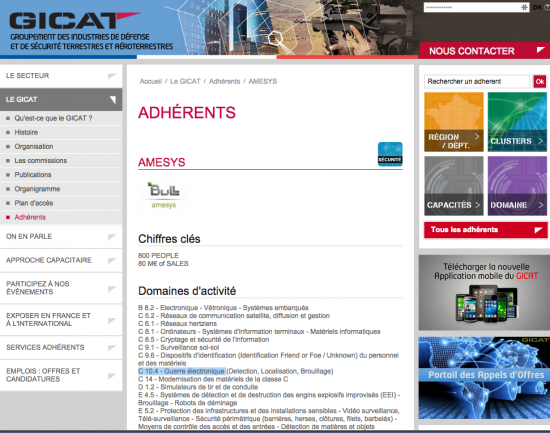

Vu que je ne sais pas grand chose à ce jour, et qu’obtenir des informations est une tâche semble t-il assez compliquée puisque même le TGI ne sait pas me renseigner, il ne me reste que cet article 323-3-1 du code pénal, objet de cette nouvelle condamnation, qui raisonne comme une cruelle ironie pour des faits qui remontent au moment même où nous divulguions les affaires Amesys et Qosmos sur Reflets.info, portant sur la cession d’armes électroniques à des régimes autoritaires, et qu’à ce jour, rien n’est formellement reproché à ces entreprises par la justice.