On avait dit mollo sur le cyber

samedi 15 avril 2017 à 20:30

Les attaques informatiques — souvent désignées sous le terme de « cyberattaques » parce que c’est plus évocateur — donnent parfois lieu à des échanges musclés entre journalistes et gens de la technique. En général, c’est un spécimen de la première espèce qui ouvre le bal, en publiant un article intitulé :

<insérer un nom de pays ici> : des hackers russes soupçonnés d’une cyberattaque

Nous précisons que pour ne vexer personne, nous avons volontairement choisi un exemple tout à fait imaginaire, et que, selon la mode du moment, l’accusation portera sur une équipe de flibustiers chinois, nord-coréens, états-uniens, israéliens, etc. Conséquemment à la publication de l’article, il n’est par rare qu’un technicien (animal sceptique par nature et pas toujours très diplomate) rentre frontalement dans le chou du journaliste émette poliment quelque objection auprès de l’auteur. En cause, la fréquente absence d’éléments techniques probants qui permettraient de soutenir l’attribution d’une attaque à un acteur, ou à tout le moins le caractère contestable des informations produites. En effet, la plupart des articles s’appuient sur les déclarations « d’officiels » d’agences gouvernementales et autres « sources proches du dossier », ou encore sur les témoignages ou rapports « d’experts en cybersécurité » issus d’entreprises spécialisées qu’on imagine pas totalement désintéressées.

Dans ce dialogue de sourds, qui a tort ? Qui a raison ? Faut-il disqualifier d’emblée toute tentative allant dans ce sens parce qu’il s’agit d’un exercice difficile, sinon impossible ? Faut-il tenir compte uniquement des critères techniques ?

Comment fait-on d’habitude ?

Techniquement, l’attribution est effectuée grâce à différents éléments collectés sur le réseau et les équipements de la victime. Il s’agit notamment d’analyser les logiciels malveillants — les malwares — récupérés sur les machines infectées. Les organisations chargées de ces analyses sont assez variées, il peut s’agir des services informatiques de la société visée ou de services gouvernementaux spécialisés, comme l’ANSSI en France. Des sociétés privées (Crowdstrike, Crysys, ESET, FireEye, F-Secure, Kaspersky, Palo Alto Networks, Symantec, PwC, Securelist, SecureWorks, ThreatConnect, Trend Micro, etc.) sont souvent sollicitées car, outre leur expertise, leur nombre important de clients leur permet de constituer de conséquentes bases de données de malwares. Ces bases de connaissances leur procurent des facilités opérationnelles et, par conséquent, un important avantage commercial.

Les analystes étudient les malwares via différentes techniques d’ingénierie inverse (analyse statique, dynamique, désassemblage, décompilation) afin d’en comprendre le fonctionnement, mais aussi d’en extraire des éléments identifiants — des « signatures » — autorisant l’attribution. Ces éléments peuvent aussi être déterminés ou complétés à partir d’autres sources, comme l’analyse du trafic réseau ou des fichiers journaux des équipements de la victime, qui enregistrent certains événements.

Quelles sont-elles, ces signatures ? Il peut s’agir par exemple du type de vulnérabilités exploitées, de composants logiciels spécifiques, d’adresses IP, de protocoles ou des noms de domaines utilisés par les malwares pour se connecter aux serveurs utilisés pour exfiltrer les données, ou à leur infrastructure de contrôle (Command & Control, aussi nommée C&C ou C2), de mise à jour de code (payload servers) ou de phishing, de clés cryptographiques, etc. Ces informations sont ensuite comparées aux traces laissées par les filous lors de précédents abordages contre d’autres cibles et précieusement conservées dans les bases de données des analystes.

Ils tiennent aussi compte d’autres données annexes, comme les plages horaires pendant lesquelles les malwares ont été compilés ou celles où leurs opérateurs sont actifs, les langages utilisés lors de leur construction, le format des fichiers de configuration, le styles de programmation des développeurs, et tout un tas d’autres « métadonnées ».

Preuves formelles et fausses bannières

Le problème est que, comme nous l’évoquions dans nos colonnes, aucun de ces éléments ne sauraient indépendamment constituer une preuve formelle. Les adresses IP et les noms de domaine peuvent changer, être réalloués à d’autres machines. Les serveurs utilisés sont souvent des relais, parfois eux-même piratés et utilisés à l’insu de leur propriétaires. Les vulnérabilités et malwares peuvent être disséminés puis « reconditionnés ». Quant à la donnée « horaires de bureau », sa fiabilité prête à sourire mais c’est pourtant un élément très souvent utilisé par les analystes… Peut-être à raison, cela dit, lorsqu’il s’agit d’attribuer une attaque à des feignasses de fonctionnaires un acteur gouvernemental.

Même les informations considérées comme « très identifiantes », comme les clés cryptographiques, ne le sont, si l’on regarde de plus près, pas tant que cela. Lors de son audition devant la commission au renseignement du Sénat US à propos du piratage du parti Démocrate — les « DNC hacks » qui ont tant défrayé la chronique, le chercheur en sécurité Thomas Rid déclarait :

Les opérateurs russes ont aussi réutilisé des clés de chiffrement sur plusieurs cibles, notamment contre l’artillerie ukrainienne (…), contre une organisation Démocrate à Washington, ainsi que dans au moins 75 implants retrouvées sur un nombre important de cibles dans le monde. Ce chevauchement cryptographique est un lien forensique particulièrement fort, comparable à une empreinte digitale.

Nous reviendrons plus tard sur cette affaire d’artillerie ukrainienne. Pour l’instant, allons fouiner dans les notes de bas de page du compte-rendu de cette audition fort intéressante pour découvrir quels sont ces liens « si forts », cette fameuse empreinte digitale numérique (pun intended).

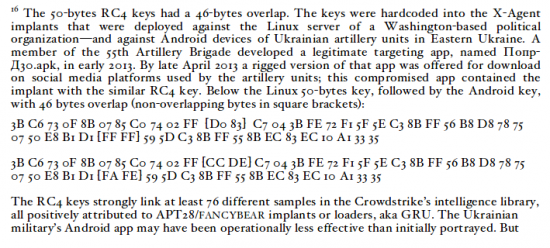

Il s’agit donc de deux clés pour l’algorithme de chiffrement RC4 retrouvées dans le logiciel, « X-Agent », dont 46 octets sont identiques. Paf ! La preuve irréfutable. Oui mais non. D’abord, pourquoi ne changer que 4 octets ? Tant qu’à faire, autant changer la clé intégralement, le moindre téléphone portable génère suffisamment d’entropie pour cela en quelque secondes, maximum. Ensuite, figurez-vous que RC4 est un algorithme de chiffrement symétrique. Avec du chiffrement asymétrique, où seule la clé publique aurait été embarquée dans le malware, la clé privée étant détenue uniquement par l’opérateur, cela aurait été intéressant. Mais avec du chiffrement symétrique, c’est la même clé qui est utilisée pour le chiffrement et le déchiffrement. À partir du moment où le logiciel est disséminé, la clé cryptographique l’est aussi : elle ne permet plus d’identifier l’opérateur. Soit les zackers sont des billes, soit le choix d’algorithmes de chiffrement symétriques est effectué à dessein.

En effet, pour contrer les velléités d’identification, nos facétieuses fripouilles utilisent des briques logicielles librement accessibles sur Internet, voire y publient tout ou partie des logiciels qu’ils utilisent. L’objectif est, vous l’aurez compris, de brouiller les pistes et de laisser planer le doute sur l’origine de l’attaque. C’est ce que l’on appelle le « déni plausible », ou « plausible deniability ». De plus, une fois qu’un logiciel malveillant a été découvert par un acteur, on peut imaginer qu’il se fera une joie de le réutiliser à son profit, pour monter des opérations sous « fausse bannière » (false flag). Il est intéressant de noter que certains malwares sont en circulation depuis 20 ans. Enfin, nos filous incluent dans leurs outils des informations destinées à tromper les analystes, via l’obscurcissement de code (obfuscation), ou encore en incluant des mots dans une autre langue. Les récentes révélations de Wikileaks sur le Marble Framework de la CIA ont encore une fois confirmé ce type de pratiques.

À qui profite le cybercrime ?

Nous le voyons, si l’on en reste au strict niveau technique, l’attribution est une entreprise fort hasardeuse. Les éléments recueillis constituent un faisceau d’indices qui permettent de déterminer «sans trop de doute » ou avec un « bon niveau de confiance », pour reprendre des expressions souvent utilisées, l’identité du groupe de forbans à l’origine d’un abordage informatique. Paradoxalement, ce sont parfois les données apparemment les moins identifiantes qui peuvent en réalité s’avérer l’être le plus, dans la mesure où elles ont pu être laissées là par erreur par le développeur ou l’opérateur d’un malware, contrairement à une adresse IP, une vulnérabilité, ou un mot qui ne seront pas introduits au hasard dans un logiciel.

Une fois les éléments techniques rassemblés pour attribuer une ou plusieurs attaques à un groupe de canailles du cyberespace, encore faut-il déterminer qui se cache derrière, notamment quand on soupçonne que le groupe en question ait en main une lettre de marque paraphée par un acteur étatique. L’intention derrière l’attaque est complémentaire de l’identification de « qui » en a la capacité : il ne suffit pas juste de savoir qui s’encanaille mais dans quel but. C’est là où, sans doute, une approche exclusivement technicienne de l’attribution atteint ses limites. Elle permet de déterminer le « comment » et éventuellement le « quoi », mais le processus d’attribution va plus loin, en cherchant à déterminer le « pourquoi » et le « qui ».

Lorsque l’ODNI (Office of the Director of National Intelligence) a publié, en janvier 2017, sa documentation sur l’ingérence russe dans l’élection américaine. Le document a été accueilli avec force couinements de commentateurs (dont ceux de votre serviteur). L’informatique était en effet aux abonnés absents, le « cyber » se résumant à quelques paragraphes noyés au milieu des « fake news», de la propagande de Sputnik ou RT, des trolls pro-Poutine sur les réseaux sociaux ou des accointances supposées de Julian Assange et de Wikileaks avec le pouvoir russe. En février, c’était au tour du DHS (Department of Homeland Security) de publier son rapport sur « GRIZZLY STEPPE » (le joli nom donné par le DHS aux groupes de boucaniers APT28 et APT29). Tout à fait frustrant pour techniciennes et techniciens, les rapports se bornant à donner des informations d’ores et déjà connues, parfois douteuses, et, dans le cas du DHS, des recommandations aux administrateurs de réseaux et systèmes.

Il n’en reste pas moins que les éléments de contexte, notamment ceux portant sur la capacité des attaquants et sur l’intentionnalité de l’attaque, sont déterminants dans le processus d’attribution. Si l’on se demande qui avait intérêt à faire fuiter les emails du Comité national démocrate (DNC) et pourquoi, qui avait la capacité de se maintenir sur ses serveurs et d’y opérer pendant plus d’un an, le gouvernement du gentil Vladounet (on dit Volodya, en russe) arrive en bonne place parmi les candidats. Les sociétés de sécurité privées et les services de renseignement font davantage que collecter des données brutes, ils leur donnent du contexte. Thomas Rid l’explique très bien dans son papier « Attributing Cyber Attacks » :

Ce process d’attribution n’est pas binaire, mais se mesure en degrés inégaux, il n’est pas en noir et blanc, en oui ou non, mais apparaît en nuances.

La plupart du temps, en cas d’attaque, les victimes n’auront que peu d’intérêt à mener à bien le long et coûteux processus d’attribution. Elles colmateront les brèches, feront l’inventaire des dégâts, répondront peut-être à leurs obligations juridiques et ignoreront le reste. Tout est affaire de rapport entre les dommages causés (ou potentiels) et l’investissement nécessaire à l’attribution. Dans le cas de l’élection américaine, cela ne fait guère de mystère : une intrusion dans le processus électoral appelait forcément une réponse politique, et donc une attribution publique. Le contexte alors est tout aussi important — et sans doute aussi plus compréhensible — que les éléments techniques, qui deviennent, malheureusement, relativement secondaires.

50 nuances de cyber

Il est intéressant de noter que la presse joue un rôle fondamental dans le processus d’attribution. En effet, elle est citée de manière presque systématique dans les rapports — en tout cas publics — produits par la communauté du renseignement ou les sociétés de sécurité. Elle est ainsi naturellement une cible lorsqu’il s’agit de rendre publique une attribution, mais elle fait également partie des sources — et donc oriente — les attributions futures.

Revenons à cette histoire d’artillerie ukrainienne, que nous mentionnions plus haut. La firme de sécurité Crowdstrike déclarait en effet que le malware « X-Agent » avait été retrouvé dans une application Android massivement utilisée par les artilleurs ukrainiens. Ce malware aurait, toujours d’après Crowdstrike, permis aux russes de géolocaliser les batteries de D-30 Howitzer pour faciliter la destruction de — excusez du peu — 80 % d’entre elles (ce chiffre provenant de l’International Institute for Strategic Studies). Le même malware, que Crowdstrike et d’autres firmes comme FireEye prétendaient à l’usage exclusif du groupe APT 28, avait aussi été retrouvé lors de l’analyse du piratage du DNC.

Le narratif de Crowdstrike était donc le suivant. Le malware avait servi à frapper l’Ukraine dans un conflit qui l’opposait à la Russie. Donc, il s’agissait d’un malware russe, plus précisément du GRU (le renseignement militaire). Le logiciel n’avait pas été disséminé, les agents du GRU étaient donc les seuls à l’exploiter (ce dernier point figure d’ailleurs dans les conclusions d’une autre société, FireEye). Le malware avait été utilisé pour le piratage du DNC. CQFD, emballé c’est pesé, voilà donc la démonstration faite que les forbans du GRU avaient pris part à l’abordage cybernétique contre le DNC.

L’information avait été reprise assez largement dans la presse, suite à une dépêche de Reuters (le truc à te faire verdir le Décodex : Motherboard, le Washington Post, le Guardian, CBS News,Forbes, Foreign Policy, le Telegraph, NBC News, Numerama, RTS, Le monde informatique, L’usine nouvelle, La Tribune, etc.) et sur les réseaux sociaux… Vous pensez bien, voilà du cyber qui explose avec des vrais cyber-morts et des bouts d’artilleurs éparpillés. La présence du logiciel « X-Agent » étant l’un des principaux éléments cités pour démontrer l’implication d’APT28 et donc du GRU, dans l’attaque contre les artilleurs ukrainiens et dans le piratage du DNC.

Début janvier, un autre chercheur en sécurité, Jeffrey Carr, mettait sabre au clair pour faire des confettis du rapport de Crowdstrike. D’abord, le logiciel « X-Agent » avait été disséminé, ce qui excluait son usage exclusif par APT28. L’application Android vérolée n’exploitait pas non plus le GPS des appareils, d’où une géolocalisation au doigt mouillé basée sur la position des antennes mobiles. En outre, on ne trouvait aucune preuve que cette application ait été installée par le moindre soldat ukrainien. Pour couronner le tout, l’IISS déclarait que le chiffre de 80 % de pertes cité par Crowstrike était tout à fait fantaisiste, et prenait officiellement ses distances. Le ministre de la Défense ukrainien se fendait quand à lui d’un démenti. Oups.

La théorie des artilleurs ukrainiens cyber-vaporisés vacille, et avec elle c’est la démonstration par Crowdstrike de la participation du GRU au piratage du DNC qui chancèle. C’est pourtant l’un des éléments-clés présentés lors de l’audition de Thomas Rid au Sénat américain. Et le moins que l’on puisse dire, c’est que la presse ne se bouscule pas pour mettre en perspective les allégations de Crowdstrike ou d’autres sociétés qui profitent de l’engouement médiatique pour la chose « cyber » pour faire du marketing et vendre leurs compétences (bien réelles).

Pas si élémentaire, mon cher Watson

Il n’en reste pas moins que, selon toute probabilité, le gouvernement russe est à l’origine des attaques contre le DNC. L’alignement stratégique, les méthodes employées et la concomitance des attaques avec une vaste opération de propagande désignent la Russie.

Nous voilà donc revenus à la question de départ, à savoir la pertinence des éléments techniques dans l’attribution des auteurs. On se rend compte de la complexité toujours croissante de naviguer cette mer. Faire l’impasse sur les aspects techniques de la chose est nocif. Ignorer le contexte dans lequel les attaques se produisent, les intentions des auteurs potentiels, les intérêts des différents acteurs impliqués dans l’attribution, la nature de la réponse de la victime et sa stratégie de communication le serait tout autant.

Finalement, si l’anecdote des artilleurs ukrainiens nous enseigne quelque chose, c’est qu’il conviendrait de s’inscrire dans le temps long quand il est question de l’attribution des « cyber-trucs ». Peut-être devrions nous, aussi, prêter l’oreille aux braillements des sceptiques qui nous suggèrent d’y aller mollo sur le cyber.

Parler du candidat Jean-Luc Mélenchon et du programme de son mouvement politique, « La France insoumise », n’est pas franchement aisé. La réalité de la candidature Mélenchon est différente des autres candidats pour une raison simple : il vend en premier lieu un changement de société, via un changement de République. La VIème République.

Parler du candidat Jean-Luc Mélenchon et du programme de son mouvement politique, « La France insoumise », n’est pas franchement aisé. La réalité de la candidature Mélenchon est différente des autres candidats pour une raison simple : il vend en premier lieu un changement de société, via un changement de République. La VIème République.

Le programme économique de la France insoumise n’est pas communiste (au sens réel et historique), n’est pas social-démocrate comme celui de Hamon (au sens de conserver les fondamentaux socio-économiques, institutionnels, tout en saupoudrant des mesures pour contrer les effets de la mondialisation et de la dérégulation de l’économie de marché) , il est une forme hybride de socialisme et d’écologie politique, mâtinée d’altermondialisme, de réformes keyneisiennes (politique de la demande) le tout porté par une redistribution potentielle des pouvoirs et des richesses via le préalable de la création de cette VIème République par constituante(s). L’État est donc présent à tous les étages, que ce soit dans les cadres juridiques nouveaux qu’il instaure, dans les financements, les orientations générales, etc.

Le programme économique de la France insoumise n’est pas communiste (au sens réel et historique), n’est pas social-démocrate comme celui de Hamon (au sens de conserver les fondamentaux socio-économiques, institutionnels, tout en saupoudrant des mesures pour contrer les effets de la mondialisation et de la dérégulation de l’économie de marché) , il est une forme hybride de socialisme et d’écologie politique, mâtinée d’altermondialisme, de réformes keyneisiennes (politique de la demande) le tout porté par une redistribution potentielle des pouvoirs et des richesses via le préalable de la création de cette VIème République par constituante(s). L’État est donc présent à tous les étages, que ce soit dans les cadres juridiques nouveaux qu’il instaure, dans les financements, les orientations générales, etc.