Simon Davies anime désormais le site Privacysurgeon.org. Toujours maître de conférences à la London School of Economics, il est devenu un expert international écouté, même si certains préfèrent encore ne pas l’entendre. L’an dernier, il a accepté une mission pour le compte du Parlement européen, en vue de réfléchir aux enjeux de la refonte de la fameuse directive de 1995 sur la protection des données personnelles (et leur « libre circulation »…). C’est, notamment, à la lumière des consultations, auditions et interventions qu’il effectue depuis des mois dans toute l’Europe, que Simon a écrit cette chronique au scalpel, datée du 10 mai dernier, titrée « Data rape and the impending privacy apocalypse ».

Traduction Christine Tréguier,

déjà édité sur le site de l’association Les Virtualistes,

« Viol des données et apocalypse à venir de la vie privée ».)

«

Dans les années soixante dix – frustréEs par un cadre légal agressif dominé par les mâles et un système judiciaire frileux – les défenseurEs des droits des victimes de viol ont lâché une expression qui a constitué le fondement de la pensée culturelle pour des décennies à venir : « Non, ça veut dire non ».

Au fil du temps, ces quelques mots ont déplacé le centre de gravité du débat public. Ce simple slogan a mis fin au gloubi-boulga justifiant complaisamment les agressions sexuelles masculines. Le consentement devait être explicite – et un refus net était disqualifiant. L’avantage de cette itération précise, est qu’une relation préalable – ou même régulière – ne donne aucun droit à violer. Une permission ne peut être implicite, une justification ne peut pas être intellectuelle. Les droits sont absolus – et il en va de même pour la violation de ces droits. Non, ça veut dire non.

La protection de la vie privée a aujourd’hui besoin d’un tel cri de guerre. Des prétextes passablement bidons pour aller vers moins de vie privée et plus de surveillance plongent les consommateurs et les législateurs eux-mêmes dans la confusion. La mise en évidence des pratiques intrusives des gouvernements est plus aléatoire que jamais. Le langage et les images utilisées par de nombreuses entreprises ont atteint un point de non-retour. Et des multinationales comme Google – au moins en ce qui concerne la protection des données – défient ouvertement les règles légales en Europe et ailleurs.

La protection de la vie privée a aujourd’hui besoin d’un tel cri de guerre. Des prétextes passablement bidons pour aller vers moins de vie privée et plus de surveillance plongent les consommateurs et les législateurs eux-mêmes dans la confusion. La mise en évidence des pratiques intrusives des gouvernements est plus aléatoire que jamais. Le langage et les images utilisées par de nombreuses entreprises ont atteint un point de non-retour. Et des multinationales comme Google – au moins en ce qui concerne la protection des données – défient ouvertement les règles légales en Europe et ailleurs.

On pourrait imaginer que l’actuelle prégnance des scandales médiatiques autour des atteintes à la vie privée soit la preuve que les choses s’améliorent. Mais la réalité de ce qui se passe en 2013 ressemble à s’y méprendre à du viol de données. Les règles du consentement, censées soutenir l’économie de l’information, sont attaquées avec une étonnante férocité, et les principes de base de la protection des données n’ont jamais été si menacés. Aujourd’hui, dans la plupart des activités en ligne, on dirait que quasiment toutes les utilisations de données personnelles sont permises, du moment qu’elles sont spécifiées dans les notices de « politique de confidentialité » ou que l’utilisateur en a été « informé ». Ce n’est pas ainsi que la protection des données a été conçue – et ce n’est pas davantage une formule viable pour un nouvel âge de l’information illimitée.

Le règlement européen proposé pour la protection des données personnelles – pour ne donner qu’un exemple – eut un temps vocation à établir une base de confiance pour les décennies à venir. Mais au lieu de cela il est devenu un champ de bataille pour des entreprises et des gouvernements agressifs qui souhaitent renégocier ces droits fondamentaux. Le Règlement a été saccagé par près de 4 000 amendements – dont beaucoup demandant le démantèlement du dispositif encadrant les droits sur les données que nous avions mis trente ans à conquérir. Il est peut-être trop tôt pour invoquer le sort au chevet du règlement, mais les signes disent clairement que là maintenant, il n’est pas en bonne santé.

La corrosion réglementaire est globale. Le Congrès mexicain prévoit d’abandonner nombre de mécanismes de protections des données. L’Inde propose une loi de protection étonnamment faible et quelques groupes d’intérêts puissants au sein de la Commission Européenne veulent, avec la plus grande insouciance, la faire reconnaître comme « adéquate » par le cadre européen pourtant plus exigeant (pour le moment). Le pragmatisme triomphe bien souvent sur le principe.

Élément crucial, le dialogue entre les États-Unis et l’Europe est en panne depuis plus de dix ans. L’Amérique progresse dans ses réformes sur la vie privée à pas de bébé, mais elle est dépassée par un lobby industriel agressif ; il effraie les timides politiciens avec de sinistres présages de dévastation économique si les entreprises devaient être soumises à une quelconque loi fédérale protégeant sérieusement la vie privée. Les économies avancées comme l’Allemagne racontent une autre histoire. Mais le gouvernement américain se charge de démontrer en quoi les protections légales de ce pays ne sont pas prêtes d’aboutir.

Heureusement, il y a quelques évolutions positives notables – tout particulièrement l’introduction de loi protectrices en Amérique du Sud et en Asie – mais ces lois échoueront si le cadre international s’écroule. Ces pays vont certainement se retrouver avec des mécanismes de régulation qui ne seront ni soutenus, ni suffisamment financés. Il est vrai également qu’une micro-industrie innovante d’ingénierie de la vie privée s’est créée – mais là encore le décollage des produits en résultant dépend de l’existence d’un soutien coordonné et global de la part des régulateurs et des principaux acteurs de l’industrie. Un soutien qui ne s’est toujours pas matérialisé.

On nous parle de merveilleuses avancées dans la manière de penser la protection de la vie privée. Le « Privacy by Design » en est le dernier avatar : ce concept consiste à intégrer la protection dans l’ingénierie même des business modèles et des produits et services de l’entreprise. Mais il n’existe quasiment aucun exemple de telles pratiques dans le commerce mainstream. On nous parle de grandes avancées dans les technologies qui permettent l’anonymat, mais l’anonymat lui-même court un énorme risque, celui d’être irrémédiablement compromis par l’arrivée du nouveau Règlement européen.

Malgré tout, il est encourageant de voir une nouvelle génération d’activistes astucieux et concernés ainsi que des experts comme Ian Brown, Gus Hosein, Chris Soghoian et une constellation d’autres, qui apportent un peu de vérité dans un univers connu pour sa duperie. Le défi pour ces gens là est qu’ils travaillent sous la pression d’un énorme stress, et s’engagent dans des secteurs qui mutent à une vitesse et avec une complexité stupéfiantes.

C’est peu de dire que la sphère de la vie privée soit sous pression. Exemple : on autorise en ce moment l’industrie de la publicité en ligne à contrôler l’agenda de la vie privée, en la laissant arguer d’un droit « naturel » à tracer les activités de ses utilisateurs sans leur consentement explicite. Pour justifier l’adoption d’un régime d’opt-out (consentement implicite modifiable a posteriori), elle colporte l’idée hilarante qu’elle serait la salle machine d’internet ! Elle prétend que ses revenus nourrissent le développement du net. Non seulement il s’agit là d’un des bluffs les plus éhontés de notre époque, mais l’argument est également totalement déplacé. Car même si il était vrai que la publicité soit le carburant de l’économie en ligne, il serait de la responsabilité de cette industrie de trouver les moyens de faire son business en respectant les règles de la sécurité et des droits. C’est ainsi que la plupart des industries ont appris à fonctionner !

Les parlementaires élus qui font la promotion d’un discours qui voudrait que le profit et le développement économique aient besoin d’une protection aux dépens de celle des droits individuels devraient avoir honte ! Il est malhonnête de comparer disons, la durabilité environnementale avec une notion contrefaite de durabilité de la vie privée alors qu’on n’a même jamais demandé aux industries de l’information de chercher des solutions protégeant la vie privée qui nourriraient leur croissance actuelle.

Les parlementaires élus qui font la promotion d’un discours qui voudrait que le profit et le développement économique aient besoin d’une protection aux dépens de celle des droits individuels devraient avoir honte ! Il est malhonnête de comparer disons, la durabilité environnementale avec une notion contrefaite de durabilité de la vie privée alors qu’on n’a même jamais demandé aux industries de l’information de chercher des solutions protégeant la vie privée qui nourriraient leur croissance actuelle.

Pour dire vrai, je pense qu’il est plus qu’évident qu’une amélioration générale de la protection de la vie privée chez les industriels augmenterait la confiance de l’utilisateur et génèrerait du même coup une croissance et un enrichissement de l’économie de l’information.

Mais c’est l’inverse qui se produit : les business modèles des grandes entreprises poussent à une re-conceptualisation des droits sur les données qui met de multiples manières la vie privée en danger. Définir les clients comme des éditeurs en ligne, et ainsi se décharger sur eux de la responsabilité entrepreneuriale, est une notion à risque. Créer des politiques de protection de la vie privée qui mettent en avant ce qui pourrait être fait pour compromettre les données du client, plutôt que ce qui sera fait pour les protéger est une tendance pernicieuse.

Au lieu de reconnaître que les facettes émergentes de l’âge de l’information nécessitent un cadre réglementaire rigoureux et ambitieux, de nombreux lobbies industriels et gouvernements travaillent à nous ramener à l’équivalent informationnel des procès contre les viols du Mississippi des années cinquante. Les utilisateurs – désormais défendeurs – reçoivent constamment l’assurance que leurs droits seront respectés, tandis qu’en coulisses de puissants intérêts conjurent le sort en leur faveur. Ceux qui se lèvent pour la défense des droits sont disqualifiés comme naïfs et non-informés – ou sont taxés d’extrémistes, sans conscience de ce dont le monde a besoin pour fonctionner.

Est-ce que l’analogie du viol est exagérée ? Pas si on considère ce qui est en jeu. Les relations entre les humains et les technologies de l’information sont encore balbutiantes, mais il y a déjà d’énormes défis en ce qui concerne la vie privée. Devant nous, il y a la fusion de nos avatars numériques avec la machinerie du commerce. Nous ne sommes qu’au tout début des promesses de l’ubiquitous et de l’ambient computing avec lesquels nous serons imbriqués dans un écosystème technologique – la fusion de la chair et de la machine. Les conséquences sur notre vie privée ne doivent pas être sous-estimées.

Gerald Santucci de la Commission européenne observe : « La question c’est… la réalité qui vient, avec des objets intelligents, dotés d’une intelligence et de capacités sans précédent d’auto-configuration et d’auto-réparation, qui feront des choix pour nous et en notre nom. Il ne s’agit pas uniquement de générer plus de données, mais de nouveaux types de données, par exemple des données captées par des artefacts humains et processées par les systèmes de l’internet des objets (IoT). »

Dans le domaine de la vie privée, nous nous sommes habitués aux machinations des gouvernements avides et des industriels qui se goinfrent de données. Nous acceptons avec une certaine lassitude leur langage manipulateur et leurs affirmations bidons, caractéristiques de cette constante bataille contre toute protection significative de l’utilisateur.

Ça n’a pas toujours été le cas. Il y a quatre vingts ans, la pseudo-excuse de l’industrie manufacturière pour éviter les mesures de santé et de sécurité a été mise en pièces par des législateurs qui voyaient loin. Dans les années soixante-dix, les arguments trompeurs de l’industrie automobile sont devenus totalement inacceptables. A peu près à la même époque, l’opinion publique en colère a démonté la prétendue responsabilité de l’industrie du nucléaire. Chaque fois, le public informé a réalisé qu’il fallait des règles rigoureuses pour nourrir la confiance, la croissance et la sécurité publique.

L’histoire nous rappelle que si on ne met pas en place, suffisamment tôt dans le développement des nouvelles industries, des standards stricts et clairs, alors les gens et les communautés en souffrent. Des régions entières n’ont pas droit à des transports publics décents ; des nations dévastent des lieux historiques uniques au nom de l’investissement ; l’environnement est irrévocablement détruit sous couvert de nécessités économiques à court-terme. De tels cas sont familiers à en devenir dépressif.

En ce qui concerne les secteurs de l’information et des communications, des lois plaçant sans équivoque les personnes – plutôt que les entités – au centre de l’écosystème doivent être mises en oeuvre sans délais. C’est maintenant que nous devons mettre ces droits sous écrin, avant que l’économie de l’information n’atteigne un niveau de complexité que nous pourrons à peine appréhender.

La convergence de la mobilité et d’internet n’est que la première étape d’une fusion invisible entre humains et technologie. En moins de temps qu’il n’en fallait avant pour qu’une nouvelle technologie se déploie, nous avons un défi à relever : gérer une matrice de plateformes évoluant très rapidement, sur la base desquelles seront déployées des apps d’une variété quasi-infinie, mises au point par des millions de développeurs inconnus (pour la plupart) et non-contrôlés. Cette situation nécessite une attention réglementaire immédiate et très pointue. Au lieu de cela, nombre de plateformes de téléphonie mobile ou de réseaux sociaux se lancent dans la guerre des nouvelles apps en mettant au plus bas les curseurs d’entrée pour la protection de la vie privée.

Les générations futures pourraient bien voir dans cette tactique un motif de disgrâce totale. De puissantes et très florissantes marques font du lobbying pour démolir toutes les pierres angulaires des droits sur les données. Selon elles, le consentement devrait être implicite – pas explicite. Selon elles, nos informations devraient, non pas être conservées de façon à ce que chacun puisse exercer un contrôle , mais être agrégées en de vastes champs de données qu’elles pourraient ensuite moissonner pour récolter des profits géants.

Les droits universels à toute épreuve que nous imaginions que le 21ème siècle allait nous offrir, sont ceux qu’elles restreignent pour disposer de la valeur. Peut-être est-il temps pour les activistes – et bien sur pour quiconque se sent concerné – de prendre une position plus ferme et plus agressive sur cette question de la vie privée. Peut-être est-il temps d’identifier les violeurs de données et les violations de la vie privée qu’ils perpétuent.

Simon DAVIES.

»

Traduit par Christine Tréguier et publié par Les Virtualistes. Texte original à retrouver sur privacysurgeon.org.

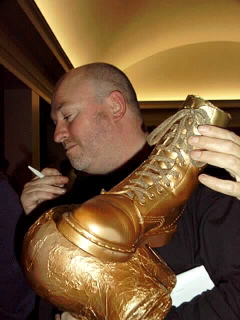

P. S. — Les images publiées ici datent de la première cérémonie des BBA, à Londres le 26 octobre 1998. Lire ici un compte-rendu paru à l’époque dans le Bulletin Lambda [titre, "Orwell Revisité"], là un papier plus complet en anglais et enfin ici la galerie d’images collector.

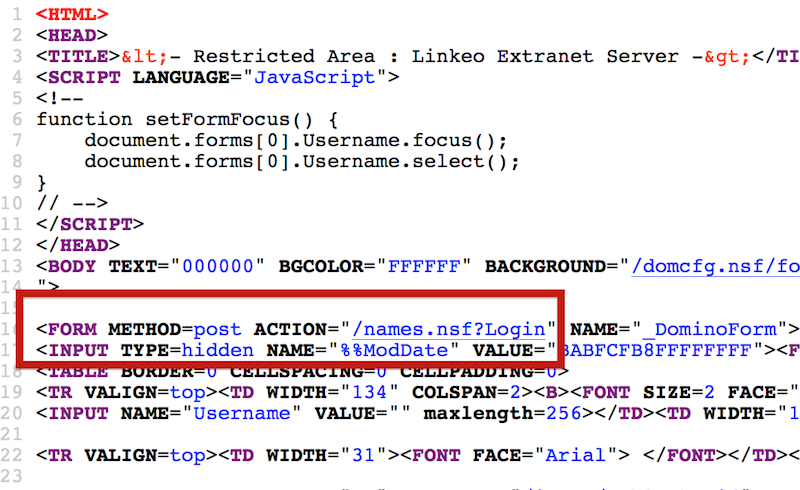

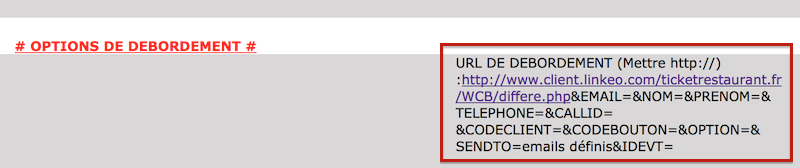

Bref, ce n’est pas tout à fait au point. Et encore, je n’ai pas regardé en profondeur, ni demandé à des experts en php et autres MySql de se pencher sur ce cas. Linkeo, vous devriez vous offrir les services d’une entreprise spécialisée en effet Streisand et en sécurité Web. Si vous ne le faites pas pour vous, faites le pour vos clients.

Bref, ce n’est pas tout à fait au point. Et encore, je n’ai pas regardé en profondeur, ni demandé à des experts en php et autres MySql de se pencher sur ce cas. Linkeo, vous devriez vous offrir les services d’une entreprise spécialisée en effet Streisand et en sécurité Web. Si vous ne le faites pas pour vous, faites le pour vos clients.