Question : Le #Maroc a-t-il acheté un #Eagle d’#Amesys ?

samedi 9 mai 2015 à 18:37 Si l’on en croit 24hinfo, un journal marocain, le ministère de l’Intérieur de ce pays aurait porté plainte contre des personnes l’ayant accusé d’avoir acheté des outils de surveillance. Un rapport de Privacy International (organisateur par ailleurs des Big Brother Awards) accuse le Maroc d’avoir acquis des outils de piratage (Hacking Team et Amesys/Bull). Si l’information de 24hinfo est juste, le ministère de l’Intérieur va avoir du mal à expliquer ce qui va suivre.

Si l’on en croit 24hinfo, un journal marocain, le ministère de l’Intérieur de ce pays aurait porté plainte contre des personnes l’ayant accusé d’avoir acheté des outils de surveillance. Un rapport de Privacy International (organisateur par ailleurs des Big Brother Awards) accuse le Maroc d’avoir acquis des outils de piratage (Hacking Team et Amesys/Bull). Si l’information de 24hinfo est juste, le ministère de l’Intérieur va avoir du mal à expliquer ce qui va suivre.

Notez qu’à ce jour, Philippe Vannier, ancien patron d’Amesys, puis de Bull et d’Amesys, et enfin, aujourd’hui, responsable chez Atos, n’a jamais été inquiété pour la vente d’un Eagle à la Libye, au Qatar, à l’Arabie Saoudite, au Gabon, aux Emirats arabes unis, on en passe. Pas plus que Stéphane Salies, désormais patron de Advanced Systems, l’entité qui a servi à mettre à l’abri à l’étranger l’activité Eagle de Bull/Amesys. Pas plus que les développeurs qui ont mis au point Eagle : Nicolas Deckmyn, Amadou Barry, Talai Diab, Lionel Flandin, Hugo Giguelay, Philippe Job, Fabien Lahoudère, Pierre Langlais, Vincent Le Ligeour, Emmanuel Peroumalnaik, Thomas Franciszkowski, Vincent Grimaldi et Renaud Roques, bien évidemment, dont le nom et le numéro de téléphone étaient affichés dans le centre d’écoute installé à Tripoli et découvert par Margaret Coker du Wall Street Journal. Pas plus que les gouvernements français. Non, pour eux, tout va bien. Ce qui n’est probablement pas le cas des opposants surveillés dans ces pays par les outils d’Amesys.

Mais revenons au Maroc et au rapport de Privacy International.

le rapport suspecte – « mais on ne dispose pas de preuve directe », tempère Hisham Almiraat – le Maroc d’avoir acheté le logiciel Popcorn à l’entreprise française Amesys (entre temps rebaptisée Advanced Midddle East Systems, soit A.M.E.Sys). Ce logiciel, « qui coûte tout de même 2 millions de dollars », précise Almiraat, inclut un système dit de DPI (Deep Packet Inspection) qui « permet l’interception en masse d’appels téléphoniques à l’échelle d’un pays, l’interception des métadonnées des emails (expéditeur, destinataire, objet, heure de l’email…) ».

Cette partie de l’article de Telquel.ma appelle quelques commentaires.

Les preuves directes de l’achat d’un #Eagle par le Maroc ont été apportées par Reflets qui a écrit à ce sujet à plusieurs reprises ainsi que par le Canard Enchaîné (via Reflets). Ni Reflets, ni le Canard n’ont été poursuivis par Bull, Amesys ou le Maroc. Ni par les gouvernements Français que nous avons mis en causes à de nombreuses reprises à ce sujet.

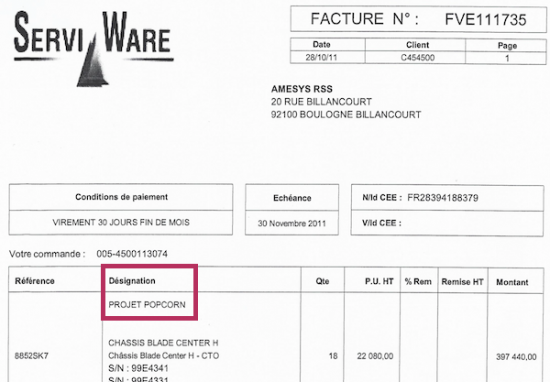

Le Eagle vendu au Maroc ne coûte pas 2 millions de dollars. Ce qui coûte 2 millions de dollars, et c’est ce que nous avons écrit sur Reflets et dans le Canard Enchaîné, ce sont les disques durs qui permettent de stocker les données recueillies par le Eagle. Ces disques durs IBM ont été achetés par Amesys à ServiWare, une filiale de Bull.

Puisque Privacy International semble manquer de preuves, nous allons (une fois n’est pas coutume, nous détestons publier des fac-similés des documents en notre possession) lui en fournir quelques unes.

Premier point, la page de garde de la facture ServiWare dans laquelle on voit le nom du projet, en haut à gauche : PopCorn.

Bien entendu, le nom « PopCorn » ne désigne pas en tant que tel le Maroc comme client. Pas plus que le numéro de client défini par Amesys (C4554500).

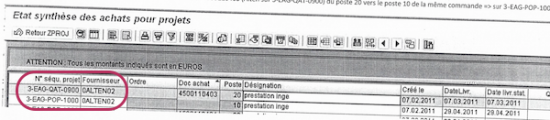

Il nous faut donc nous replier sur la désignation interne des contrats Amesys pour les Eagle. Ils commencent tous par « 3EAG » (pour EAGLE), et se poursuivent avec le nom du projet (POP pour PopCorn, QAT pour le Qatar, etc.)

Un récapitulatif des frais des développeurs envoyés sur le terrain nous donne une précision géographique pour 3EAGPOP, le contrat PopCorn.

Cela commence à se préciser… Non ?

Maintenant, on peut aussi aller rechercher l’implication d’Alten, une SSII française dans la mise en place de ce Eagle puisque Amesys lui a acheté des prestations dans le cadre du projet PopCorn et dans le cadre du projet au Qatar.

Difficile, donc, pour le ministère de l’Intérieur marocain de nier que Amesys a installé un Eagle dans le pays…

Mais a ce stade de la réflexion, il n’est pas illogique de se pencher sur la complicité de l’Etat français dans cette opération, comme dans les autres contrats d’Amesys.

L’équipe rapprochée de Nicolas Sarkozy a grandement facilité le contrat Libyen qui a financé les développements d’Eagle. Il est fort probable que cela ait également été le cas dans les autres pays équipés par la suite. Mais il y a en France une forme de « continuité de l’Etat » qui vaut aussi pour les contrats d’armement et la vente d’outils de surveillance à l’échelle d’un pays, comme les produits Amesys/Bull.

Le premier chef de l’Etat reçu par François Hollande durant les 100 premiers jours de son quinquennat, n’est autre que le Roi du Maroc. Mais François Hollande ne s’est pas limité au fils de « Notre ami le roi », durant les 100 premiers jours de sa présidence, il avait en effet reçu le roi de Bahreïn (Najib Rajab appréciera), le premier ministre du Qatar, le fils du roi d’Arabie saoudite, le roi de Jordanie et le prince héritier d’Abu Dhabi. Tous pays connus pour leur souci du respect des Droits de l’Homme. Et pour leur goût prononcé pour les technologies de surveillance globale.

A chaque fois que nous avons interpellé un responsable politique français sur les ventes d’Eagle, nous nous sommes heurtés à un silence de plomb. Aziz Ridouan, conseiller communication de Fleur Pellerin (à l’époque) nous avait même traités de trolls. Aujourd’hui, Aziz Ridouan est chargé du numérique à Matignon dans l’équipe de communication du Premier ministre. Encore une continuité de l’Etat…