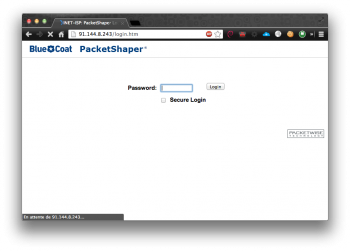

Avant d’en venir au coeur du sujet du jour, un petit retour en arrière s’impose. En 2011, Reflets et Telecomix jetaient un de leurs pavés dans le marigot des vendeurs de technologies duales, qui servent aussi bien à gérer un réseau, qu’à mettre en place une surveillance de la population en vue de faciliter la répression. Après Amesys, nous lancions en octobre 2011 l’affaire BlueCoat. Quinze appliances de l’entreprise américaine étaient découverts en Syrie, un pays où les entreprises américaines ne peuvent exporter en raison d’un embargo. En matière d’armes électroniques, c’est une bonne chose.

Nous avions publié sur Reflets.info 54Go de logs permettant de se faire une idée très précise des méthodes utilisées dans le cadre du filtrage Internet d’un pays entier.

Nous découvrions également que le pouvoir syrien utilisait ces machines pour dérober des identifiants et des mots de passe, notamment dans le but d’avoir accès aux comptes mail et aux réseaux sociaux des citoyens Syriens.

Une méthode devenue courante afin de préparer une séance de torture.

Pour identifier des suspects opposants, il suffit de repérer ceux qui cherchent à accéder aux sites d’opposition, de relever les adresses IP et de demander à l’opérateur télécom de communiquer l’identité qui lui est liée.

Très vite, Blue Coat démentait nos informations. « En bloc et en détail », comme dirait Jérôme Cahuzac.

Nous avons alors démontré point par point la nature mensongère des affirmations de Blue Coat dont la ligne de défense a alors évolué passant de #Spanous à #Onsavépa.

Les informations contenues dans les logs que nous avions publiés ne permettant pas à BlueCoat de continuer de nier l’évidence.

Mais même alors que des arguments techniques irréfutables montraient que Blue Coat ne pouvait ignorer la présence de ses 15 appliances en Syrie, l’entreprise a été blanchie par le Département du Commerce qui s’est contenté d’infliger une amende à son distributeur allemand (Computerlinks ZFCO).

L’aveuglement du gouvernement américain risque d’être plus difficile à maintenir cette fois-ci tant l’implication et la responsabilité de la société BlueCoat est impossible à nier.

Cette fois-ci, le #Spanous et le #Onsavépa n’offriront pas à BlueCoat une ligne de défense durable.

En début de semaine, nous avons révélé la présence en Syrie de 34 appliances Blue Coat. C’est un premier problème pour la société, ne serait-ce que parce qu’elle indique elle même sur son site l’impossibilité d’exporter ce type de matériel en Syrie.

Mais surtout, alors que le Département du Commerce Américain a passé l’éponge sur la présence – révélée par Reflets et Telecomix – de 15 machines Blue Coat destinées à la surveillance de la population Syrienne, ce nouveau rebondissement pose la question de savoir si BlueCoat a délibérément caché des informations au Gouvernement Américain ou si celui-ci a protégé une société Américaine en utlisant son distributeur Allemand comme fusible.

Allo ? Papa ? Maman ? C’est votre petite Appliance !

Les lecteurs assidus de Reflets savent que Blue Coat mentait en indiquant qu’elle ne savait rien de la présence de ses appliances sur le sol syrien. Ces machines ont la fâcheuse habitude d’appeler la maison mère une fois qu’elles sont connectées – tout comme votre ordinateur de bureau le fait avec Apple ou Microsoft pour ses mises-à-jour.

Elles affinent ainsi leurs règles de filtrage ainsi que d’autres détails techniques en se connectant à l’infrastructure de Blue Coat. L’entreprise américaine, si elle le souhaite, peut ainsi géolocaliser ses machines en regardant d’où elles appellent.

On pourrait imaginer que Blue Coat ne procédait pas à ce genre de géolocalisation avant la première affaire que nous avions révélée fin 2011. C’est aujourd’hui difficile à croire. Blue Coat a forcément dû passer en revue les logs des connexions de ses appliances, disséminées partout dans le monde, ne serait-ce que pour « prouver » au département du Commerce Américain qu’aucune d’entre elle n’était encore située dans un pays frappé d’embargo par le gouvernement Américain.

BlueCoat, cette fois-ci, ne peut pas affirmer qu’elle ignore que 34 de ses machines sont actuellement en usage en Syrie. Sans quoi elle risque de passer pour une entreprise peu sérieuse et peu concernée par les risques qu’elle connait désormais pourtant bien. En outre, elle risque d’être rapidement ridicule car nous expliquerions à nouveau pourquoi elle ment…

Qui plus est, on ne peut raisonnablement pas croire que Blue Coat n’ait pas mis en place une routine informatique, pour vérifier dans les traces de connexion de ses machines éparpillées autour du globe, qu’elles ne sont pas dans un pays fâché avec les Droits de l’Homme.

Mais le problème ne s’arrête pas là. Car même en imaginant que BlueCoat n’ait pas pris le soin de surveiller la présence éventuelle de ses machine en Syrie, soit en contrôlant de plus près ses revendeurs, soit en repérant dans ses logs les traces éventuelles de machines installées en Syrie, comment expliquer qu’elle ne repère pas 171 appliances Blue Coat installées en Iran, et mises à jour par Blue Coat de façon régulière ?

Les mollahs s’habillent en Blue Coat

Bien sûr, officiellement, Blue Coat explique sur son site que ses technologies ne peuvent être exportées en Iran.

Le gouvernement Américain a en effet mis en place un embargo sur l’Iran, et se montre assez intransigeant avec les entreprises Américaines qui outrepassent leur embargo.

Les Etats-Unis ont un vieux contentieux avec le pays des mollahs . Une histoire d’ambassade dont Hollywood vient de faire un film. Plus récemment, les Etats-Unis se sont engagés dans une lutte contre le développement du nucléaire iranien. Au point, dit-on, d’avoir développé une arme numérique (Stuxnet) destinée a ralentir les progrès iraniens dans ce domaine.

Dès lors, on imagine mal le gouvernement américain fermer les yeux sur l’exportation vers l’Iran d’armement numérique produit par une entreprise Américaine…

C’est pourtant ce qu’il s’est passé, d’une manière ou d’une autre.

A ce jour, nous avons la certitude d’avoir localisé 171 appliances Blue Coat en Iran.

Des appliances qui « régulent » Internet, et surtout le surveillent et le censurent, d’une façon implacable.

Dans ce pays, à la pointe de l’internet et de la répression électronique de la population depuis la révolution verte de 2009, dictature et technologies marchent main dans la main. Entre 2001 et 2012, des dizaines de blogueurs ont été arrêtés et condamnés pour avoir critiqué le régime. En 2010, deux blogueurs, Hossein Derakhshan et Hossein Ronaghi-Malek ont été respectivement condamnés à 19 ans et demi et 15 ans de prison.

Elections en ligne de mire

Les élections présidentielles se profilent en Iran. Elles se tiendront le 14 juin. Déjà, le pouvoir en place a écarté de la course tous les candidats réformateurs ayant la moindre chance d’être élus.

Lors de la dernière élection, le trucage du processus avait déclenché des émeutes. Cette fois, le pouvoir semble prendre ses précautions (avec l’aide des machines Blue Coat ?) en ralentissant sérieusement le trafic Internet et en filtrant (avec du DPI ?) les protocoles.

Les VPN qui assurent une forme d’anonymat dans des pays comme l’Iran ne fonctionnent plus, rapporte l’AFP.

Et en France ?

Depuis des années maintenant, Reflets interpelle les responsables politiques via Twitter sur le sujet des armes numériques vendues par nos fleurons nationaux à des dictatures ou des Etats policiers. Sans le moindre succès.

Si ces politiques répondent volontiers à des questions posées par les utilisateurs du réseau social tant que cela ne les place pas dans une position délicate, ils nous ignorent obstinément.

Monsieur Aziz Ridouan, le porte-parole de Fleur Pellerin, ministre déléguée auprès du ministre du redressement productif, chargée des petites et moyennes entreprises, de l’innovation et de l’économie numérique, a même traité Reflets de troll, c’est dire…

Socialistes ou UMP, les torturés lybiens, syriens, qataries, marocains, leur en touchent une sans faire bouger l’autre, comme disait Jacques Chirac.

Parler de ventes d’armes numériques à des dictatures, c’est troller. Circulez, il n’y a rien à voir.

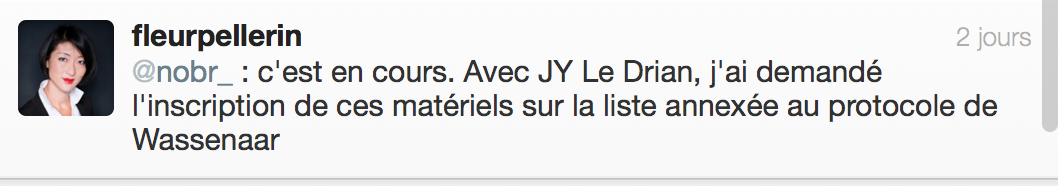

Alors que le ministre des Affaires Etrangères, Laurent Fabius trouve tout à fait normal de ne pas réguler la vente d’outils à usage dual, Fleur Pellerin a annoncé il y a quelques jours via Twitter, justement, qu’elle avait demandé au ministre de la Défense de faire inscrire ces technologies dans l’accord de Wassenaar de 1982, qui règlemente notamment la vente de biens à double usage.

C’est un premier pas, encore faut-il que l’on passe du souhait à la réalité.

De plus, cela ne doit devenir un prétexte pour éluder les sujets qui fâchent. Et ils sont nombreux.

Quand Laurent Fabius répond à la députée écologiste Isablele Attard avec les mêmes arguments, mot pour mot, que ceux de Gérard Longuet, sur le sujet du DPI et de sa vente par des entreprises françaises à des dictatures, on peut s’inquiéter. Il paraît que c’est de la technologie grand public et que cela n’a rien à faire sur la liste de celles qui requièrent des autorisations pour être exportées.

Les systèmes informatiques auxquels il est fait référence n’entrent pas dans la catégorie des matériels de guerre, ni dans celle des biens à double usage. Ils ne font donc l’objet, selon les réglementations française et européenne, d’aucun contrôle préalable à l’exportation. Si un tel matériel a été exporté vers la Libye depuis la France, l’exportateur n’avait donc pas à obtenir une autorisation à cette fin, ni même à informer l’administration de cette livraison. Ces matériels de communication, développés sur la base de produits du marché grand public et sans usage militaire, n’ont a priori pas vocation à faire partie de l’une des catégories d’équipements soumis à autorisation d’exportation.

Voyez-vous cela…, on croirait entendre du Gérard Longuet – le papa de la porte-parole de Bull, dans le texte.

En attendant que le gouvernement daigne mettre son nez dans le petit business pas bien clair de Philippe Vannier, patron de Bull, d’Amesys et qui continue de surveiller de près ce que fait la division produisant Eagle, le business continue tranquilement.

Amesys installe un Eagle au Maroc, Qosmos continue ses petites affaires. Aux Etats-Unis, Blue Coat continue de faire semblant de ne pas voir à qui elle vend ses petits outils. Tout comme Netoptics qui vend tellement de produits à… Amesys… #Toutvabien.

Billets en relation :

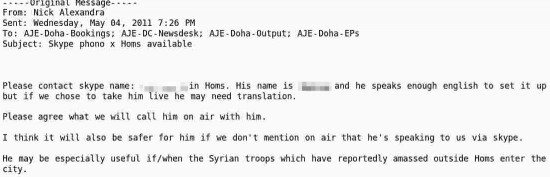

La Syrian Electronic Army est un groupes de hackers dont nous allons prochainement largement vous parler. Aujourd’hui nous souhaitons lancer une alerte directement à destination d’Al-Jazeera qui a visiblement essuyé une attaque, fort probablement par phishing, et qui conduit à une très fâcheuse fuite d’informations sensibles. Nous sommes à ce jour en mesure d’affirmer que des personnes de la Syrian Electronic Army ont aujourd’hui accès à certains emails des journalistes de la chaîne de TV.

La Syrian Electronic Army est un groupes de hackers dont nous allons prochainement largement vous parler. Aujourd’hui nous souhaitons lancer une alerte directement à destination d’Al-Jazeera qui a visiblement essuyé une attaque, fort probablement par phishing, et qui conduit à une très fâcheuse fuite d’informations sensibles. Nous sommes à ce jour en mesure d’affirmer que des personnes de la Syrian Electronic Army ont aujourd’hui accès à certains emails des journalistes de la chaîne de TV.