Le 25 mai 2018, le RGPD entrait en application. Nous célébrions l’espoir qu’il renverse le modèle économique des GAFAM, qui font de nos données personnelles une vulgaire monnaie d’échange. Porté·es par notre enthousiasme, nous déposions immédiatement avec 12 000 personnes cinq plaintes devant la CNIL, une contre chacun des GAFAM. Trois ans plus tard, aucune de ces plaintes n’a donné le moindre résultat. Ce total échec résulte d’une multitude d’irrégularités qui, toutes ou presque, révèlent le rôle coupable de la CNIL pour protéger les GAFAM contre le droit.

Pour saisir la gravité de ce bilan, nous reviendrons en détail sur chacune des cinq plaintes. Mais faisons d’abord une remarque de stratégie générale. Dès le début de notre action, nous nous attendions à rencontrer des résistances, notamment sous la forme de stratégies dilatoires à base d’expertises, de contre-expertises ou de débats infinis sur l’interprétation de chaque alinéa du RGPD. Pour contrer ces stratégies dilatoires, nous avions fait un double choix stratégique :

- concentrer nos plaintes sur un argument juridique unique, commun aux cinq plaintes et déjà bien cerné en droit (l’argument est le défaut de validité du consentement que les GAFAM nous arrachent par la ruse ou la contrainte) ;

- limiter notre argumentation à des éléments publiés par nos adversaires (dans leurs CGU, typiquement) en évitant d’invoquer le moindre fait qui nécessiterait une enquête matérielle.

Aucune de nos plaintes ne nécessite plus de quelques jours pour être traitées par deux ou trois juristes spécialisés : elles se contentent de faire des liens logiques simples entre des choses déjà admises. Comme on le verra, nos plaintes ont été réparties dans plusieurs pays, ce qui justifiait probablement d’allonger ce délai de quelques semaines. Matériellement, rien ne justifiait que ce délai s’étale sur plus de six mois. Si aucune plainte n’a abouti après trois années, c’est au prix de manipulations que la CNIL a sciemment laissé se dérouler.

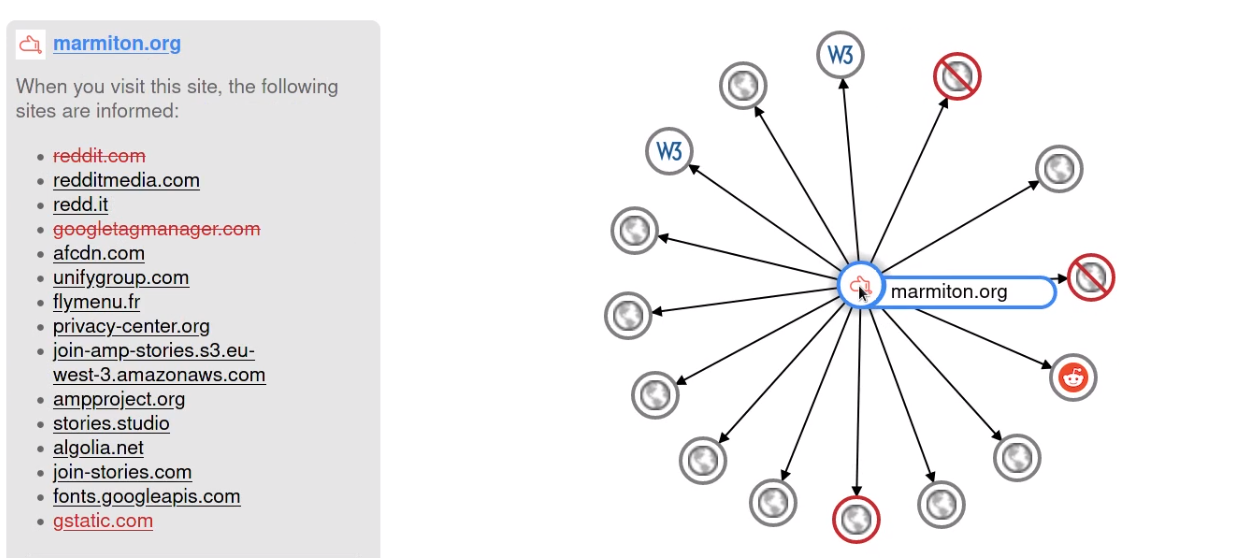

Pour masquer sa démission sur les sujets les plus graves, la CNIL en est réduite à mettre en avant aujourd’hui son début d’action contre les cookies – alors que cette action aurait du commencé dès 2018 mais que la CNIL avait offert sans justification trois années de répit aux sites web violant la loi. Si les cookies, avec leur bandeau d’information, sont la face la plus visible du traçage publicitaire, s’en prendre prioritairement à eux serait une tentative stérile de contourner le cœur du modèle économique illégal des GAFAM.

Apple joue la montre

Le 18 mai 2018, nous déposons devant la CNIL notre plainte collective contre Apple. Le 28 juin 2018, la CNIL traduit puis envoie notre plainte à son homologue irlandais, la « DPC » (Data Protection Commission). Puisque Apple a un siège social européen en Irlande, c’est à la DPC de coordonner le traitement de notre plainte. Le 20 août 2018, la DPC se décide enfin à ouvrir une enquête.

Le 9 mai 2019, soit 9 mois plus tard, la CNIL nous écrit : « l’autorité irlandaise nous a précisé avoir besoin d’obtenir la preuve qu’au moins une personne physique vous ayant donné mandat est bien une personne « concernée » par les traitements mis en œuvre par [Apple]. En conséquence, nous vous remercions de nous communiquer le nom, le prénom, l’adresse électronique ou tout identifiant de l’un de vos mandants, afin d’attester que cette personne dispose effectivement d’un compte utilisateur ». Même si cette exigence est absente du RGPD, nous jouons le jeu pour ne pas perdre du temps : une plaignante accepte de partager ses informations personnelles avec l’autorité irlandaise.

Le 14 septembre 2020, après 1 an et 4 mois de silence, la CNIL nous envoie la traduction de ce courrier laconique de la DPC. « Veuillez noter que l’enquête de la DPC à cet égard est toujours en cours et que nous continuons à nous impliquer auprès d’Apple à cet égard. La DPC vous fera parvenir une nouvelle mise à jour en temps utile ».

Le 14 avril 2021, soit 7 mois plus tard, la CNIL nous envoie un courrier nous indiquant que la plaignante que nous avions déclarée 2 années plus tôt n’aurait plus de compte sur les services d’Apple, ce qui empêcherait la DPC de poursuivre son enquête. Pour reprendre l’enquête, nous sommes invités à déclarer un nouveau plaignant. Nous répondons immédiatement pour dénoncer la manœuvre dilatoire flagrante qui consiste à « exiger l’identifiant d’une plaignante, attendre plusieurs années sans rien faire, le temps que le compte soit supprimé ou modifié, puis exiger un nouvel identifiant. Il est inadmissible que la DPC ait permis à Apple de prendre 2 ans pour vérifier un simple identifiant. Si nous lui donnions un nouvel identifiant, nous n’avons aucune raison de penser que celui-ci ne sera pas vérifié dans 2 ans, lui aussi. La CNIL cautionne-t-elle cette façon de faire de la part de la DPC et d’Apple ? Ou a-t-elle entamé des démarches pour contraindre la DPC à faire cesser ces manœuvres dilatoires ? ».

La CNIL refuse d’agir

La CNIL a le pouvoir et le devoir d’empêcher ces stratégies dilatoires. C’est à elle qu’il revient en dernier ressort de défendre les libertés fondamentales des 12 000 personnes qui se sont placées sous sa protection. Dans notre réponse contre Apple, nous avons invité la CNIL à nous rencontrer pour chercher rapidement une issue à ces trois années de blocage, lui pointant deux voies distinctes qu’elle peut emprunter pour y parvenir.

En premier lieu, le paragraphe 4 de l’article 60 du RGPD permet à la CNIL de contester les décisions de la DPC devant le comité européen à la protection des données (CEPD, l’institution qui réunit la CNIL et l’ensemble de ses homologues européens). Cette procédure est décrite au point a), paragraphe 1, de l’article 65 du RGPD. Dans ce cas, le CEPD est tenu de trancher l’affaire dans un délai d’un mois. Nous considérons que le silence gardé pendant 2 ans par la DPC, et plus encore son apparent refus de poursuivre l’enquête sans un nouvel identifiant Apple, est une décision que la CNIL aurait pu et dû contester devant le CEPD.

En deuxième lieu, le paragraphe 1 de l’article 66 du RGPD prévoit que, lorsque la CNIL estime qu’il est « urgent d’intervenir pour protéger les droits et libertés des personnes concernées », elle peut court-circuiter la DPC pour « adopter immédiatement des mesures provisoires visant à produire des effets juridiques sur son propre territoire et ayant une durée de validité déterminée qui n’excède pas trois mois » (l’autorité de Hambourg a par exemple déjà déployé cette stratégie contre Google en août 2019). La CNIL aurait ensuite pu rendre ces effets définitifs en saisissant le CEPD. Nous considérons que les manœuvres dilatoires d’Apple et/ou de la DPC, par leur caractère grave et manifeste, assimilent la situation à un déni de justice et caractérisent à elles seules l’urgence d’agir, permettant à la CNIL de prendre elle-même une décision. De plus, le paragraphe 3 du même article 66 prévoit que, sans prendre elle-même de décision, la CNIL peut directement saisir le CEPD pour lui demander de reprendre l’affaire en main dès lors que la DPC « n’a pas pris de mesure appropriée dans une situation où il est urgent d’intervenir ».

En dépit de ces deux stratégies que nous lui avons suggérées, et de l’aide que nous lui avons proposé pour en trouver d’autres si nécessaire, la CNIL n’a simplement jamais répondu à notre message. À défaut de la moindre explication, de la moindre réaction face à notre dénonciation du comportement d’Apple et de la DPC et aux solutions que nous proposions, il nous est difficile d’interpréter le silence de la CNIL autrement que comme un refus de mettre fin à ces stratégies dilatoires.

Facebook et Linkedin

Le début des plaintes contre Facebook et contre Linkedin est identique au cas d’Apple : la CNIL traduit et transmet nos plaintes à la DPC, qui commence l’enquête fin août 2018. Le 9 mai 2019, comme pour Apple, la DPC demande les informations de deux personnes qui ont signé les plaintes et qui peuvent prouver utiliser Linkedin et Facebook : deux de nos salariées se portent volontaires.

Le 13 février 2020, 10 mois plus tard, la CNIL écrit à un de nos salariés volontaires : « la DPC est intervenue auprès de Facebook, en lui demandant notamment d’illustrer ses explications quant à ses pratiques à l’aide des données concernant l’utilisateur concerné, en l’occurrence vous-même. La DPC nous demande maintenant votre accord formel pour que Facebook lui transmette les données vous concernant, que ce réseau social détient et traite dans le cadre de son traitement d’analyse comportementale ».

Encore une fois, cette demande ne repose sur aucune base légale et n’a aucun rapport avec notre plainte initiale qui, il faut le rappeler, ne visait que les CGU de Facebook et ne nécessitait donc aucune sorte d’illustration concrète. Pire, au-delà de la simple manœuvre dilatoire, cette demande peut être assimilée à une forme de pression sur nous, les personnes à l’origine de la plainte : par définition, les défenseur·es de la vie privée supportent assez mal l’idée que leur intimité soit auscultée par Facebook puis détaillée dans le rapport d’autorités publiques. Tant pis pour notre propre vie privée, l’espoir d’une résolution rapide nous fait céder aux demandes de la DPC.

Le 14 septembre 2020, nous recevons un courrier traduit par la CNIL : « La DPC adressera notamment bientôt à LinkedIn un certain nombre de demandes d’information complémentaires. Nous vous ferons parvenir une copie de ces questions dès qu’elles auront été émises. ». Impossible de comprendre quelles « informations complémentaires » sont encore nécessaires après deux ans de procédure. Nous n’en saurons jamais rien car, contrairement à ce qu’elle avait annoncé, la DPC ne nous en fera jamais parvenir la copie. Son dernier courrier, du 6 janvier 2021, se contente de rappeler génériquement la procédure sans évoquer le fond du dossier ni donner la moindre date concrète.

Le 25 mars 2021, la DPC nous dit être en train de rédiger un « compte rendu d’enquête » sur Facebook et s’engage à nous le transmettre plus tard. Le 23 avril 2021, par l’intermédiaire de la CNIL, la DPC nous si notre salarié ausculté par Facebook consent à ce que La Quadrature du Net ait accès aux données personnelles qui seront présentes dans le compte rendu d’enquête… Difficile de croire en la sincérité de ces démarches interminables tant elles sont ubuesques et parfaitement étrangères aux besoins de l’enquête. En tout cas, si notre salarié a bien donné son consentement, nous n’avons toujours pas vu de compte rendu.

Depuis trois ans, les réseaux sociaux Facebook et Linkedin continuent de violer le RGPD : le fichage publicitaire qu’ils réalisent repose sur un consentement obtenu de façon illégale – sous la contrainte de ne plus pouvoir accéder à leur service. La CNIL n’a aucun souci à reconnaître que cette marchandisation de nos libertés est illégale quand elle est le fait d’acteurs français. S’agissant des GAFAM, la CNIL s’interdit toute intervention, alors même que les articles 60, 65 et 66 du RGPD lui en donnent les pouvoirs.

Google perdu au rebond

Notre plainte contre Google est la seule qui pouvait être traitée directement par la CNIL, en France : contrairement aux autres GAFAM, Google n’avait pas de siège social en Europe et pouvait donc être sanctionné depuis n’importe quel pays. Pour mettre fin à cette situation inconfortable, Google a rapidement annoncé que, à compter du 22 janvier 2019, il installerait un siège social en Irlande. La veille de cette date butoir, dans la précipitation, la CNIL a rendu une décision contre Google, sanctionnant le caractère non-explicite du consentement obtenu sur Android.

Étrangement, dans sa décision, la CNIL présente la sanction comme une réponse directe à notre plainte, ce qui est faux : notre plainte ne visait pas Android mais uniquement Youtube, Gmail et Google Search, qui présentaient des problèmes différents. Ainsi, la CNIL ne répond même pas à nos demandes concrètes : elle se contente de prononcer une sanction de 50 millions d’euros que Google a pu payer sans difficulté (son chiffre d’affaire est de l’ordre de 20 millions d’euros par heure) afin de continuer à violer la loi. Dans notre plainte, en plus d’une amende de 4 milliards d’euros, nous demandions surtout que Google soit interdit d’exploiter nos données personnelles tant qu’il continuera d’obtenir notre consentement de façon forcée. En se contentant de sanctionner le passé sans chercher à protéger notre avenir, la décision de la CNIL n’aura finalement produit aucun effet notable – si ce n’est de nous faire perdre du temps. Et la date de « l’emménagement » de Google en Irlande est maintenant passée.

Dans un courrier du 27 novembre 2019, la CNIL nous informe du « transfert de votre réclamation contre Google à l’autorité irlandaise afin que celle-ci prenne en charge l’instruction des points restants de votre réclamation » – comme vu plus haut, ces « points restants » sont en vérité l’ensemble de notre plainte. Le CNIL précise qu’elle « continuera de suivre étroitement ce dossier des investigations menées par son homologue jusqu’à la décision […], en apportant son analyse dans le cadre des mécanismes de coopération ». Pourtant, dans les années qui suivront, la CNIL ne prendra aucune initiative.

Sa seule action se résumera à traduire et à nous transmettre le 10 juin 2020 l’unique courrier de la DPC à propos de Google : « l’affaire est actuellement en cours d’examen afin de déterminer la procédure réglementaire appropriée pour traiter au mieux les questions soulevées dans votre plainte ». Encore un détour qui ne fait aucun sens : la « procédure appropriée » est exactement la même que pour Apple, Facebook et Linkedin (toutes nos plaintes découlent de la même procédure initiale et reposent sur la même démonstration juridique).

À ce jour, après trois années, aucune autorité, en France comme en Irlande, ne semble avoir entamé la moindre enquête pour traiter la plainte signée par 10 000 personnes contre Google. Comme pour les autres plaintes, la CNIL aurait pu utiliser ses pouvoirs pour nous défendre mais n’a rien fait.

Amazon ou l’échec définitif du RGPD

Notre plainte contre Amazon avait été transmise en 2018 à l’homologue de la CNIL au Luxembourg, où l’entreprise a son siège européen. Nous n’avons jamais reçu d’accusé de réception du transfert de cette plainte, nous n’avons jamais eu signe de vie de l’autorité luxembourgeoise et notre plainte n’a vraisemblablement jamais été examinée par personne. À notre connaissance, la CNIL n’a rien fait pour corriger cette totale défaillance alors que, dans ce cas plus encore que dans tous les autres, les pouvoirs conférés par le RGPD lui permettent de reprendre la main sur le dossier.

S’il est confirmé que la CNIL n’a effectivement rien fait pour corriger cette situation, qu’elle a abandonné à leur sort 10 065 personnes qui lui avaient demandé protection, sa déchéance serait entière et durable.

Conclusion

Sur nos cinq plaintes, deux n’ont jamais été examinées (Google, Amazon), deux autres semblent faire l’objet de manœuvres dilatoires absurdes (Apple, Facebook) et la cinquième n’a pas davantage abouti sur quoi que ce soit de tangible en trois années (Linkedin).

On l’a souligné plusieurs fois : si les GAFAM échappent aussi facilement au RGPD, ce n’est pas en raison de la complexité de nos affaires ou d’un manque de moyens matériels. Le budget annuel de la CNIL est de 18 millions d’euros et elle emploie 215 personnes. Au fil des ans et sur d’autres sujets, nous avons souvent échangé avec les personnes employées par la CNIL : leur maîtrise du droit des données personnelles est sincère. Elles partagent certainement nos frustrations dans une bonne mesure et n’auraient aucune difficulté à redresser la situation si on le leur demandait. Le RGPD leur donne toutes les cartes et, s’il en était besoin, nous leur avons explicitement pointé quelles cartes jouer.

Si les causes de cet échec ne sont pas matérielles, elle ne peuvent être que politiques. La défaillance du RGPD vis à vis des GAFAM est si totale et flagrante qu’il est difficile d’imaginer qu’elle ne soit pas volontaire ou, tout le moins, sciemment permise. Les motivations d’une telle complicité sont hélas déjà bien identifiées : les GAFAM sont les fidèles partenaires des états pour maintenir l’ordre sur Internet. Plus que jamais, l’État français, dans sa dérive autoritaire, a tout intérêt à les maintenir au-dessus des lois pour leur laisser gérer la censure et la surveillance de masse.

À leur échelle, en permettant aux GAFAM d’échapper au droit qui devait protéger nos libertés fondamentales, les 18 membres du collège de la CNIL participent de l’effondrement démocratique en cours. À notre sujet, voici la conclusion : nous avons fait tout ce qui était dans nos capacités pour que le RGPD nous protège collectivement contre les GAFAM, nous avons pleinement joué le jeu du droit et nous avons échoué. N’attendons plus un improbable sursaut démocratique de la CNIL : il faudra nous protéger sans elle.