A Putanges-le-lac comme ailleurs, la vidéosurveillance se propage

lundi 13 juin 2022 à 17:38Le 25 mai 2022, nos camarades du collectif Vivre Ensemble Putanges attaquaient l’installation de caméras de vidéosurveillance prévue pour la commune devant le Tribunal administratif de Caen. Cette mobilisation s’inscrit dans le contexte d’un déploiement irréfrénable des caméras de vidéosurveillance partout en France. Elles sont désormais aussi installées dans des villages. Comment déconstruire et lutter contre ce discours pro-caméras et technopolice dominant ?

Le cas de Putanges-le-lac : une mobilisation contre la vidéosurveillance en milieu rural

En 2022, les habitants et habitantes de cette commune de Normandie ont appris par la presse que la mairie désirait installer 21 caméras pour les quelques 2400 âmes. Le collectif Vivre Ensemble Putanges s’est monté pour alerter la population et lutter contre l’installation de ce système de vidéosurveillance, prévu ici pour surveiller le lac de la commune, les ordures et la conduite de mobylettes, le tout pour 200 000€. S’en est suivi le lancement d’une une pétition, des tractages sur les marchés, une tentative de dialogue avec la municipalité pour signifier l’opposition de nombre d’habitantes et habitants à ce projet et questionner l’utilité d’un tel dispositif, le tout sans grande réponse. Une des solutions trouvées pour tenter de ralentir le projet fut de lancer un recours devant le tribunal administratif de Caen en contestant l’autorisation préfectorale de ces caméras.

Le recours se base sur trois arguments : tout d’abord, la municipalité n’a pas prouvé l’utilité d’un tel déploiement. Ensuite, c’est un dispositif disproportionné en terme de nombre de caméras. Enfin, il existe un soupçon de conflit d’intérêt avec le dirigeant de l’entreprise ayant conseillée la commune pour son projet de vidéosurveillance, qui siège également à la commission saisie par la préfecture avant de valider l’installation de caméras.

Même si, selon le maire de la commune, Sébastien Leroux, « Il n’y a pas à avoir peur d’être surveillé » et malgré les tentatives de discussion du collectif et la mobilisation des putangeois et puteangoises, le projet continue.

Lire le communiqué de presse de Vivre Ensemble Putanges en date du 30 mai 2022

Le cas de Putanges-le-lac est hélas ordinaire : de plus en plus de petites et moyennes communes décident, pour diverses raisons – en cédant à la pression des assurances, des gendarmes ou de la préfecture, pour faire comme les autres, par facilité politique, pour faire plaisir à des entreprises locales, etc – de dépenser des sommes conséquentes pour installer des caméras de vidéosurveillance.

Comment a-t-on pu arriver en 2022 à cette expansion insensée des caméras de vidéosurveillance, et ce, jusqu’aux territoires les moins densément peuplés, pour lutter entre autres contre « le dépôt d’ordure sauvage » ? Comment expliquer qu’il existe, au bas mot, 1 million de caméras surveillant l’espace public si elles ne sont pas efficaces pour veiller à la sécurité des habitants et habitantes des villes et lutter contre ce qui est appelé « délinquance » ?

Retour historique du déploiement de la vidéosurveillance

Les caméras de vidéosurveillance dans l’espace public se sont déployées en France pour la première fois à Levallois Perret en 1991. C’est ensuite quelques années plus tard, au travers de la loi d’orientation et de programmation relative à la sécurité de janvier 1995 (dite « LOPSI »), qu’un premier cadre légal est venu les encadrer. Après un lent développement, c’est sous la présidence de Nicolas Sarkozy qu’un décret de 2007 en promeut l’utilisation et généralise leur installation un peu partout dans les métropoles et villes françaises, en en faisant « le choix prioritaire de la vidéosurveillance » 1https://www.cairn.info/revue-deviance-et-societe-2016-1-page-25.htm<script type="text/javascript"> jQuery('#footnote_plugin_tooltip_18759_2_1').tooltip({ tip: '#footnote_plugin_tooltip_text_18759_2_1', tipClass: 'footnote_tooltip', effect: 'fade', predelay: 0, fadeInSpeed: 200, delay: 400, fadeOutSpeed: 200, position: 'top right', relative: true, offset: [10, 10], });. Depuis lors, les métropoles françaises sont suréquipées et dépensent sans compter pour de nouvelles caméras toujours plus performantes, un réseau toujours plus connecté via la fibre, et un centre de surveillance le plus à la pointe possible, sans compter tous les opérateurs vidéos qui observent les écrans 24h/24 à la recherche d’incivilités, de mouvement de foule ou de petit vols.

En 2011, c’est la promulgation de la loi « LOPPSI 2 qui marque une nouvelle étape – le texte remplace notamment le terme « vidéosurveillance » par le terme « vidéoprotection ». Dans son annexe, la loi entend tripler le nombre de caméras de vidéosurveillance de la voie publique. C’est un texte d’une grande ambition sécuritaire qui, en plus, autorise le blocage de sites web par le ministère de l’Intérieur, prévoie la fusion des fichiers de police et de gendarmerie (STIC et JUDEX) en un méga fichier (qui deviendra le TAJ), tout en appelant à « trouver les solutions innovantes dans des domaines tels que […] la vidéoprotection intelligente [ou] la reconnaissance faciale ». À ce moment, la Cour des comptes évalue à 10 000 le nombre de caméras de vidéosurveillance sur la voie publique.

La vidéosurveillance s’est d’abord développée dans les métropoles, parfois de manière extrêmement rapide, comme à Toulouse : en 2014, la ville comptait une vingtaine de caméras. Elle en compte aujourd’hui plus de 400. Cet accroissement soudain, sous la mandature de Jean-Luc Moudenc, est allé de pair avec une politique sécuritaire et répressive volontaire 2https://www.francebleu.fr/infos/societe/securite-mobilite-equipements-les-objectifs-de-jean-luc-moudenc-pour-mieux-vivre-a-toulouse-1631695380<script type="text/javascript"> jQuery('#footnote_plugin_tooltip_18759_2_2').tooltip({ tip: '#footnote_plugin_tooltip_text_18759_2_2', tipClass: 'footnote_tooltip', effect: 'fade', predelay: 0, fadeInSpeed: 200, delay: 400, fadeOutSpeed: 200, position: 'top right', relative: true, offset: [10, 10], });.

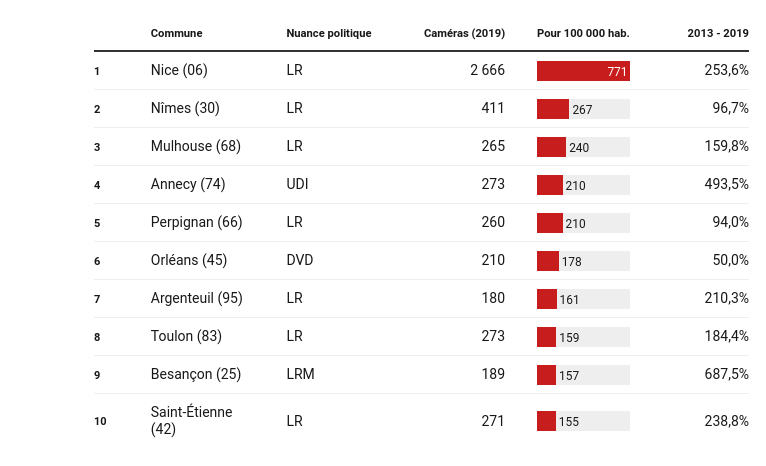

Tous les six ans, la Gazette des communes réalise un classement des cinquante villes les plus vidéosurveillées. En 2020, le nombre de caméras dans les communes les plus équipées avait plus que doublé par rapport à 2013. Aujourd’hui, il n’existe pas de chiffre officiel quand au nombre de caméras présentes dans l’espace public, qu’elles soient à l’initiative d’un acteur privé ou bien d’une collectivité. La dernière tentative de comptabilisation a été réalisée en 2012, soit il y a plus de 10 ans, par la CNIL, qui comptait 800 000 caméras présentes dans l’espace public en France 3https://www.lesinrocks.com/actu/les-cinq-chiffres-fous-de-la-videosurveillance-22359-21-06-2012/<script type="text/javascript"> jQuery('#footnote_plugin_tooltip_18759_2_3').tooltip({ tip: '#footnote_plugin_tooltip_text_18759_2_3', tipClass: 'footnote_tooltip', effect: 'fade', predelay: 0, fadeInSpeed: 200, delay: 400, fadeOutSpeed: 200, position: 'top right', relative: true, offset: [10, 10], });. Il reste difficile d’estimer leur nombre actuel, mais au vu de l’engouement manifesté par de nombreuses villes et de l’important lobbying des entreprises concernées, on imagine facilement que ce nombre a fortement augmenté. Comment expliquer cet engouement pour la vidéosurveillance ?

Des villes aux campagnes, une surveillance absurde

Aujourd’hui, les caméras sont un moyen d’action totalement accepté et considéré comme légitime dans les politiques publiques, peu importe l’échelle (des collectivités territoriales aux grandes politiques de subventions étatiques de la vidéosurveillance). Et si les questions écologiques, politiques et philosophiques sont totalement écartées du débat public dominant, l’efficacité réelle de la vidéosurveillance l’est aussi. Les rares études4 voir le rapport sur les polices municipales, octobre 2020 disponible sur https://www.ccomptes.fr/system/files/2020-11/20201020-rapport-polices-municipales_0.pdf ou encore celle de Guillaume Gormand commandée par le CREOGN https://www.aefinfo.fr/depeche/663759-pour-le-chercheur-guillaume-gormand-critiquer-la-videosurveillance-c-est-s-attaquer-a-une-religion<script type="text/javascript"> jQuery('#footnote_plugin_tooltip_18759_2_4').tooltip({ tip: '#footnote_plugin_tooltip_text_18759_2_4', tipClass: 'footnote_tooltip', effect: 'fade', predelay: 0, fadeInSpeed: 200, delay: 400, fadeOutSpeed: 200, position: 'top right', relative: true, offset: [10, 10], }); qui analysent l’effet concret – et dérisoire – des caméras ne sont jamais mobilisées par les acteurs qui les mettent en place, tout comme les sommes faramineuses dépensées dans le tout sécuritaire sont passées sous silence.

« La littérature académique, en France et à l’international (Groombridge, 2008 ; Gill et al. 2005), a démontré que la vidéosurveillance n’a pas d’impact significatif sur la délinquance. Elle est plus souvent utilisée pour des raisons différentes que les motifs mis en avant lors de son installation. En effet, elle sert moins à lutter contre les vols et les cambriolages qu’à des fins de gestion urbaine et de vidéoverbalisation comme l’ont pointé notamment Elodie Lemaire ou Laurent Mucchielli. » 5 https://linc.cnil.fr/fr/comment-la-videosurveillance-se-developpe-t-elle-dans-les-villages<script type="text/javascript"> jQuery('#footnote_plugin_tooltip_18759_2_5').tooltip({ tip: '#footnote_plugin_tooltip_text_18759_2_5', tipClass: 'footnote_tooltip', effect: 'fade', predelay: 0, fadeInSpeed: 200, delay: 400, fadeOutSpeed: 200, position: 'top right', relative: true, offset: [10, 10], });

Pour expliquer ce hiatus, le laboratoire de recherche de la CNIL, le LINC, évoque la construction d’un système de production de croyance en l’efficacité de la vidéosurveillance. Cela signifie que c’est à travers la mobilisation et l’engouement de différents acteurs pour la vidéosurveillance que se construit cette croyance dans son efficacité et son utilité politique : préfets, gendarmes, élus, assurances, presse, entreprises… il existe une concordance de discours qui pointe la vidéosurveillance comme une solution toute trouvée.

Si tout ce monde partage les prétendus bienfaits de la vidéosurveillance, c’est aussi parce que ces acteurs y trouvent leur intérêt :

L’installation de caméras permet aux municipalités de facilement capitaliser sur ces dispositifs : la sécurité est une ressource rentable politiquement, tant comme facteur d’attractivité territoriale pour la commune que comme une mesure de court terme pouvant prétendre répondre à des problématiques sociales. En période d’élections locales notamment, la sécurité est un capital politiquement valorisable car c’est une mesure quantifiable, chiffrable et facilement mise en avant.

Du côté des entreprises de la sécurité, la vidéosurveillance représente un marché très lucratif, le secteur est en constante expansion (10% de croissance par an de prévus) : il représentait 45 milliards d’euros en 2020 et pourrait représenter jusqu’à 75 milliards d’ici 2025.

Et si aujourd’hui les grandes et moyennes villes continuent à s’équiper et à renouveler l’infrastructure de vidéosurveillance, désormais les nouveaux débouchés de ce marché des équipements sécuritaires se trouvent en zones rurales. À peu près n’importe quel fait divers peut servir à justifier l’installation de vidéosurveillance et à la mettre à l’agenda : un vol dans une boulangerie, des poubelles trop remplies, des petits délits routiers. Ici comme dans d’autres domaines, on assiste à une fuite en avant technologique, basée sur la croyance aveugle dans le progrès technique comme solution à tout. Aujourd’hui, cette fuite en avant franchit une nouvelle étape : celle de l’algorithmisation de la surveillance et de la sécurité.

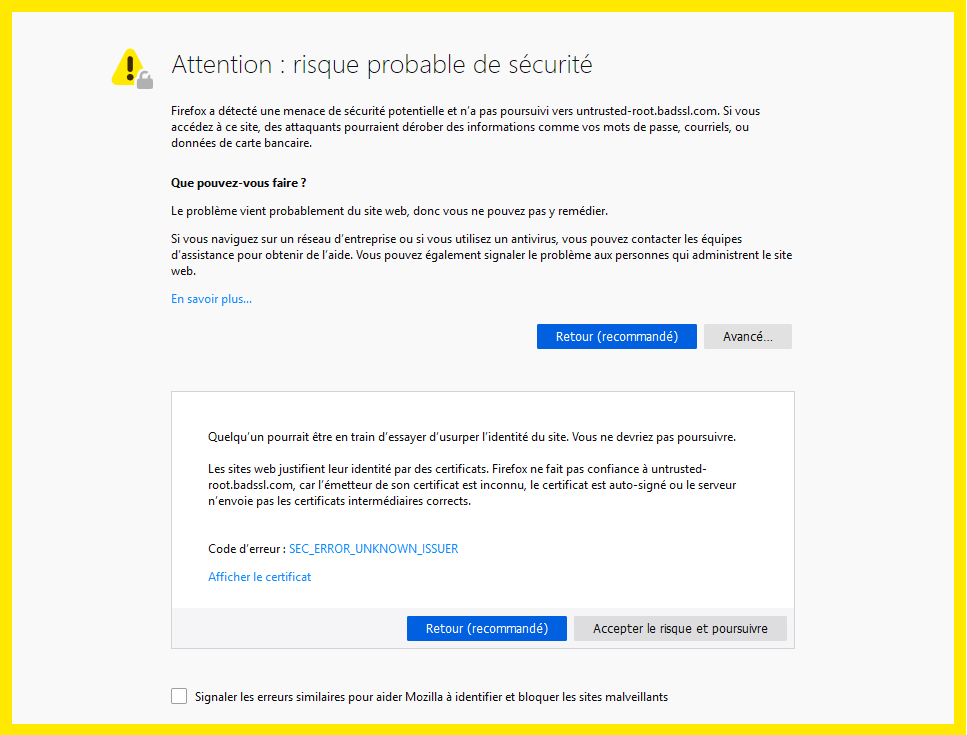

Aujourd’hui en ville : l’automatisation de la sécurité urbaine numérique

Depuis le lancement de la campagne technopolice, nous avons constaté un peu partout en France la présence d’« expérimentations », pour tenter de rendre plus acceptable le déploiement de certaines technologies de surveillance et aussi pour légitimer leur opacité. Aujourd’hui, nous voyons le déploiement de la technopolice se répandre et s’imposer de plus en plus. Et la technopolice repose grandement sur cette infrastructure qu’est la vidéosurveillance.

Dorénavant, n’importe quel fait divers est instrumentalisé pour tenter de rendre acceptable l’idée que la Technopolice serait une solution à des problématiques humaines et sociales. Dernier exemple en date : pour masquer la désorganisation et les violences de la police aux abords du Stade de France dans l’actualité récente, la solution serait, d’après C. Estrosi, de généraliser la reconnaissance faciale à l’entrée des stades.

Cette volonté de généralisation de la technopolice, et notamment de la vidéosurveillance algorithmique, est présentée par ses promoteurs comme une nouvelle étape dans la surveillance. D’après eux, il y aurait trop de caméras pour qu’on soit à même de toutes les regarder. Il peut aussi y avoir des erreurs, des oublis, un manque de concentration de la part des opérateurs humains derrière les caméras. il faudrait maintenant passer au niveau supérieur : des algorithmes pour dire aux opérateurs vidéos quoi regarder et quoi voir sur ces caméras.

Ce discours sert plusieurs intérêts : tout d’abord, il justifie l’achat d’encore plus de caméras, pour mailler le territoire, et pousse à adjoindre une couche algorithmique pour tenter de rendre – enfin – efficaces tous ces objets technologiques qui seraient aujourd’hui inutiles car dénués d’intelligence artificielle. Cette rhétorique est également révélatrice de l’inutilité de cette politique pro-caméras en cours depuis plusieurs dizaines d’années. Et quel espoir laisse penser que les caméras algorithmiques seraient plus efficaces que les précédentes ? Si ce n’est, encore, une croyance aveugle en la technologie comme solution à tout ?

S’il y a vraiment trop de caméras pour qu’on puisse regarder tout ce qu’elles filment, et que sans cette couche d’algorithme elles sont en fait peu utiles, alors enlevons-les !

Peu importe que, politiquement, mettre des caméras soit significatif d’une infantilisation de la population, qu’elles ne fassent que donner plus de pouvoir à une police qui en possède déjà trop, qu’elles coûtent un pognon monstre, qu’elles ne servent à rien, qu’elles s’inscrivent et participent au désastre écologique notamment par les infrastructures qu’elles légitiment à construire… Tout est bon à prendre pour le néolibéralisme autoritaire qui voit dans le numérique et la dématérialisation une nouvelle étape du capitalisme.

Conclusion :

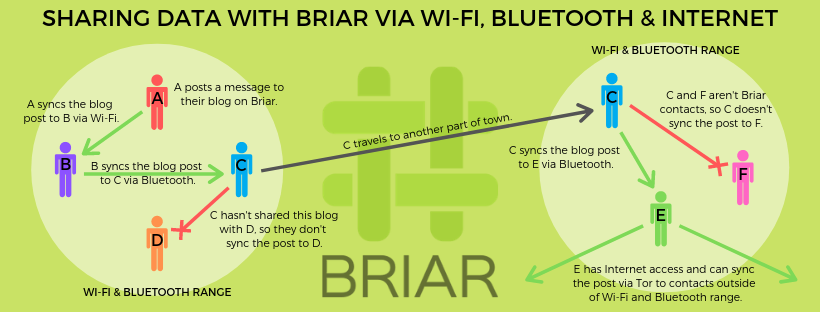

Ce qui se joue à Putanges, comme ailleurs, c’est l’introduction sur un territoire d’un outil technologique présenté comme une solution évidente parce qu’inscrit dans un système de croyances largement alimenté par les acteurs institutionnels et privés. Au-delà de la surveillance impliquée par les caméras, de l’infantilisation et de la délégation à des objets froids du vivre ensemble et de ce qui nous fait commun, c’est tout un système néolibéral et autoritaire que cet outil sert. Le passage à l’échelle technologique en cours tente de justifier l’existence même des caméras de vidéosurveillance, d’où l’importance de lutter et soutenir les collectifs qui combattent ce déploiement sur lequel repose une grande part de l’infrastructure de surveillance de la police : les caméras en elles-mêmes, notamment quand elles sont reliées aux fichiers et aux algorithmes.

Rejoignez la plainte contre le ministère de l’intérieur qui attaque le fichage, la vidéosurveillance, et les algorithmes de la police, dont fait partie la reconnaissance faciale, ici plainte.technopolice.fr

References

| ↑1 | https://www.cairn.info/revue-deviance-et-societe-2016-1-page-25.htm |

|---|---|

| ↑2 | https://www.francebleu.fr/infos/societe/securite-mobilite-equipements-les-objectifs-de-jean-luc-moudenc-pour-mieux-vivre-a-toulouse-1631695380 |

| ↑3 | https://www.lesinrocks.com/actu/les-cinq-chiffres-fous-de-la-videosurveillance-22359-21-06-2012/ |

| ↑4 | voir le rapport sur les polices municipales, octobre 2020 disponible sur https://www.ccomptes.fr/system/files/2020-11/20201020-rapport-polices-municipales_0.pdf ou encore celle de Guillaume Gormand commandée par le CREOGN https://www.aefinfo.fr/depeche/663759-pour-le-chercheur-guillaume-gormand-critiquer-la-videosurveillance-c-est-s-attaquer-a-une-religion |

| ↑5 | https://linc.cnil.fr/fr/comment-la-videosurveillance-se-developpe-t-elle-dans-les-villages |