Survivre à une coupure d’Internet

jeudi 21 avril 2022 à 18:31Qu’est ce qu’une coupure d’Internet ?

Nous commençons aujourd’hui une nouvelle série d’articles qui explorent les perturbations du réseau Internet. Alors que l’Internet est de plus en plus régulé, il se retrouve aussi de plus en plus victime de coupures selon une étude de 2011. C’est une tendance qui s’accroît, selon un rapport très complet d’Access Now. Ces coupures peuvent avoir différentes raisons, allant d’une faille technique à une volonté délibérée de la part des États d’empêcher les habitant·es de communiquer, notamment lors de révoltes ou de périodes d’instabilité politique.

Bien que la légende veuille qu’il ait été conçu pour survivre à un hiver atomique dans son ensemble, localement, l’accès à Internet peut être coupé. Le réseau Internet étant construit autour d’un assemblage de réseaux autonomes mais inter-connectés, il se pourrait qu’une partie de ces sous-réseaux tombent, sans que les autres ne soient sévèrement impactés. L’information pourrait continuer à circuler dans le reste du réseau.

Parce qu’il est un outil souvent central dans la contestation d’un pouvoir illégitime, pour venir en aide aux victimes de catastrophes naturelles ou humaines, il est vital d’étudier comment faire pour maintenir les connexions et ainsi pouvoir disséminer des informations. Dans plus de 140 cas, comme nous l’apprend la page 6 du rapport de Access Now, les gouvernements ont justifié leurs coupures par “la Sécurité Nationale” ou le contrôle des “fausses informations”.

Il est souvent évident pour les observateurs qu’en réalité les autorités peuvent redouter la contestation, et donc coupent l’accès à Internet pour limiter la capacité du peuple à s’organiser et à s’exprimer, que ce soit en ligne ou non. Les données révèlent que, quand les autorités parlent de “fausse information”, rumeurs ou discours de haine, ils sont en réalité contraints d’agir en réaction à des manifestations, des élections, des violences sociales ou des activités militantes, entre autres. En utilisant ces menaces comme excuse, il semble que les gouvernements utilisent les coupures comme moyen de contrôler le débat politique et le flux d’informations.

Access now, The #KEEPITON Report, 2018

Cela démontre sans équivoque l’importance d’un tel outil. Ainsi, nous allons commencer par étudier quels sont les différents types de coupures dans un premier article. Puis, dans un second temps, nous verrons comment contourner les censures et rétablir les connexions. Enfin, quand rétablir une connexion n’est pas possible, ou pas souhaitable, nous verrons comment s’organiser sans internet, voire sans ordinateurs.

Qui coupe internet ?

Il faut savoir avant toutes choses qu’Internet à une existence physique, à travers différents types d’infrastructures.

Autant les câbles sont importants, autant il existe aussi les entrepôts de données, les opérateurs transnationaux, et des opérateurs locaux, qui ont tous un rôle à jouer. C’est à travers ce mille-feuilles d’acteurs que nos connexions se font, et plus l’opérateur va être en haut de la hiérarchie des interconnexions, plus il aura de pouvoir sur le réseau.

Parlons donc coupure. Une coupure, c’est une interruption dans votre connexion au réseau Internet. Cette interruption peut être totale – rien ne passe – ou bien partielle – vous arrivez à vous connecter à certaines parties mais pas d’autres. Ou bien la connexion est instable, et empêche une utilisation fluide. La réduction de la vitesse de connexion peut parfois produire des effets comparables à une coupure.

Il existe plusieurs moyens de couper la connexion à Internet. Mais en réalité, il n’existe pas une seule connexion, mais des interconnexions, et de nombreuses manières de les réaliser. Et les coupures sont tout aussi variées. Elles peuvent être longues, sur plusieurs mois, comme assez courtes. Elles peuvent avoir plus ou moins de régularité.

Étudions donc quelles pourraient être les causes de ces coupures.

Le climat

Internet, c’est avant tout une interconnexion entre des ordinateurs à l’échelle du monde. Ces interconnexions se font principalement par des câbles, et à travers d’autres ordinateurs, qui sont sensibles au climat. Ainsi, un incendie peut par exemple sérieusement compromettre le réseau. La crise climatique en cours, qui provoque des inondations, des glissements de terrain, et autant de choses qui peuvent compromettre nos constructions, est une menace extrêmement importante. La Chine, pays où les payements en ligne sont monnaie courante, à dû se confronter à cette situation lors d’innondations récente.

Les animaux

Nos infrastructures ne sont pas sensibles qu’au climat, elles le sont aussi aux animaux avec qui nous partageons la terre et la mer. Ainsi, comme les rongeurs qui peuvent grignoter des câbles, les requins peuvent attaquer le réseau, comme ça a été le cas au large du Việt Nam.

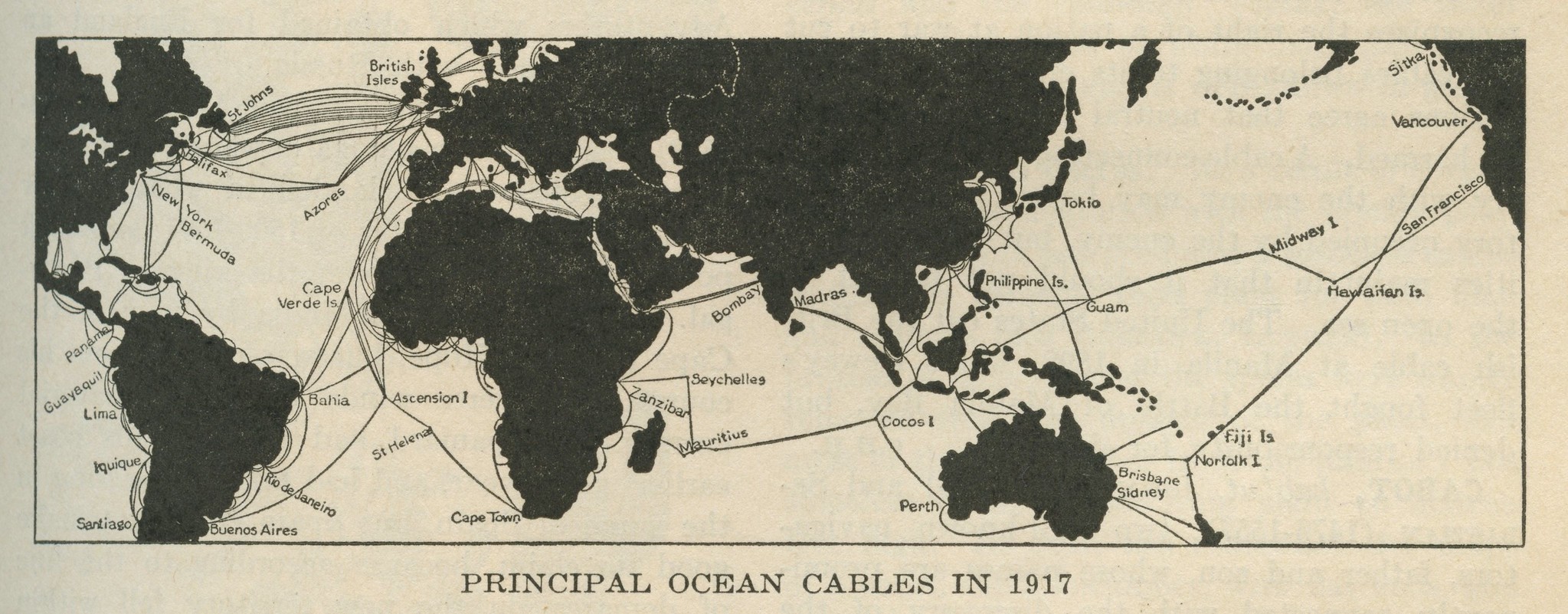

“Principal Ocean Cables in 1917” by Eric Fischer is licensed with CC BY 2.0.

( Si vous voulez voir à quoi ressemble le posage de câbles sous-marins aujourd’hui, cette vidéo vous donne une idée. )

Les humains

Nous autres humains avons aussi une certaine capacité à couper le réseau, que ça soit volontairement, comme par exemple lors de vols de câble, mais aussi parfois sans le vouloir : Une dame en Géorgie a ainsi coupé l’accès d’un pays entier en cherchant à recycler du métal dans le sol. Parfois, on ne sait même pas vraiment ce qui a causé une cassure…

Les industriels

Une mauvaise gestion des infrastructures peut amener à des coupures. On pourrait parler de la façon dont est géré le déploiement de la fibre, fruit d’une politique économie mortifère, mais French Data Network le fera mieux que nous. Même si le réseau est là, pas sûr qu’il soit utilisable, faute d’entretien, comme à Brooklyn, USA. On se retrouve alors avec des coupures, ou une absence de raccordement à des moments critiques. On peut vous le dire, ça nous est arrivé récemment.

Les gouvernements

Les exemples récents de coupures par des gouvernements ne manquent malheureusement pas. Nous pourrions en faire la liste ici, mais laissons Wikipédia s’en charger. Quelques exemples tout de même ; au Myanmar, en Égypte, en Inde, à Cuba, à Cuba encore, en Éthiopie, au Belarus… Il existe aussi un risque d’attaque par un gouvernement hostile, notamment comme les États-Unis en Syrie. Aidés par, entre autres, des entreprises françaises, les États autour du globe s’équipent de moyens leur permettant de couper, filtrer et censurer Internet. N’oublions pas que le gouvernement français n’est pas un ami d’Internet, comme nous avons pu en prendre acte en 2011. Leur usage pour faire face à la contestation n’est plus à craindre : il est là. De là à se dire que ces techniques pourraient se généraliser à travers le monde, il n’y a qu’un pas.

Le temps qui passe

Et quand toute la bonne volonté de la terre et des humains n’y suffit pas, le temps se chargera de dégrader et de mettre à terre toutes les fibres et tours téléphoniques. Si vous habitez dans une région du monde où l’investissement dans les réseaux des télécoms est marqué par des politiques racistes, ou une forte ségrégation sociale, le temps entre deux rénovations peut suffire à vous exclure du réseau. N’oublions pas que seulement la moitié de la population mondiale a accès à Internet, et que cela reste très cher dans un certain nombre de régions du monde.

“time” by Katerina Atha is licensed with CC BY-NC-ND 2.0.

Ce tour d’horizon nous permet de voir ce à quoi nous avons affaire. Réseau omniprésent et d’une importance critique, internet n’en n’est pas moins fragile, et fluctuant.

Il convient que nous nous attardions un peu plus sur les capacités des institutions à couper internet. C’est sur elles que nous allons diriger notre action, vu la difficulté pour nous à prévenir les catastrophes venues d’ailleurs.

C’est principalement à elles que nous aurons à faire face, dans une forme capitalistique ou étatique, à moins que vous ne songiez sérieusement à vous lancer dans la chasse aux requins. ( C’est une mauvaise idée. )

Quant au temps qui passe, ou au manque d’investissement dans les infrastructure, ces sujets ont déjà été traités par d’autres.

Quels genres de coupure?

Voyons techniquement comment s’y prendre pour interrompre certains flux internet.

Le filtrage sur le nom de domaine

En France, la censure de l’Internet est malheureusement monnaie courante. Depuis le début des années 2000, avec notamment les lois LOPPSI et HADOPI, que nous avons combattu, les fournisseurs d’accès à Internet se trouvent obligés de bloquer, sur demande d’un juge ou de la police, des sites Internet. Cette obligation a d’abord été justifiée par le blocage nécessaire de l’accès à des contenus pédopornographiques, et a été utilisée la première fois pour censurer des propos négationnistes, mais a aussi été utilisée pour supprimer des positions et groupes politiques. Son évolution dans le temps est bien documentée. Et dernièrement, la lutte reprend autour de l’accès au porno.

Déjà en 2008, nous avions publié une note sur le blocage des noms de domaine, via le protocole DNS.

Avec cette technique, ce n’est pas le contenu illégal qui est filtré, mais l’intégralité du domaine internet qui l’héberge. […] Les opérations nécessaires au blocage par DNS sont relativement simples, bien que la complexité et la maintenance engendrées, et donc le coût global, dépendent là aussi des configurations actuelles des opérateurs. L’efficacité de cette technique est très limitée. Il suffit d’une manipulation triviale sur l’ordinateur de l’utilisateur pour définitivement passer outre.

La Quadrature Du Net, 2008

En effet, il suffit d’utiliser un autre système de nom de domaine que celui fourni par défaut par votre FAI pour contourner la censure. La procédure est relativement simple, et expliquée dans un article de Numerama. Nous remercions la French Data Network, qui héberge des serveurs DNS accessibles à tous et sans censure ou filtrage.

Censure de services

Parfois, il ne s’agit pas juste de sites web qui sont bloqués, mais aussi de services, comme des applications de messagerie. Ça a été le cas en Russie, où un tribunal a demandé le blocage de Telegram, une application de messagerie. Vu la façon dont Telegram se connecte à ses serveurs (utilisation des serveurs de Google, et donc de leurs adresses IPs), le blocage a eu des conséquences inattendues.

« Alors que le nombre total d’IP bloqués a été fluctuant (bien que majoritairement en hausse) depuis que la Russie a modifié son approche, nous observons quelque chose comme 16 millions d’adresses bloquées en ce moment. Les services concernés incluent Viber, Office 365, les éléments du PlayStation Network, et beaucoup plus. »

Source

En général, les services trouvent des moyens de contourner cette censure, par exemple en utilisant des IPs partagées ou par utilisation de VPNs notamment. Dans ce cas, la censure a eu pour effet de bloquer pleins de services qui n’avaient rien à voir. Par ailleurs, le ban a été levé en 2020 visiblement parce que c’était un bel échec.

Ralentissement de la connexion

Imaginez que vous vous connectiez sur un réseau social pour prendre des nouvelles de la manifestation qui doit avoir lieu dans les prochaines heures. Mais, la page semble prendre beaucoup de temps à charger, et au final, la page s’affiche, mais certains éléments ont pris trop de temps à venir et leur chargement a été annulé. En voulant envoyer un message à vos ami·es, vous vous rendez compte que le message prend plus d’une heure à arriver ; difficile de se retrouver dans la foule.

Ce genre de restrictions est beaucoup plus difficile à répertorier, car plus sournois. Il permet de restreindre l’accès sans toutefois le couper. Il se peut que ce ralentissement ne soit même pas reconnu comme intentionnel, notamment dans les endroits où le service Internet n’est pas très stable de base. Attention, tout ralentissement n’est pas dû à une censure ; on a un bel exemple avec les effets de bords de la panne de Facebook qui a engendré d’autres pannes chez les opérateurs téléphoniques.

Coupure du service 3G/4G

Pour beaucoup d’humains dans le monde, la connexion à Internet se fait d’abord par le service mobile, via des smartphones. Et il apparaît que c’est souvent ce moyen de connexion qui est ciblé, car il est principalement utilisé par les particuliers, alors que les entreprises et services d’état utilisent une connexion filière. Le rapport d’Access Now cité en début d’article offre un panorama édifiant sur la question.

Censure de protocoles

Parfois, la surveillance et la censure vont de pair. Les protocoles que nous utilisons pour sécuriser notre connexion, comme HTTPS, permettent d’échapper à certaines formes de censure et de surveillance. Alors, il paraît logique de bloquer ces protocoles, comme c’est le cas en Chine, où le gouvernement utilise le Grand Firewall pour bloquer les versions les plus sécurisées de HTTPS. C’est un jeu du chat et de la souris, parce que des méthodes de contournement peuvent être mises en place. Cela dit, pour la majorité des gens, ces blocages peuvent être difficiles à contourner.

Le blocage des VPNs est également possible, et courant.

BGP

BGP est le nom du protocole qui permet à Internet de fonctionner en tant que réseau de réseaux. Si l’on regarde une carte de l’Internet, comme celle-ci ;

On peut voir les différentes couleurs, qui représentent différentes réseaux. Entre ces réseaux, les connexions se font au moyen de BGP, qui est en quelque sorte la glue qui permet à l’Internet d’exister.

Hé bien, cette glue, elle peut être dissoute. Ça peut être suite à une erreur, comme au Pakistan où en 2008 un opérateur a annoncé à l’Internet tout entier que c’était chez lui qu’on pouvait accéder à Youtube le plus rapidement. Youtube a été inaccessible dans le monde entier pendant un petit moment à cause de ça. Mais parfois c’est très intentionnel, comme lors du début de l’insurrection en Syrie. Vous pouvez voir quand BGP subit des interruptions sur Twitter d’ailleurs. Récemment, Facebook a eu un soucis similaire.

Des chercheurs ont par ailleurs expliqué qu’il serait possible de casser totalement et de façon grave l’Internet en exploitant des failles du protocole. Bien que compliqué à faire, ça n’en est pas moins possible. Si ça peut vous rassurer, il existe malgré tout des systèmes de surveillance et de contrôle pour éviter que le protocole ne soit abusé, ce qui rend ce genre d’attaques peu susceptibles d’aboutir.

Perquisition

Quand le blocage au niveau du réseau ne suffit pas, il reste encore l’option d’attaquer directement le serveur sur lequel est hébergé le site web. On pense aux attaques contre The Pirate Bay. C’est une pratique qui est toujours en cours, bien que moins efficace que par le passé. Cette perte d’efficacité est notamment dûe aux architectures distribuées, type “Cloud”, où les sites web sont répartis sur une multitude de serveurs à travers le monde. Au lieu que les sites web ne soient disponibles que sur un seul serveur, ils vont profiter d’une redondance globale, permettant à leurs bases de données ou des ressources de ne pas être toutes au même endroit.

Maintenant qu’on voit un peu quelles sont les différentes menaces possibles, je vous invite à lire notre prochaine article dès sa publication, qui explore comment contourner ces cassures, rétablir des liens, et prendre des nouvelles de la liberté à l’autre bout du fil.

Vous pouvez nous suivre en vous rendant sur la page Nous !

“network cables” by pascal.charest is licensed under CC BY-NC-ND 2.0