Comment vérifier l'intégrité de Firefox quand on le télécharge ?

jeudi 1 janvier 1970 à 01:00

Le but est de montrer, via un cas concret, une sorte de tutoriel, une application de mon billet théorique Comment vérifier l'intégrité d'un fichier que l'on télécharge ?.

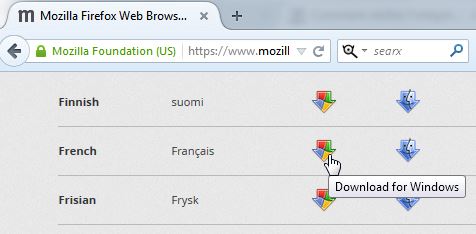

Pour ce faire, on se rend sur la page de téléchargement de Firefox https://www.mozilla.org/en-US/firefox/all/.

Le lien qui est fourni est un lien vers https://download.mozilla.org/?product=firefox-stub&os=win&lang=fr

Ce lien ne nous intéresse pas. Il nous faut "le vrai lien". Pour ce, dans la fenêtre de téléchargement de l'exécutable, on récupère le chemin vers la source du fichier téléchargé. A savoir https://download-installer.cdn.mozilla.net/pub/firefox/releases/32.0.3/win32/fr/Firefox%20Setup%2032.0.3.exe

On utilise ce chemin pour remonter dans l'arborescence du serveur, au niveau de https://download-installer.cdn.mozilla.net/pub/firefox/releases/32.0.3/

Là, on aura les différents sous répertoires des différentes versions de Firefox pour les différents systèmes d'exploitations, mais surtout, c'est là que l'on trouvera différents fichiers :![]() MD5SUMS et MD5SUMS.asc

MD5SUMS et MD5SUMS.asc ![]() SHA1SUMS et SHA1SUMS.asc

SHA1SUMS et SHA1SUMS.asc ![]() SHA512SUM et SHA512SUMS.asc

SHA512SUM et SHA512SUMS.asc

Si on regarde le contenu du fichier MD5SUMS, il contient pour tous les fichiers que l'on peut télécharger le hash (MD5) des exécutables.

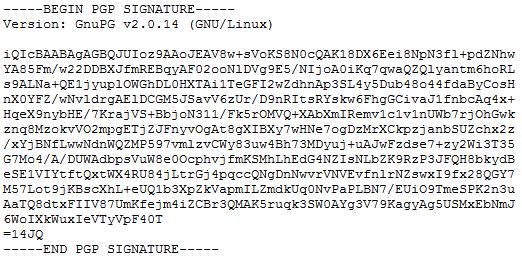

Le MD5SUMS.asc est la signature numérique (GPG) du fichier contenant les hashs.

On vérifie que le fichier contenant les signatures est bon (application de Comment vérifier l'intégrité d'un fichier que l'on télécharge ?) via un

gpg --verify MD5SUMS.asc MD5SUMSPuis on fait un

md5sum FirefoxSetup32.0.3.exeet on compare le résultat obtenu (par exemple 36daf51ab56a8b56acbe727e843a7304) à celui contenu dans le fichier MD5SUMS.

Si les deux codes correspondent, le FirefoxSetup32.0.3.exe est bon. On peut l'installer en confiance.

Conclusion

De cette façon, je sais que mon fichier Firefox.exe est bon, n'a pas été corrompu et est bien celui que Mozilla propose au téléchargement (il ne sera pas une version modifié pour ajouter des spywares par exemple).

Ce n'est pas le binaire de Firefox OS qui est signé numériquement, mais le fichier des signatures, ce qui est mieux que rien. (Par exemple, dans le cas du TorBrowser , c'est l'exécutable de l'installeur qui est signé mais il est vrai qu'il y a beaucoup moins de versions différentes).

Sur le même sujet ![]() Comment vérifier l'intégrité d'un fichier que l'on télécharge ?.

Comment vérifier l'intégrité d'un fichier que l'on télécharge ?.![]() Comment vérifier l'intégrité du TorBrowser quand on le télécharge ?.

Comment vérifier l'intégrité du TorBrowser quand on le télécharge ?.