Man in the middle par l'Entreprise

jeudi 1 janvier 1970 à 01:00

Dans cet article, je voudrais reprendre le commentaire qu'à fait Morgan, un des co-animateurs de l'excellent podast le Comptoir Sécu, commentaire qu'il a fait en réponse à un commentaire publié par un des auditeurs. Plutôt que de réécrire ces propos en les paraphrasant, je les recite, tel quel :

Afin de détecter des tentatives d'exfiltration de donnée ou d'accès frauduleux, l'entreprise réalise un man in the middle sur la connexion HTTPS.

En entreprise tu es derrière un proxy pour ton surf, tu ne te connectes pas directement à youtube.com, tu te connectes à ton proxy d'entreprise qui lui se connecte à youtube.com et youtube.com répond au proxy qui redirige la réponse vers toi. Ça permet de faire plein de choses comme regarder ou tu surfes, vérifier que le contenu de la page n'est pas vérolé, vérifier que tu ne tentes pas d'envoyer des documents sensibles via une interface web, etc.

Le problème c'est qu'en HTTPS, disons sur gmail.com, ça ne marche pas, car il y a un chiffrement d'effectué entre toi et youtube.com. Donc pour pouvoir faire la même chose qu'en HTTP, il faut, faire deux chiffrements. Un chiffrement entre gmail.com et le proxy, et un chiffrement entre le proxy et toi (oui il n'a pas la clé pour le certificat de gmail.com ton proxy il ne peut pas simplement regarder et re-chiffrer derrière, encore heureux).

Le seul problème avec ça, c'est que du coup le chiffrement entre le proxy et toi n'est pas fait avec le certificat gmail.com, et du coup de base tu n'as plus le cadenas vert à gauche de l'URL dans le navigateur, voir tu as un bon gros message d'erreur qui fait peur. Ce que font les entreprises c'est qu'elles publient sur ton poste de travail un certificat créé spécifiquement pour l'entreprise, le définit comme « certificat de confiance », et là, comme par magie, le cadenas redevient vert dans le navigateur.

La seule façon de voir qu'il y a une interception est d'inspecter scrupuleusement le certificat du site web consulté, et de regarder sa chaine de confiance pour voir si c'est bien le certificat officiel.

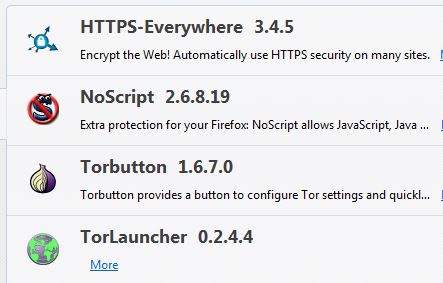

Tu peux aussi plus simplement utiliser des addons comme Certificate Patrol ou Convergence. Le premier te prévient quand un certificat change, le second regarde si les gens ailleurs sur le globe ont bien le même certificat que toi en consultant le site.

A lire sur ce sujet et en complément Votre patron espionne-t-il vos communications cryptées ? Faites le test ! et Des mots de passe que l'on utilise au quotidien où j'indiquais que le proxy connaissait les mots de passe que j'utilise...