J'ai reçu un Raspberry Pi

jeudi 1 janvier 1970 à 01:00

J'ai (enfin) un Raspberry Pi en ma possession, reçu via le site http://fr.farnell.com/, site sur lequel vous trouverez le Raspberry pi, tous ses accessoires. Mais également plus de 780.000 produits de 3.500 fabricants, dans le domaine de l'électronique et des composants et autres pièces électriques.

Je ne ferai pas d'unboxing ou de photos, le Net en regorge. Via cet article, je voudrais initier une série de billets à venir sur le Raspberry pi et l'usage que j'en aurais.

Le Raspberry pi en ma possession

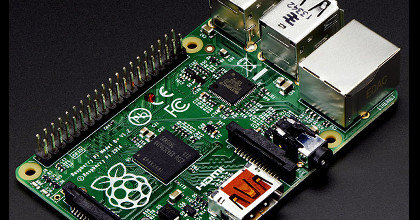

Je viens donc de recevoir un kit complet "Raspberry Pi", à savoir : ![]() un Raspberry Pi Model B+

un Raspberry Pi Model B+![]() un boîtier

un boîtier![]() une carte SD 8 go avec Noobs de préinstaller dessus

une carte SD 8 go avec Noobs de préinstaller dessus![]() un chargeur USB

un chargeur USB

Tout le monde doit connaitre ou du moins avoir entendu parler du Raspberry Pi. Le modèle B+ est le dernier né de la gamme (déjà composé des modèle A et B). Il s'agit d'une mise à jour du dernier modèle B, sorti en 2012. Le modèle B faisait passer le Raspberry de 256 Mo de RAM à 512 Mo et ajoutait une prise réseau ; le modèle B+ ajoute 2 prises USB (passant du nombre de 2 à 4), la sortie vidéo composite est supprimée, le lecteur de carte SD est remplacé par un lecteur de carte mini-SD, le nombre de pics du port GPIO passe de 26 à 40... Et la consommation électrique est réduite par rapport aux modèles précédents.

Un Raspberry pi pour quel(s) usages

Un Raspberry pi peut être destiné à différents usages, à savoir : ![]() un Raspberry Pi comme ordinateur : il est possible de mettre un OS avec un bureau, un navigateur et en faire un ordinateur d'appoint. Personnellement, je testerai peut-être cet usage mais ce ne sera pas de suite ;

un Raspberry Pi comme ordinateur : il est possible de mettre un OS avec un bureau, un navigateur et en faire un ordinateur d'appoint. Personnellement, je testerai peut-être cet usage mais ce ne sera pas de suite ;![]() un Raspberry Pi comme mediacenter : je testerai cette fonctionnalité en mettant XBMC, pour tester pendant quelques jours le Raspberry pi derrière ma télévision, mais ce ne sera pas son usage final (si c'est à amener à le devenir, j'en achèterai un dédié à cet usage) ;

un Raspberry Pi comme mediacenter : je testerai cette fonctionnalité en mettant XBMC, pour tester pendant quelques jours le Raspberry pi derrière ma télévision, mais ce ne sera pas son usage final (si c'est à amener à le devenir, j'en achèterai un dédié à cet usage) ;![]() un Raspberry Pi comme serveur : c'est là l'usage principal que j'en ferai ;

un Raspberry Pi comme serveur : c'est là l'usage principal que j'en ferai ;![]() un Raspberry Pi comme système embarqué : radio-réveil web, sur un robot, système d'arrosage de jardin... Combiné avec différents accessoires (écran LCD, sondes diverses, un Arduino ou autre), le web regorge de projets divers et variés dans lesquels un Raspberry pi est au coeur du projet. Je ne suis pas doué/intéressé par l'électronique, il n'y aura donc pas de projets dans cette catégorie ;

un Raspberry Pi comme système embarqué : radio-réveil web, sur un robot, système d'arrosage de jardin... Combiné avec différents accessoires (écran LCD, sondes diverses, un Arduino ou autre), le web regorge de projets divers et variés dans lesquels un Raspberry pi est au coeur du projet. Je ne suis pas doué/intéressé par l'électronique, il n'y aura donc pas de projets dans cette catégorie ;![]() un Raspberry Pi pour faire autre chose... On peut l'utiliser pour le mettre dans une borne d'arcade et faire tourner de vieux jeux en émulations, nettoyer ses clefs USB...

un Raspberry Pi pour faire autre chose... On peut l'utiliser pour le mettre dans une borne d'arcade et faire tourner de vieux jeux en émulations, nettoyer ses clefs USB...

Avec un Raspberry pi, les projets envisageables sont donc nombreux. Mon temps n'est pas extensible et plutôt que de m'éparpiller, j'ai choisi, parmi les usages possibles (que je listais ci-dessous) de me concentrer sur la partie 'Serveur'.

Premier démarrage du Raspberry Pi - Noobs

Le Raspberry était fourni avec une carte SD sur laquelle le système Noobs était présintallé. Une fois les branchements (alimentation, sortie vidéo, clavier et souris en USB) effectué, le Raspberry démarre sur Noobs. Noobs signifie New Out Of Box Software que l'on pourrait traduire oar "Nouveau logiciel qui fonctionne à la sortie de la boite" mais est aussi un jeu de mot avec "Noobs" Débutant. Noobs est un utilitaire conçu pour rendre le premier démarrage d'un Raspberry Pi nettement plus facile, en proposant, au premier démarrage, d'installer un ou plusieurs systèmes d'exploitations parmi Raspbian, Pidora, RaspBMC, RiscOS, Arch Linux ou OpenELEC.

Ce qui est donc bien pratique pour commencer. On choisit le ou les systèmes à installer, on clique et on attend que l'installation se déroule. Personnellement, je suis parti sur OpenELEC (un concurrent de RaspBMC, fournissant XBMC, plus rapide/plus véloce que ce dernier) pour le tester un peu. Et ensuite, j'installerai Raspbian, connaissant un peu l'univers Debian, pour faire du Raspberry pi un serveur en vue d'un projet d'auto-hébergement de certaines de mes données/de certains services (comme un agenda par exemple).

Conclusion

Ce billet est donc le premier d'une série de billets sur le Raspberry pi et ce que j'en ferai. Pour indication, voici les titres de quelques-uns des articles à venir :![]() Quelques sites de références sur le Raspberry Pi

Quelques sites de références sur le Raspberry Pi![]() Un Raspberry derrière une Freebox V6

Un Raspberry derrière une Freebox V6![]() Sauvegarder son Raspberry pi

Sauvegarder son Raspberry pi![]() Yunohost

Yunohost

A suivre donc...