Multiboot sur clef USB

jeudi 1 janvier 1970 à 01:00

Ayant plusieurs distributions Linux que j'utilise via des clefs USB, j'ai cherché à mettre les différents systèmes sur une seule clef. On trouve très facilement des informations et tutoriaux pour faire ça et personnellement, étant sur Windows à ce moment là (PC du boulot), j'ai utilisé YUMI.

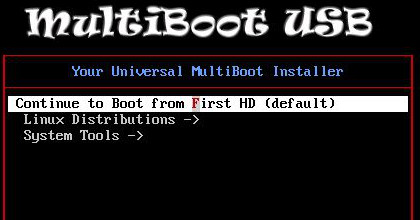

YUMI (Your Universal Multiboot Installer), is the successor to our MultibootISOs. It can be used to create a Multiboot USB Flash Drive containing multiple operating systems, antivirus utilities, disc cloning, diagnostic tools, and more. Contrary to MultiBootISOs which used grub to boot ISO files directly from USB, YUMI uses syslinux to boot extracted distributions stored on the USB device, and reverts to using grub to Boot Multiple ISO files from USB, if necessary. http://www.pendrivelinux.com/yumi-multiboot-usb-creator/

C'est en anglais, mais ça a marché super bien. Pour l'instant j'ai mis les lives cd de Tails http://tails.boum.org/, Kali LinuxLinux http://www.kali.org/downloads/ et un Xubuntu http://xubuntu.org/. Comme il me reste de la place, je mettrais d'autre (une distribution de récupération de donnée par exemple, avec testdisk et photorec),

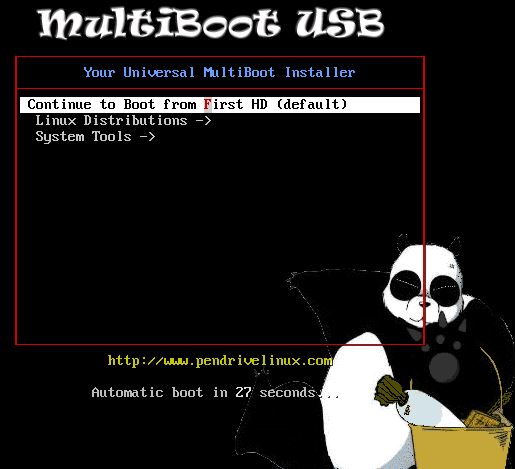

Comme l'image de fond du menu est une simple image png, j'ai fait une petite fantaisie pour personnaliser ma clef :

Pour avoir la capture d'écran, j'ai booté sur la clef USB dans Virtualbox, en suivant ce tutoriel pour pouvoir le faire :

Comment booter un live usb sur Virtualbox sous hôte windows http://www.seeyar.fr/live-usb-sur-virtualbox/, la commande s'adaptant facilement pour un Virtualbox sous Linux.

D'ailleurs sous Linux, pour faire des clefs USB multiboot, il y a MultiSystem qu'il faudra que je teste à l'occasion.

MultiSystem est un logiciel qui, contrairement aux outils traditionnels comme LinuxLive USB Creator, Usb-creator, ou encore Unetbootin, permet de créer entre autres des clés dites Live-USB mais multiboot.

http://doc.ubuntu-fr.org/multisystem

Enfin, le PC que j'utilise bootant sur une SD card, me reste plus qu'à faire la même chose avec une SD card pour ne plus avoir une clef USB qui dépasse. Et ça fera un truc cool. Tout simplement.