Comment je suis devenu un animateur de Café vie privée ?

jeudi 1 janvier 1970 à 01:00

La genèse

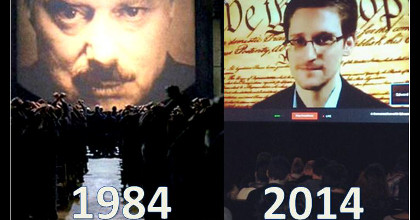

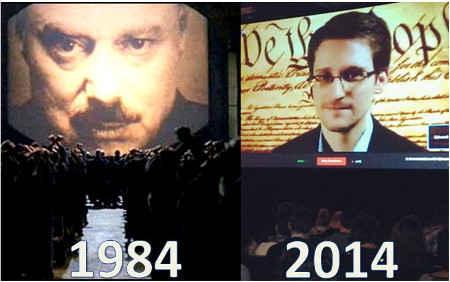

En juin 2013, les révélations que faisait Edward Snowden au monde était comme une sorte de révélation pour moi.

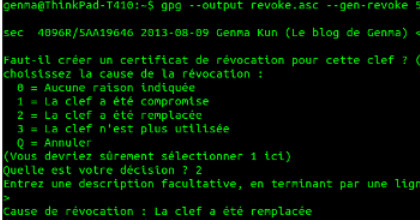

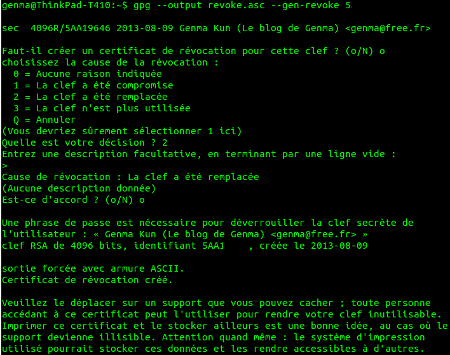

Cela faisait quelque temps que je m'intéressais aux techniques de chiffrements, j'avais essayé Tor, GPG, j'utilisais TrueCrypt au quotidien, mais pour moi, le chiffrement était quelque chose de réservé aux hacktivistes qui eux, avaient des choses à cacher. Pourtant, depuis des années, j'officiais et je continue d'officier sur Internet sous couvert de pseudonymat, gérant au quotidien ce que j'appelle l'Identité numérique, rédigeant des articles sur le sujet et n'hésitant pas faire des billets de réflexions comme Supprimer l'anonymat des blogueurs ?. J'avais donc bien des choses à cacher, ayant une vie de plus en plus publique sur le web via ce blog et les réseaux sociaux, tout en choisissant ce que je voulais publier diffuser ou garder précieusement pour moi. Mon identité civile était et reste décorrélée de mon identité de Genma, même si je me pose la question duPseudonyme et nom d'usage, à savoir mettre mon pseudonyme sur ma carte d'identité pour le faire reconnaitre.

Les révélations que faisait Edward Snowden donc, me montrait que nous étions tous sur surveillance et que ce n'était pas le scénario d'un mauvais film de science-fiction ou le délire de quelques paranoïaques, mais bel et bien une réalité quotidienne. Et j'en étais indigné, outré, choqué. En septembre 2013, je me lançais dans une série d'interview de différentes personnes dont j'avais vu des conférences à Pas Sage en Seine, avec des questions sur le chiffrement... Tout ce cheminement, mes propres réflexions sur le sujet, ma volonté de partager mes connaissances et celle d'en apprendre plus sur le chiffrement et la sécurité en générale, et la lutte contre la surveillance généralisée, m'ont menée à co-animer des café vie privée...

Génèse des cafés vie privée

En octobre 2013, Amaelle Guiton présentait la naissance des Café vie privée sur son blog, Café vie privée auquel j'allais assisté. Puis en novembre 2013 eu lieu une Ubuntu Party durant laquelle, pendant deux jours, nous avons mené un certain nombre d'ateliers autour de la vie privée, sous la bannière Prism Break.

Et maintenant

J'écris de plus en plus de billet taggué avec le mot clef chiffrement, je mets en ligne tous les supports de conférences et ateliers que je suis susceptible de faire. Et surtout, depuis qu'à eu lieu le premier Café vie privée, avec le petit groupe qui s'est formé, et à force de communiquer, nous avons atteint un rythme de croisière d'au moins une chiffrofête par mois. Et donc, mois après mois, je participe régulièrement à ce que nous avons nommé les chiffrofêtes ou les café vie privée ou les cryptoparties, termes utilisés selon l'humeur du moment et la communication que nous faisons via les réseaux sociaux, Twitter essentiellement (Pour avoir une présentations plus complète des chiffrofêtes / café vie privée, je vous renvoie vers mon articleCafé vie privée, chiffrofêtes, cryptoparties).

D'autres personnes ayant participées à ces évènements veulent en faire à leur tour, se lancent dans leurs organisations et nous sollicitent pour venir donner un coup de main. Le concept de cryptopartie et le terme de chiffrofête sont libres. N'importe qui peut initier/se lancer dans ce genre d'évènement, il suffit d'un lieu, de réunir des personnes et de parler de vie privée et des logiciels associées (Tor, GPG, OTR etc.). Il ne faut pas oublier que la sécurité reste complexe et que plus on voudra quelque chose de fiable, plus ce sera complexe. Et qu'il ne faut pas créer de faux sentiment de sécurité ; et ne pas oublier que celle-ci reste relative. (Sur ce point important, je ferai un billet dédié prochainement je pense).

La multiplication de ce genre d'évènements

Ce que je constate aussi c'est que d'autres groupes se lancement dans le même type d'initiative en France, en Europe et dans le monde. Mais surtout qu'il y en a de plus en plus. Pendant longtemps cela était resté des évènements confidentiels du monde des hacktivistes, quelque chose d'un peu underground. Comme je le disais dans l'introduction, je connaissais le principe des Key signing party, je m'intéressais au sujet, mais plus par curiosité. Je n'avais jamais été à ce genre d'évènement. En devenant un co-animateur, en voulant que cela devienne grand public et en n'hésitant pas à communiquer sur le sujet, je participe à la démocratisation qui a lieu. Certes, ce ne sont que quelques évènements par ci par là, mais ils ont le mérite d'exister.

Il y en a eu en Bretagne, organisé par Breizh-entropy, à Marseille, organisée par @cryptomars sur Toulouse, organisée par @CryptoPartyTls et Dascritch, en Belgique, à Amsterdam au Pays-bas... où l'on appelle ça "les Privacy coffee" (on retrouve bien l'idée de démocratisation de la cryptopartie)....

Le mouvement s'arrêtera-t-il comme il est né ? Ou est-il partie pour durer. Seul l'avenir nous le dira. En tout cas, cette diffusion de connaissances, la réappropriation de l'ordinateur, l'apprentissage de son utilisation, de comment fonctionne Internet... Tout cela contribue à l'élévation de la connaissance générale des gens et rien que pour cela, c'est une excellente chose je pense. Et je continuerai donc.