Comment utiliser le scanner réseau Nmap ?

mardi 31 mars 2020 à 10:07Nmap est un scanner de ports open source qui permet d’obtenir des informations sur le système d’exploitation d’un ordinateur distant. Ce logiciel est de plus en plus utilise par les administrateurs réseaux car il fournit des indications bien précise d’un réseau.

Nmap est disponible sous Linux, Windows et Mac OS.

Dans cet article, nous allons voir le fonctionnement de base de Nmap. Ensuite nous allons définir les points faibles de votre serveur ou de votre machines pour éviter des attaques imprévu.

Quelle est le le rôle de Nmap ?

L’objectif du scanner Nmap est très simple : il permet de trouver dans un délai très court, tous les ports ouverts sur une machine distante. Il permet également de connaitre le type et la version de l’OS tournant sur la machine.

Par exemple on peut découvrir grâce à NMAP qu’un système héberge Windows Server avec une certaine version. Si cette version de Windows comporte des vulnérabilités répertoriées, on peut à ce moment-là lancer des attaques pour prendre le contrôle de cette machine.

Installation Nmap

Installation Nmap sur Windows

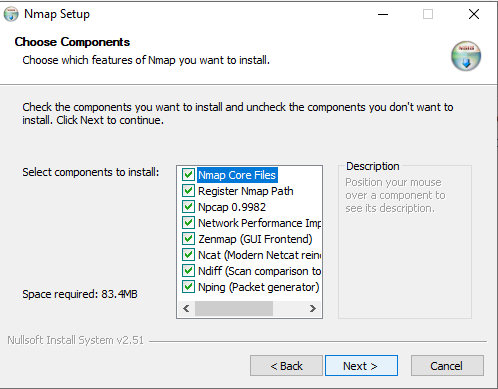

Pour installer NMAP sous Windows, télécharger tout d’abord le fichier en .EXE Nmap.

Une fois le fichier récupéré, double-cliquez dessus. L’assistant d’installation s’ouvre. Cliquez successivement sur Next, I agree, Next, Next.

Installation Nmap Windows

Cliquez ensuite sur Install, puis sur Finish.

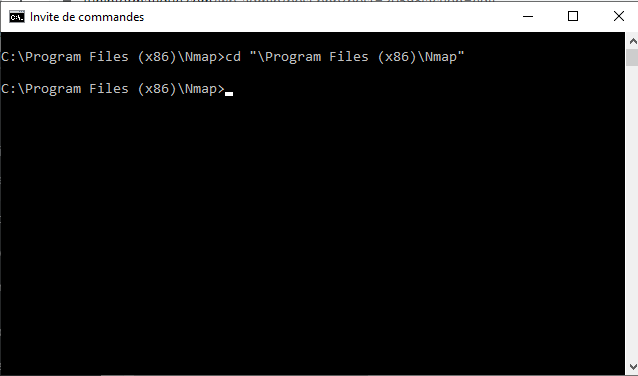

Après son installation, ouvrez l’invite de commande et déplacez-vous dans le dossier Nmap »C:\Program Files (x86)\Nmap » avec les commandes suivante:

c:

cd "\Program Files (x86)\Nmap"

Notez que Nmap pour Windows incluent désormais l’ interface graphique. Si vous préférez l’utiliser avec l’interface, il devrait y avoir une nouvelle icone sur votre bureau.

Cependant ici, je vais vous montrer comment utiliser Nmap en ligne de commande. C’est rapide et plus pratique.

Installation Nmap sur Linux

Si vous êtes sous les distributions basées sur Debian, le paquet NMAP est disponible et il faudra juste taper la commande suivante :

sudo apt-get install nmapSi vous avez Kali linux , vous n’aurez pas à faire l’installation. Il est déjà installé.

Si vous utilisez des distributions basées sur les paquets RPM (Redhat, Mandrake, Suse, etc.) alors ces commandes simples fassent généralement l’affaire:

rpm -vhU https://nmap.org/dist/nmap-7.80-1.x86_64.rpm

rpm -vhU https://nmap.org/dist/zenmap-7.80-1.noarch.rpm

rpm -vhU https://nmap.org/dist/ncat-7.80-1.x86_64.rpm

rpm -vhU https://nmap.org/dist/nping-0.7.80-1.x86_64.rpm

Notez que vous pouvez également utiliser Nmap avec une interface graphique grâce à Zenmap.

Comment utiliser Nmap ?

Identifier le système d’exploitation d’une machine distante

nmap -O 127.0.0.1Si Nmap n’arrive pas à identifie la version de votre OS, on pourra afficher une liste des systèmes qui pourraient potentiellement correspondre.

nmap -O --osscan-guess 127.0.0.1Détecter les machines sur un réseau

Si vous souhaitez identifier toutes les machines présentes sur votre réseau.

nmap -sP 192.168.0.0/10Voir les ports ouverts sur une machine

Un scan de ports vous permet de voir comment votre machine est vue depuis l’extérieur, quels sont les services qui sont accessibles. Par contre un scan de ports permet un pirate informatique de voir les services qui tournent à distance afin de trouver une faille sur l’un de ces services. Comme ça, il pourra allé plus loin dans l’attaque.

nmap 127.0.0.1Pour scanner un port précis. Ici, c’est le port http :

nmap –p 80 127.0.0.1

Usurper l’adresse MAC

L’usurpation d’adresse MAC est le changement d’une adresse MAC afin qu’elle ressemble à celle d’une autre carte réseau. Cette technique est appelée « MAC Spoofing »

nmap --spoof-mac 01:02:03:04:05:06 127.0.0.1

nmap --spoof-mac Cisco 127.0.0.1Voir tous les ports TCP ouverts

nmap –sS 80 127.0.0.1Voir tous les ports UDP ouverts

nmap –sP 80 127.0.0.1Scan par rebond FTP

Le scan par rebond FTP (FTP Bounce) est assuré par l’option -b. Il permet de demander à un serveur FTP de scanner les ports à votre place. Cette technique est un peu vieille mais il est encore possible de trouver des serveurs FTP vulnérables.

Dans mon cas, je passe par mon serveur FTP local qui a pour adresse 127.0.0.1 pour scanner une plage d’adresses IP :

nmap -b 127.0.0.1 192.168.0,.0-255La vraie utilité de Nmap pour les hackers se situe dans la combinaison de ce dernier avec Metasploit Framework pour scanner une ou plusieurs machines et lancer automatiquement des exploits.

Enfin, je vous encourage vivement à tester Nmap sur votre réseau afin de vérifier que vos machines ne présentent aucune faille exploitable.

Et si vous avez d’autres exemples d’utilisations de Nmap, vous pouvez les poster dans un commentaire.

L’article Comment utiliser le scanner réseau Nmap ? est apparu en premier sur FunInformatique.