SIM Swaping: pirater une carte SIM facilement

lundi 7 juin 2021 à 16:39Saviez-vous que le vol de numéro de téléphone est possible ? En effet, les carte SIM peuvent être détournées pour obtenir un contrôle total sur le numéro de téléphone d’une autre personne.

C’est le principe de SIM Swaping ou l’échange de carte SIM en français.

Face à cette nouvelle menace, il est temps de voir ce qu’est le SIM Swaping, comment fonctionne cette attaque et comment s’en prémunir.

SIM Swaping, c’est quoi ?

Également connu sous le nom de détournement de carte SIM et de division de carte SIM, SIM Swaping est une attaque informatique qui consiste à se faire passer pour sa victime auprès de son opérateur de téléphonie mobile dans le but de « voler » son numéro de téléphone portable.

Comment pirater une carte SIM ?

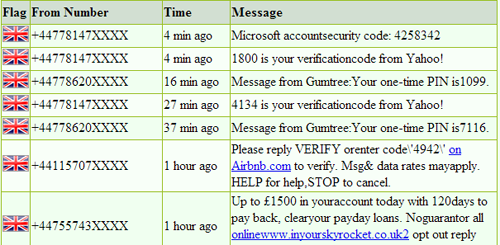

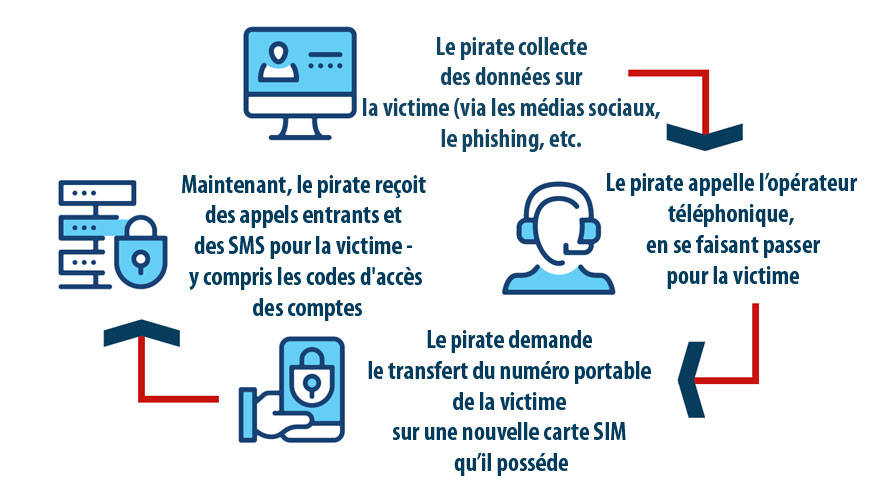

Pour que l’attaque fonctionne, le cybercriminel collectera d’abord des informations sur la victime, souvent en parcourant le Web et en recherchant chaque bribe de données que la victime potentielle peut avoir (sur)partagée.

Les informations personnelles de la victime peuvent également être glanées à partir de violations ou de fuites de données connues, ou via des techniques d’ingénierie sociale, telles que le phishing, où le Footprinting.

Ensuite, le pirate informatique appelle tout simplement votre opérateur en se faisant passer pour vous. Il prétexte un problème de carte, de perte ou autre pour demander le transfert de votre numéro sur une nouvelle carte SIM, qu’il possède ou qu’il recevra simplement par la poste !

Mais comment fait-il pour convaincre le service client ?

En vérité, cela est assez simple, un peu d’aplomb, de psychologie et quelques infos personnelles sur vous suffisent pour pirater une carte SIM. Avec vos date de naissance, adresse et compte mail, cela est généralement suffisant pour obtenir beaucoup.

Une fois la nouvelle carte reçue, l’attaquant peut simplement l’insérer dans son téléphone et l’activer : cela a pour effet de désactiver l’ancienne carte, et offre aux attaquants la possibilité d’utiliser la nouvelle carte SIM pour réinitialiser l’accès à certains comptes ou encore contourner l’authentification multi-facteurs si celle ci passe par un SMS.

Qu’est-ce qui rend cette attaque si dangereuse ?

Déjà, le pirate va donc recevoir vos appels et SMS à votre place et même pouvoir répondre à vos contacts en se faisant passer pour vous. Cette attaque peut avoir des conséquences sur votre vie personnelle et professionnelle.

Si vous utilisez une synchronisation de vos contacts et échanges avec un compte en ligne, il peut même hacker ces derniers et accéder à vos historiques.

Un pirate peut aussi avoir accès à votre vie numérique sur les réseaux et outils de communication en ligne puisque beaucoup vous proposent d’utiliser votre numéro de téléphone comme identifiant secondaire et moyen de connexion d’urgence.

Le cofondateur de Twitter victime de SIM Swaping

Pendant l’été 2019, même le cofondateur de Twitter, Jack Dorsey, a été victime de piratage par échange de carte SIM ! Ses 4 millions d’abonnés ont découvert le 30 août des messages insultants et raciste publiés sur son propre compte Twitter. Cela, n’aura duré qu’un quart d’heure, mais cet “exploit” retentissant a révélé au grand public une menace qui existe depuis l’apparition des smartphones.

Pour réussir ce hack, Outre le SIM Swapping, les pirates de Chuckling Squad ont utilisé Cloudhopper, un service permettant de tweeter par SMS. Ce dernier vérifie que le SMS a bien été envoyé par le numéro de téléphone rattaché au compte Twitter avant de le publier sous forme de tweet.

Comment se protéger ?

Commencez par limiter les informations personnelles que vous partagez en ligne, évitez de publier votre nom complet, adresse, numéro de téléphone.

Une autre chose que vous devriez éviter est de trop partager des détails de votre vie personnelle : il est probable que vous en ayez inclus certains aspects dans vos questions de sécurité qui sont utilisées pour vérifier votre identité.

Ensuite, même s’il est recommandé d’utiliser la double authentification, mieux vaut désormais éviter celle qui repose sur l’envoi d’un SMS

Au lieu de cela, optez pour l’utilisation d’autres formes d’authentification à deux facteurs, telles qu’une application d’authentification installé sur votre mobile ou une clé USB d’authentification.

The post SIM Swaping: pirater une carte SIM facilement first appeared on FunInformatique.