Unix vs Linux : différences et comparaison

jeudi 7 mars 2019 à 16:33Unix et Linux sont les deux principales familles de systèmes d’exploitation que l’on retrouve souvent dans les salles informatiques ou les centres d’exploitations informatiques des entreprises dans le monde. Mais ils sont, à bien des égards, très différentes.

Découvrez les différences entre Unix et Linux.

Histoire des Unix

Histoire d’Unix

Unix est un système d’exploitation qui a été initialement développé par les Laboratoires Bell aux Etats-Unis dans les années 1970 afin d’être utilisé sur des ordinateurs gros système. Bell Labs développera les différentes versions d’Unix Système III puis Système V qui seront principalement propriétaires et payants. Ils donneront par la suite naissance aux HP-Unix, Solaris et IBM AIX.

Initialement conçu par Bell Labs, Unix a été distribué, code source compris, à l’Université de Berkeley, qui fit évoluer le système Unix en y incluant ses propres modifications : la famille d’Unix BSD (Berkeley Software Distribution) était née, principalement composée de systèmes d’exploitation open-source et gratuits (sauf Sun OS payant).

Ces deux familles principales d’Unix sont très liées entre elle et possèdent un héritage commun important, au niveau du code source, de l’architecture du système et de son organisation.

Histoire de Linux

Lorsqu’au début des années 1990 Linux est apparu, sa philosophie est tout autre : le noyau de Linux a été totalement réécrit en s’inspirant fonctionnellement du système Unix.

En revanche, il n’y a pas d’héritage de code source ni d’architecture. Qui plus est, alors que les Unix ont été conçus pour fonctionner sur les gros systèmes, Linux a été conçu pour fonctionner sur les nouvelles architectures de micro-ordinateurs conçues à partir des nouveaux processeurs d’Intel : les 80386.

Ecrit par Linus Torvalds, le noyau Linux est associé au système GNU afin de former le système d’exploitation GNU/Linux (couramment appelé Linux). Le système d’exploitation Linux est ensuite regroupé avec un certain nombre d’autres logiciels et packages afin de former une distribution Linux dont le dénominateur commun est la gratuité (sauf les distributions RedHat et Mandriva) et l’open-source.

Parmi les distributions Linux les plus importantes on peut citer Suze, Ubuntu, Debian et Android (les smartphones) notamment. Par ailleurs, contrairement aux systèmes d’exploitation Unix, les distributions Linux sont conçues autour

Les principales différences Unix – Linux

Les machines installées

Initialement, il existait une différence importante quant aux machines sur lesquelles étaient installés les Unix (gros systèmes) et les Linux (micro-ordinateurs). Aujourd’hui, ce n’est plus vrai et on trouve des Linux sur des super calculateurs. En revanche, on ne trouve toujours pas d’Unix sur des ordinateurs de type PC.

L’importance de l’interopérabilité

Les développeurs de Linux ont constamment mis en avant la nécessaire interopérabilité : protocoles standardisés qui font l’objet de publication, formats ouverts, spécifications techniques publiques, aucune restriction d’accès ni de mise en œuvre.

La mouvance open-source et la communauté des développeurs

Alors qu’Unix est né dans les laboratoires privés de Bell puis a été amélioré et modifié par différents grands groupes informatiques mondiaux (IBM, HP, Novell) Linux s’est développé autour de communautés libres de développeurs bénévoles.

Ajoutée au format ouvert des spécifications, la communauté des développeurs a permis de prendre en compte et intégrer une multitude de formats, de standards pour des périphériques grand public (Bluetooth, souris, webcam) et faire jaillir de multiples applications aussi différentes que variées dans divers domaines (graphisme, intelligence artificielle, musique, bureautique etc.) accessibles gratuitement et proposant des fonctionnalités très développées. De son coté Unix est resté principalement propriétaire et ne propose qu’un volant restreint d’applications toujours payantes.

Aujourd’hui ce mouvement s’inverse et on voit de grands groupes informatiques (IBM, Oracle, Novell) racheter des parts importantes de l’écosystème Linux open-source.

La spécialisation

Propre au système d’exploitation Linux, la distribution Linux est la matérialisation d’une séparation entre éditeurs et distributeurs de logiciels.

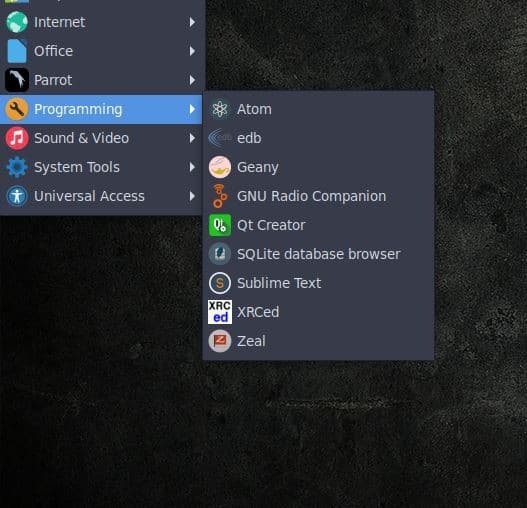

Dans le monde Linux, une distribution Linux va associer un noyau, des packages et logiciels systèmes et un ensemble d’autres logiciels applicatifs développés par plusieurs autres communautés. L’ensemble va avoir une destination d’usage particulière qui correspond à un besoin particulier dans le monde informatique.

Ainsi à coté des distributions d’usage général, il existe des distributions spécialisées dans le fonctionnement des smartphones (Android), d’autres spécialisées dans les routeurs réseaux ou les box internet (dans le Freebox par exemple) ; les postes utilisateurs bureautique (Mandrake et Ubuntu), des serveurs internet LAMP etc.

Comparativement, un système Unix est prévu et destiné à un usage général et non spécialisé et il lui serait impossible de fonctionner sur bien des systèmes embarqués.

La diffusion dans le grand public

Alors qu’Unix est resté un système d’exploitation de serveur informatique, Linux s’est démocratisé et a mis un pied dans l’ordinateur grand public. La multiplicité de l’offre logicielle et l’adoption d’interfaces graphiques n’ayant rien à envier à Windows permet petit à petit de gagner du terrain dans la micro-informatique familiale, monde dans lequel Unix est totalement absent.

L’économie de coûts informatiques

Avec la spécialisation rendue possible par les distributions Linux, il a très vite été possible d’installer des serveurs de toute nature (internet, base de données, messagerie, groupware etc) sur du matériel PC. Là où il fallait auparavant une configuration Unix avec au minimum un mini-ordinateur. Cela a entraîné une baisse des coûts des investissements matériels, des coûts d’acquisitions des licences logicielles et des coûts de maintenance.

L’article Unix vs Linux : différences et comparaison est apparu en premier sur FunInformatique.