Un échange sur Twitter avec Nicolas Caproni ce jour me pousse à écrire ce petit billet. Dans un Tweet un peu moqueur, Nicolas, que je lis par ailleurs, me reprochait, en dehors de ne pas parler « des vraies inquiétudes des français » (désolé Nicolas mais je ne me présente pas aux prochaines municipales), une forme d’angélisme qui m’aurait fait récemment découvrir un truc dingue… que la France collabore avec ses alliés sur des problématiques de renseignement. L’objet du délit était cet article publié sur Reflets dans lequel Nicolas me reprochait mon « ton dramatique » et ma conclusion… d’ailleurs à ce sujet je n’ai toujours pas bien compris, attendu que l’article ne présente pas de conclusion mais le rappel d’un scénario totalement fictif déroulant une thèse que j’appuie depuis maintenant 2 ans.

Il y a probablement eu une légère distortion dans les intertubes pour que Nicolas et quelques autres puissent en venir à la conclusion que ceci me surprenait, mais ce n’est pas là le plus gênant de l’affaire. Notre discussion un peu animée nous amène assez naturellement à discuter du bien fondé de l’existence même d’outils destinés à intercepter l’ensemble des communications d’un pays.

Et là, il y a comme un désaccord entre nous. Il y a surtout quelque chose qui me dérange profondément émanant d’une personne sensibilisée à ces thématiques comme l’est Nicolas.

Oui je suis révolté que ce type d’outil existe, oui je suis révolté qu’on les vendent à des pays qui en ont besoin, je suis encore plus révolté que l’on puisse en avoir besoin… demandez vous seulement quel genre de pays a comme besoin de placer l’ensemble de sa population sur écoute… Oui je suis révolté que l’on puisse assimiler la mise sur écoute de l’ensemble d’une population à de l’interception légale.

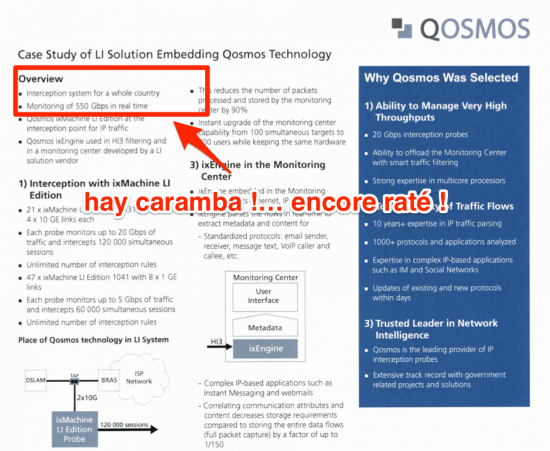

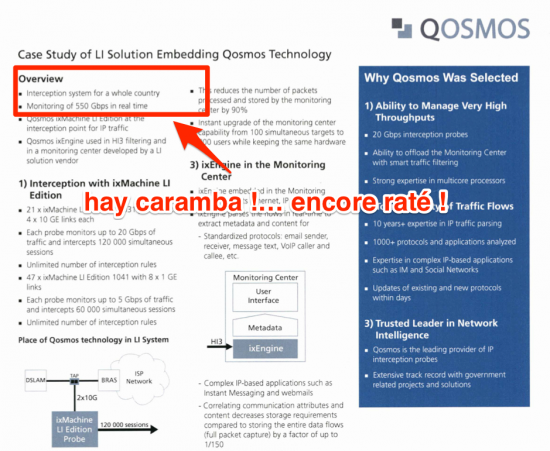

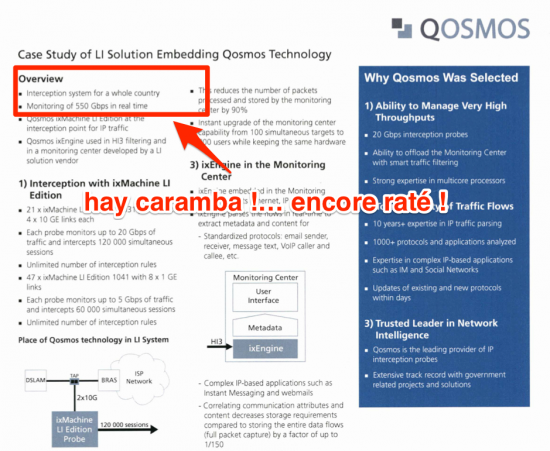

L’interception légale « nation wide », un nouveau concept

Quand on parle d’interceptions, on se doit de différencier les interceptions légales des interceptions administratives. Les interceptions légales se font sous le contrôle d’un juge, sur sa demande, dans le cadre d’une investigation judiciaire. Les interceptions administratives se font sous le contrôle du cabinet du premier ministre, et naturellement, de manière un peu candide, j’espère que mon premier ministre ne cautionne pas la mise sur écoute de toute sa population.

Il n’y a, à ma connaissance aucun juge qui ait ordonné de placer l’ensemble d’une population sur écoute.

On peut donc se réfugier derrière des postures pour placer un bon mot sur Twitter, mais je trouve tout de même ahurissant que des professionnels de l’IT amalgament ces outils à caractère massif, dont l’usage avoué est de s’appliquer à l’ensemble des communications d’un pays, à des « technologiques duales grand public » « destinées à de l’interception légale ».

On peut se réfugier derrière une posture en pointant du doigt une évidence technique qui était un secret de polichinelle… et encore… combien sommes nous à dénoncer cette pratique depuis des années ?… mais on ne peut nier le caractère choquant et « alégal » de ces pratiques.

De la technologie duale

Que le deep packet inspection existe, c’est très bien, je n’ai rien contre, Mais l’exemple de Nicolas est assez mal venu lorsque l’on parle d’outils manifestement dédiés à la mise sur écoute de l’ensemble de la population d’un pays. Si je devais reprendre l’exemple du nucléaire cité par Nicolas, ça reviendrait à dire « les bombes nucléaires, c’est pas un problème que ça existe, c’est quand on s’en sert que ça colle au plafond » … C’est d’ailleurs le discours que vous tiendra n’importe quel marchand d’arme.

Et moi quand je lis le manuel, ce n’est pas le nucléaire que je fustige mais bien la bombe.

Et quand on fabrique des bombes, toutes aussi duales et « grand public » soient elles… il suffit de se pencher sur la liste des clients pour commencer à se poser quelques questions. Juste pour rire, voici les pays qui ont acheté un Eagle à Amesys :

- Qatar

- Maroc

- Kazakhstan

- Arabie Saoudite

- Gabon

- Libye

Evidemment, pas un instant on pourrait se douter que ces pays, un jour, ne se livrent à des violations des libertés fondamentales de leur population grâce à ces outils.

Encore une fois… quand on file ce genre d’outils à un taré… qu’est ce qu’il en fait à votre avis ?

Et bien il s’en sert.

L’histoire est aussi là pour nous rappeler que ce n’est pas une « petite dictature » qui a lâché la première bombe atomique.

Cher contribuable, je te demande pardon. Je te demande pardon car je me rends aujourd’hui compte que je suis peut-être l’auteur de la recherche Google qui t’aura coûté le plus cher.

Cher contribuable, je te demande pardon. Je te demande pardon car je me rends aujourd’hui compte que je suis peut-être l’auteur de la recherche Google qui t’aura coûté le plus cher.