La sécurité, cauchemar des journalistes par Jujusete

jeudi 1 janvier 1970 à 01:00

Lors du cycle de conférence haxpo, Julie Gommes, aka Jujusete a donnée une conférence intitulée Security Nightmare for journalists One day, we'll be all SysAdmin - La sécurité, cauchemar des journalistes. Un jour, nous serons tous administrateur système. Cette présentation étant en anglais mais sous licence CC-by-SA, voici donc la traduction du texte des diapositives.

Le support de la conférence est disponible ici : Haxpo-D1-Security-Nightmares-for-Journalists.pdf

Résumé de la présentation :

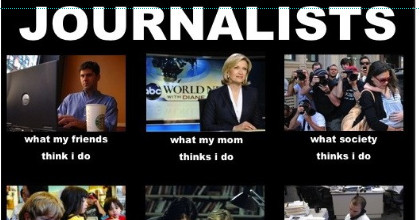

De nos jours, si nous voulons faire notre travail de journaliste de façon correcte et en toute sécurité, nous aurions besoin d'au moins deux heures de présentation sur la sécurité et l'administration système : ![]() Créer sa clef GPG

Créer sa clef GPG![]() Avoir son propre serveur mumble afin de pas utiliser Skype

Avoir son propre serveur mumble afin de pas utiliser Skype![]() Utiliser rsync pour transférer les fichiers sur son propre serveur afin de ne rien avoir avec soi en cas de contrôle à la frontière ou en cours de traversée d'un pays.

Utiliser rsync pour transférer les fichiers sur son propre serveur afin de ne rien avoir avec soi en cas de contrôle à la frontière ou en cours de traversée d'un pays.![]() Savoir se connecter en SSH à son serveur auto-hébergé

Savoir se connecter en SSH à son serveur auto-hébergé![]() Savoir ce qu'est une carte SD avec du contenu aléatoire au sein duquel il y a un conteneur chiffré caché.

Savoir ce qu'est une carte SD avec du contenu aléatoire au sein duquel il y a un conteneur chiffré caché.

L'idée de cette conférence est de parcourir toutes les technologies qu'il est nécessaire de connaître de façon rapide et avec humour. Si vous voulez vraiment faire votre travail de journaliste, cela demande de recourir à l'usage de différents outils liés à la vie privée et au chiffrement, et cela n'est pas (encore) enseigné dans les écoles de journalisme. Sachant qu'en France, il y a « urgence » vu que l'existence d'une nouvelle loi dite « LPM » qui donne le pouvoir à l'armée / aux militaires afin de surveiller le trafic français.

A propos de Julie Gommes

Julie est une journaliste qui développe et communique avec son ordinateur par la ligne de commande. Elle a travaillé dans la presse écrite, pour le web et la radio avant de devenir formatrice à la rédaction d'un journal français au Laos, enseignant le journalisme en Egypte et apprenant l'Infosec pendant les révolutions en Egypte et en Syrie. Maintenant, elle enseigne la sécurité aux journalistes et participe à certains groupes français qui luttent pour la neutralité du Net.![]() Son Twitter : @jujusete

Son Twitter : @jujusete![]() Son blog seteici.ondule.fr/

Son blog seteici.ondule.fr/![]() Mon interview Interview de Jujusete

Mon interview Interview de Jujusete

TRADUCTION

Voici donc la traduction du texte des différentes diapositives de la présentation Security Nightmare for journalists One day, we'll be all SysAdmin - La sécurité, cauchemar des journalistes. Un jour, nous serons tous administrateur système

A l'étranger, vous devez...![]() Maitriser les outils que vous utilisez

Maitriser les outils que vous utilisez![]() Vous connectez à un serveur distant pour y mettre vos données

Vous connectez à un serveur distant pour y mettre vos données![]() Savoir comment vous connecter de façon sécurisée (via SSH par exemple) pour pouvoir déposer vos données sur le serveur.

Savoir comment vous connecter de façon sécurisée (via SSH par exemple) pour pouvoir déposer vos données sur le serveur.

Et c'est là que commence le cauchemar

Maitriser ses outils

![]() Si vous ne savez pas comment fonctionne votre ordinateur, vous ne saurez pas comment faire pour effacer/supprimer/éliminer toutes traces de vos données et fichiers

Si vous ne savez pas comment fonctionne votre ordinateur, vous ne saurez pas comment faire pour effacer/supprimer/éliminer toutes traces de vos données et fichiers![]() Si vous n'utilisez pas des logiciels libres, comment pouvez-vous savoir ce que font vos appareils ?

Si vous n'utilisez pas des logiciels libres, comment pouvez-vous savoir ce que font vos appareils ?![]() Depuis les révélations de Snowden, on sait que si l'on achète un ordinateur, on ne peut savoir si la NSA n'a pas mis quelque chose à l'intérieur.

Depuis les révélations de Snowden, on sait que si l'on achète un ordinateur, on ne peut savoir si la NSA n'a pas mis quelque chose à l'intérieur.

Avoir son propre serveur

Hébergé chez soi ou dans un datacenter![]() On doit utiliser la ligne de commande pour l'administrer

On doit utiliser la ligne de commande pour l'administrer![]() On doit savoir le sécuriser

On doit savoir le sécuriser

Utiliser le serveur d'un(e) ami(e)![]() Il faut qu'il soit correctement paramétré afin qu'il/elle ait accès (ou non) à votre espace

Il faut qu'il soit correctement paramétré afin qu'il/elle ait accès (ou non) à votre espace![]() C'est un bon début pour apprendre

C'est un bon début pour apprendre

Si n'importe qui peut avoir accès à ce serveur, les données ne sont pas en sécurité.

Ne vous inquiétez pas, ce n'est que le début...

"Je suis trop fatiguée pour que tu me lises une histoire ce soir, papa. Tu n'as qu'à me l'envoyer par mail et je la lirais demain".

Transférer les données sur le serveur

En utilisant Rsync![]() En utilisant la ligne de commande-

En utilisant la ligne de commande-![]() Attention à ne pas oublier de nettoyer le fichier .bash_history

Attention à ne pas oublier de nettoyer le fichier .bash_history

Via un classique (s)FTP

Nettoyage des cartes SD

Sur les cartes SD, rien n'est supprimé physiquement tant que de nouvelles données n'y sont pas inscrites.![]() Utiliser la commande 'rm' pour effacées les données ? DANGER !

Utiliser la commande 'rm' pour effacées les données ? DANGER !![]() Les fichiers sont encore présents et n'importe quel logiciel de récupération des données permettra de les retrouver

Les fichiers sont encore présents et n'importe quel logiciel de récupération des données permettra de les retrouver![]() La seule protection efficace : à chaque fois, il faut réécrire la carte SD dans son intégralité, avec des données aléatoires, via la commande dd if=/dev/urandom of=/dev/sdX bs=4M

La seule protection efficace : à chaque fois, il faut réécrire la carte SD dans son intégralité, avec des données aléatoires, via la commande dd if=/dev/urandom of=/dev/sdX bs=4M

Transfert de données

Ouvrir les fichiers avant de les avoir transférer est un autre danger : ![]() Les logiciels utilisés pour ouvrir les documents gardent un historique des fichiers qui ont été ouverts

Les logiciels utilisés pour ouvrir les documents gardent un historique des fichiers qui ont été ouverts

Les images et les fichiers sons contiennent également des métadonnées : la date de l'enregistrement, la position GPS, le modèle de l'appareil...![]() Il faut donc nettoyer tout ça

Il faut donc nettoyer tout ça![]() https://wiki.archlinux.org/index.php/Secu

https://wiki.archlinux.org/index.php/Secu

rely_wipe_disk

.bash_history

L'usage de la commande rsync utilisée pour le transfert de donnée est mentionnée dans le fichier utilisateur .bash_history.

Il faut donc modifier le fichier .bash_history pour ne pas laisser de trace de l'usage de Rsync.

![]() http://www.techrepublic.com/article/linux-command-line-tips-history-and-histignore-in-bash/

http://www.techrepublic.com/article/linux-command-line-tips-history-and-histignore-in-bash/

La sécurité du serveur

![]() Se connecter en SSH

Se connecter en SSH![]() Chiffré les dossiers dans un dossier chiffré lui-même sur un disque chiffré...?

Chiffré les dossiers dans un dossier chiffré lui-même sur un disque chiffré...?![]() Ne pas conserver d'éléments dont on ne connait pas le niveau de sécurité

Ne pas conserver d'éléments dont on ne connait pas le niveau de sécurité![]() Pensez à vérifier les droits sur les répertoires

Pensez à vérifier les droits sur les répertoires![]() Qui a accès à ce serveur ?

Qui a accès à ce serveur ?

Quand le cauchemar devient rêve....

Ne jamais laisser tomber ses rêves...

Utiliser Tails

![]() A chaque fois que vous avez besoin de transférer des données

A chaque fois que vous avez besoin de transférer des données![]() Ne laisse aucune trace sur le disque dur

Ne laisse aucune trace sur le disque dur![]() La connexion se fera via TOR

La connexion se fera via TOR![]() Rsync est inclus dans Tails

Rsync est inclus dans Tails

Se connecter en SSH via TOR ?

![]() Doit-on utiliser une clef privée ou une passphrase ?

Doit-on utiliser une clef privée ou une passphrase ?![]() Il faut penser à conserver la clef privée sur un clef USB chiffrée (via Luks)

Il faut penser à conserver la clef privée sur un clef USB chiffrée (via Luks)![]() On monte la clef USB au sein de la distribution live

On monte la clef USB au sein de la distribution live![]() Est-ce plus complexe que de gérer une phrase de passe (complexe) ?

Est-ce plus complexe que de gérer une phrase de passe (complexe) ?

Merci à vous. Questions

Le support de la conférence est disponible ici : Haxpo-D1-Security-Nightmares-for-Journalists.pdf

NOTE DE GENMA : suite à l'annonce de la mise en ligne du support de cette conférence, une discussion a été lancée sur Twitter afin d'apporter des éléments d'amélioration aux conseils données dans cette conférence. Il est par exemple conseiller que l'accès SSH se fasse via hidden service de TOR et uniquement de cette façon, afin de ne pas exposer l'adresse IP de son propre serveur, qui sera visible au noeud de sortie TOR.